Drilldown

BTLO

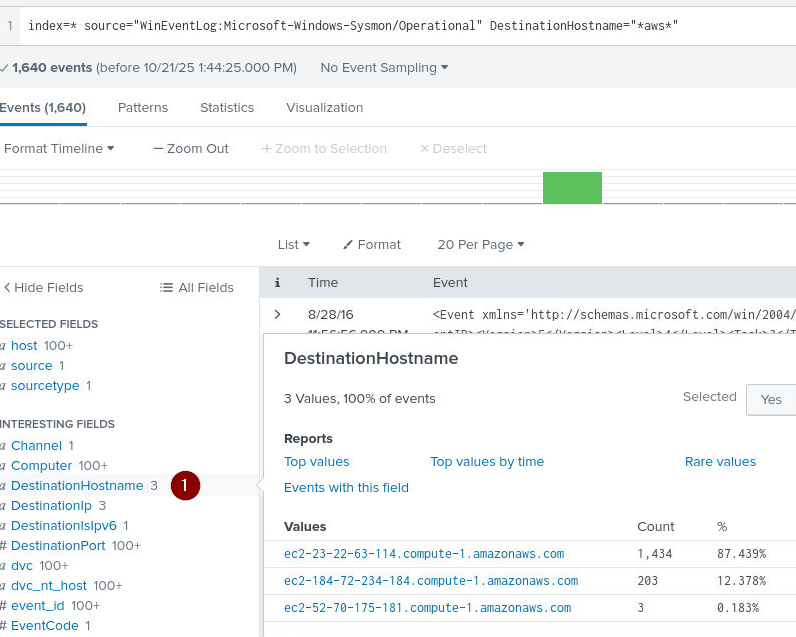

WayneCorpInc no utiliza Amazon Web Service para el alojamiento en la nube, por lo que, cuando una búsqueda de amenazas descubrió conexiones salientes a instancias EC2, inmediatamente comenzaron a profundizar en esta actividad para poder proporcionar al equipo de respuesta a incidentes el mayor contexto posible. Utilizando los registros de Sysmon, ¿cuántos nombres de host de destino se encuentran? (Formato: # EC2 de destino) (3 puntos)

Respuesta: 3

index=* source=“WinEventLog:Microsoft-Windows-Sysmon/Operational” DestinationHostName=“ec2”

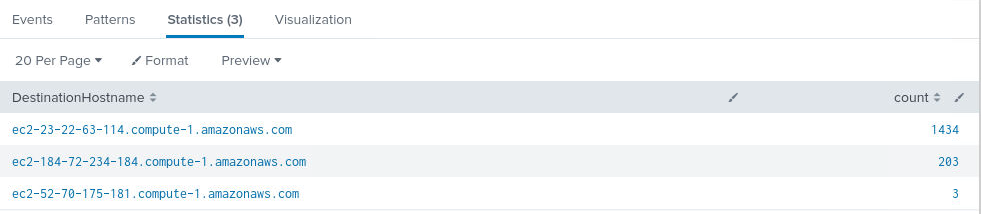

Introduzca los nombres de host (excluyendo «.compute-1.amazon.aws.com») en orden de recuento de eventos, con el más alto primero (Formato: Nombre de host 1, Nombre de host 2, …) (3 puntos)

Respuesta: ec2-23-22-63-114, ec2-184-72-234-184, ec2-52-70-175-181

index=* source=“WinEventLog:Microsoft-Windows-Sysmon/Operational” DestinationHostName=“ec2” | table DestinationHome | stats count by DestinationHostname | sort count desc

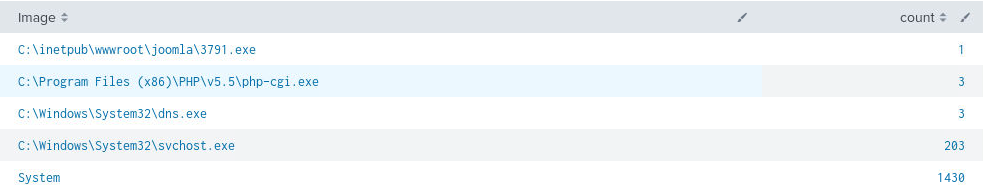

Observe el campo «interesting field» (campo interesante) de la imagen para ver qué archivos están iniciando estas conexiones. ¿Cuál es el valor de imagen con el recuento más bajo? (Formato: Valor de imagen) (3 puntos)

Respuesta: C:\inetpub\wwwroot\joomla\3791.exe

index=* source=“WinEventLog:Microsoft-Windows-Sysmon/Operational” DestinationHostName=“ec2” | table DestinationHome | stats count by Image | fields Image, count | sort count asc

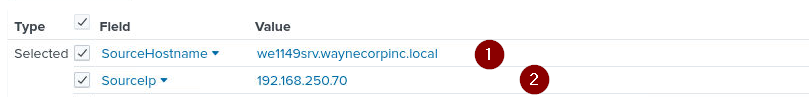

¿Cuál es el nombre de host y la dirección IP interna del sistema que inició esta conexión? (Formato: Nombre de host, X.X.X.X) (3 puntos)

Respuesta: we1149srv.waynecorpinc.local,192.168.250.70

index=* source=“WinEventLog:Microsoft-Windows-Sysmon/Operational” DestinationHostname=“ec2” Image=“C:\inetpub\wwwroot\joomla\3791.exe”

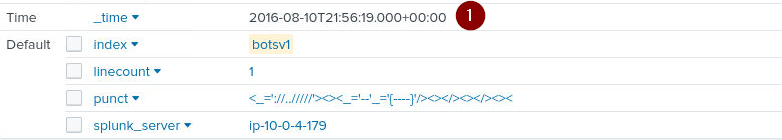

¿A qué hora se produjo este evento de conexión? Utilice TimeCreated SystemTime (Formato: AAAA-MM-DDTHH:MM:SS) (3 puntos)

Respuesta: 2016-08-10T21:56:19

index=* source=“WinEventLog:Microsoft-Windows-Sysmon/Operational” DestinationHostname=“ec2” Image=“C:\inetpub\wwwroot\joomla\3791.exe”

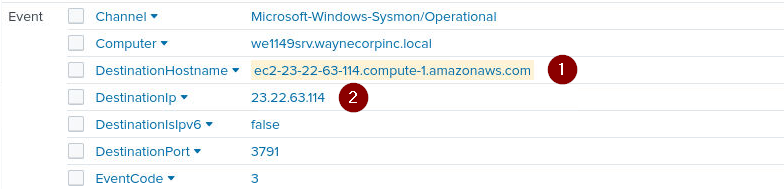

¿Cuál es el nombre de host de destino y la dirección IP de la instancia AWS EC2? (Formato: nombre de host, X.X.X.X) (3 puntos)

Respuesta: ec2-23-22-63-114.compute-1.amazonaws.com, 23.22.63.114

index=* source=“WinEventLog:Microsoft-Windows-Sysmon/Operational” DestinationHostname=“ec2” Image=“C:\inetpub\wwwroot\joomla\3791.exe”

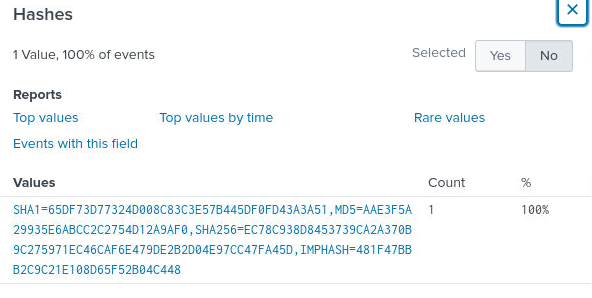

Pregunta 7) Utilice los registros de Sysmon para encontrar el hash SHA256 del ejecutable que establece esta conexión. ¿Cuál es el valor del hash? (Formato: hash SHA256) (5 puntos)

Respuesta: EC78C938D8453739CA2A370B9C275971EC46CAF6E479DE2B2D04E97CC47FA45D

index=* source=“WinEventLog:Microsoft-Windows-Sysmon/Operational” Image=“C:\inetpub\wwwroot\joomla\3791.exe” ProcessId=3880 EventCode=1

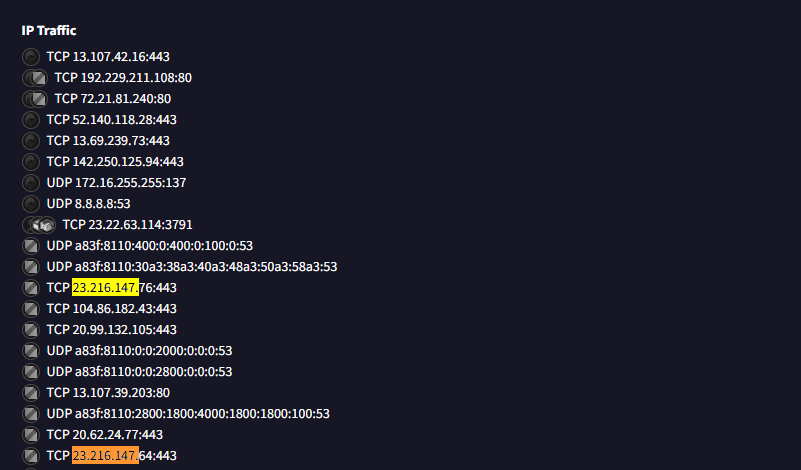

Pregunta 8) Busque este hash en línea para obtener más información sobre su reputación. En la pestaña Comportamiento, observe los resultados de Microsoft Sysinternals. ¿Qué dos direcciones IPv4 aparecen en la lista que comienzan por 23.216.? (Formato: X.X.X.X, X.X.X.X) (3 puntos)

Respuesta: 23.216.147.64, 23.216.147.76

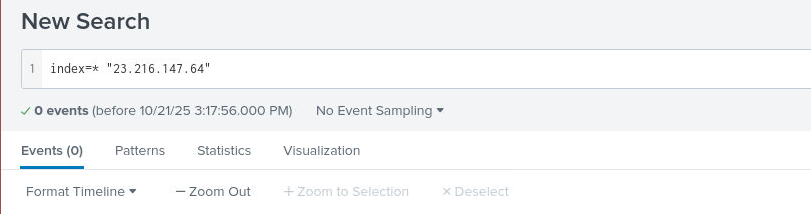

Pregunta 9) Utilizando estas dos direcciones IP recopiladas, compruebe si hay alguna actividad procedente de ellas en Splunk, ¡aunque es posible que no la haya! ¿Cuál es el número de eventos por IP en los que la dirección aparece mencionada EN CUALQUIER LUGAR de un registro? (Formato: IP1EventCount, IP2EventCount) (3 puntos)

Respuesta: 0, 0

index=* (“23.216.147.64” or “23.216.147.76”)

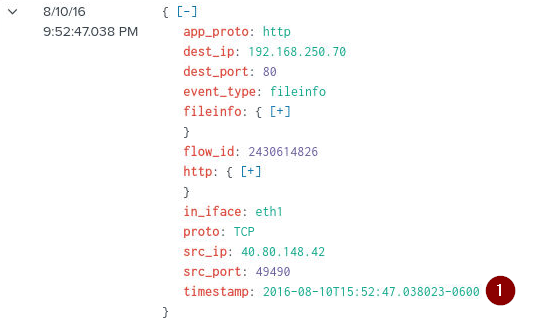

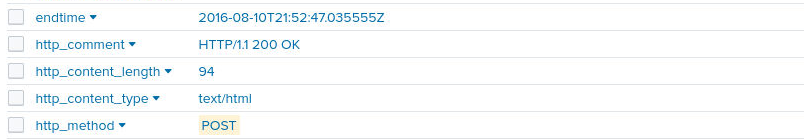

Pregunta 10) ¿A qué hora se subió este archivo al servidor web? (Utilice el valor «timestamp»). (Formato: AAAA-MM-DDTHH:MM:SS) (4 puntos)

Respuesta: 2016-08-10T21:52:47

index=* sourcetype=“stream:http” “3791.exe” http_method=POST

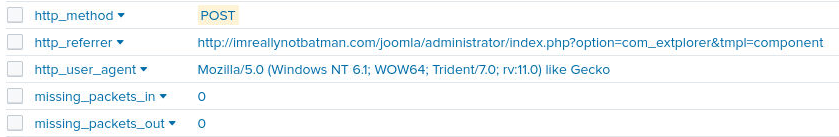

Pregunta 11) ¿Qué agente de usuario se utilizó para cargar el archivo? (Formato: agente de usuario completo) (4 puntos)

Respuesta: Mozilla/5.0 (Windows NT 6.1; WOW64; Trident/7.0; rv:11.0) like Gecko

Pregunta 12) ¿Qué URI recibió una solicitud POST del atacante para cargar el archivo? (Formato: /path/to/something) (4 puntos)

Respuesta: /joomla/administrator/index.php

Pregunta 13) ¿Cuál es la IP de origen responsable de la actividad de acceso inicial? (Formato: X.X.X.X) (4 puntos)

Respuesta: 40.80.148.42

Pregunta 14) Necesitamos saber si alguna de nuestras defensas de red ha detectado esta actividad o si estamos completamente ciegos. Utilice uno de los indicadores recuperados para buscar en los registros y ver si algo ha marcado este archivo como malicioso. Proporcione cualquier marca de tiempo recuperada de un registro relevante para mostrar evidencia de algún tipo de alerta o notificación (Formato: AAAA-MM-DD HH:MM:SS) (5 puntos)

Respuesta: 2016-08-10T15:52:47

index=* “3791.exe” sourcetype=“suricata”