Nonyx

BTLO

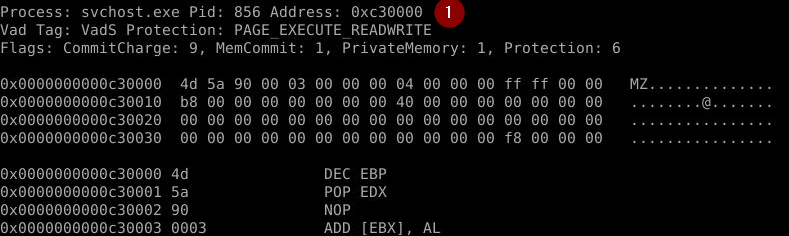

P1) ¿Qué proceso es más probable que contenga código inyectado? Indique su nombre, PID y dirección de memoria. (Formato: nombre, PID, dirección) (4 puntos)

Respuesta: svchost.exe, 856, 0xc30000

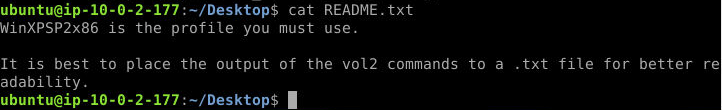

python volatility/vol.py -f BlackEnergy.vnem --profile=WinXPSP2x86

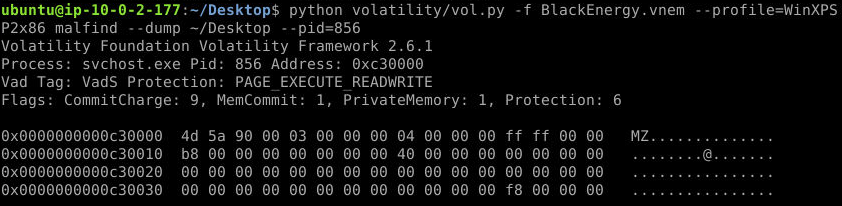

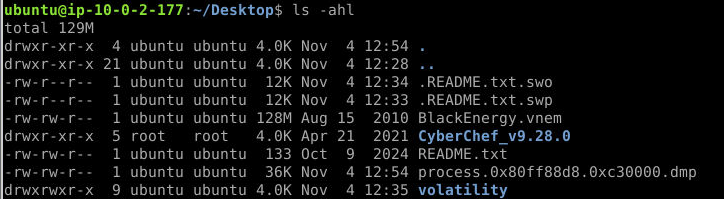

P2) ¿Qué archivo de volcado del directorio de salida de malfind corresponde a la dirección de memoria identificada para la inyección de código? (Formato: nombre del archivo de salida) (4 puntos)

Respuesta: process.0x80ff88d8.0xc30000.dmp

python volatility/vol.py -f BlackEnergy.vnem --profile=WinXPSP2x86 malfind --dump ~/Desktop --pid=856

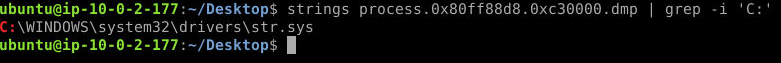

P3) ¿Qué ruta completa del nombre de archivo se referencia en la salida de cadenas de la sección de memoria identificada por malfind como contenedora de un ejecutable portátil (encabezado PE32/MZ)? (Formato: Ruta del nombre de archivo) (4 puntos)

Respuesta: C:\WINDOWS\system32\drivers\str.sys

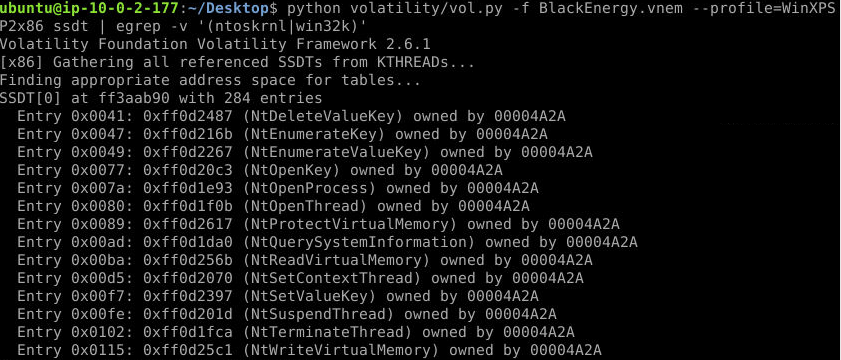

P4) ¿Cuántas funciones se engancharon y por qué módulo después de ejecutar el complemento ssdt y filtrar las entradas SSDT legítimas utilizando egrep -v “(ntoskrnl|win32k)”? (Formato: XX, Módulo) (4 puntos)

Respuesta: 14, 00004D2A

python volatility/vol.py -f BlackEnergy.vnem --profile=WinXPSP2x86 ssdt | egrep -v '(ntoskrnl|win32k)'

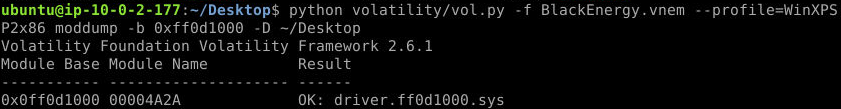

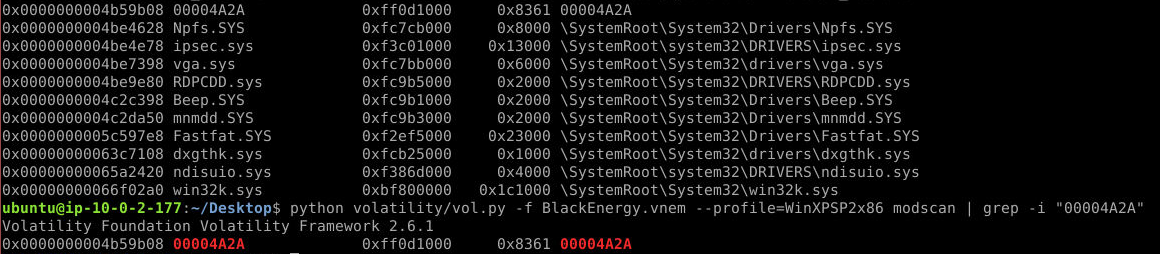

P5) Utilizando el complemento modules (o modscan) para identificar el controlador de enganche a partir de la salida de ssdt, ¿cuál es la dirección base del módulo encontrado en la P4? (Formato: dirección base) (4 puntos)

Respuesta: 0xff0d1000

python vol.py -f ../BlackEnergy.vnem --profile=WinXPSP2x86 modscan | grep "00004A2A"

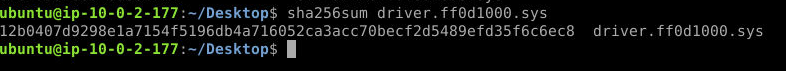

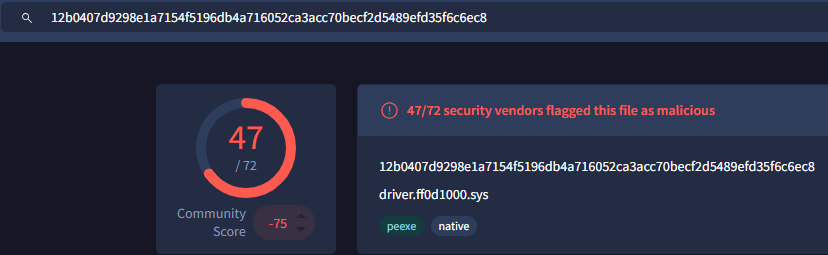

P6) ¿Cuál es el hash del controlador malicioso de la imagen de memoria virtual? (Formato: SHA256) (5 puntos)

Respuesta: 12b0407d9298e1a7154f5196db4a716052ca3acc70becf2d5489efd35f6c6ec8

python vol.py -f ../BlackEnergy.vnem --profile=WinXPSP2x86 moddump -b 0xff0d1000 -D ~/Desktop